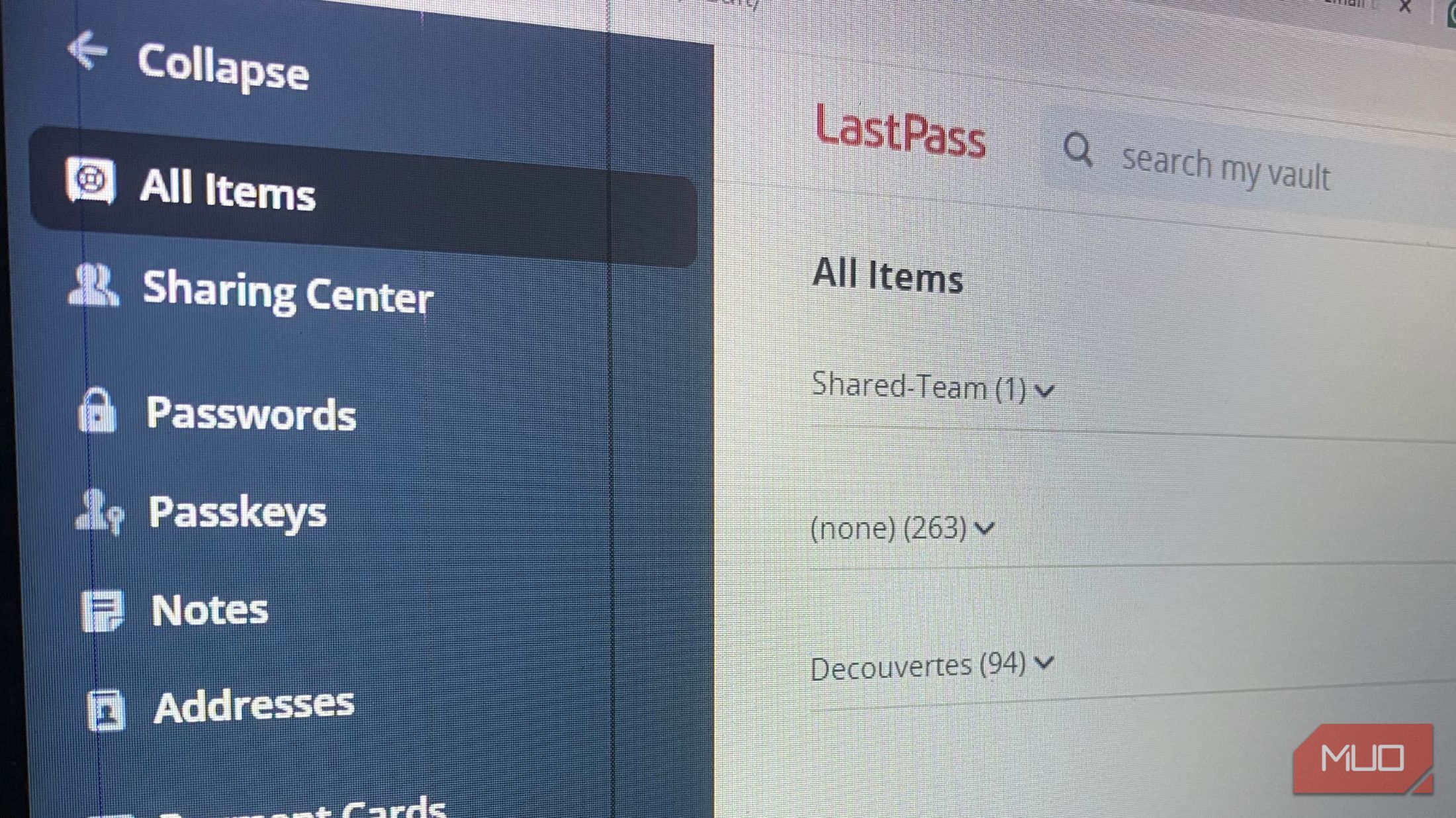

مدیران رمز عبور ابزاری اساسی برای هر کسی که از اینترنت استفاده می کند ، است. مگر اینکه قصد استفاده از Password123 را به عنوان رمز عبور برای همه حساب های خود داشته باشید ، به راهی برای ذخیره و مدیریت لیست در حال رشد اعتبار نیاز دارید. LastPass یکی از بزرگترین نام های این صنعت است ، اما بعد از نقض LastPass 2022 ، من کمی کمتر به مدیران رمز عبور اعتماد کردم.

مدیران رمز عبور ابزاری اساسی برای هر کسی که از اینترنت استفاده می کند ، است. مگر اینکه قصد استفاده از Password123 را به عنوان رمز عبور برای همه حساب های خود داشته باشید ، به راهی برای ذخیره و مدیریت لیست در حال رشد اعتبار نیاز دارید. LastPass یکی از بزرگترین نام های این صنعت است ، اما بعد از نقض LastPass 2022 ، من کمی کمتر به مدیران رمز عبور اعتماد کردم.

با این حال ، LastPass یک مورد منزوی نیست. سایر مدیران رمز عبور سهم خود را از سوء استفاده ها داشته اند و آسیب پذیری های بسیار جاری نیز وجود دارد که در گوشه و کنار کمین می شود. این سوءاستفاده ها و تهدیدها آشکار می شود و این واقعیت را نشان می دهد که ابزارهای ساخته شده برای محافظت از ما می توانند به نقاط ضعف تبدیل شوند.

نقض LastPass را به خاطر می آورید؟

یک نقض غیرقابل قبول بود

نقض LastPass 2015 احساس کنترل کرد ، به خصوص که طاق های رمزگذاری شده و رمزهای عبور استاد هشدار مستقیماً در معرض دید قرار نگرفتند. طبق بیانیه مطبوعاتی LastPass ، آنها به ما اطمینان دادند که رمزنگاری قوی به معنای احتمال کمی از آسیب واقعی است. اما این یک اشتباه یک طرفه نبود.

در سال 2022 ، شاهد تشدید مشکلات امنیتی LastPass بودیم. LastPass این نقض جدید را تصدیق کرد. با دسترسی به حساب توسعه دهنده ، مهاجمان توانستند کد اختصاصی را استخراج کنند و بعداً نسخه پشتیبان تهیه شده حاوی داده های طاق مشتری را سرقت کنند. خوشبختانه ، طاق ها رمزگذاری شدند ، اما متأسفانه ، ابرداده نبود ، و URL ها ، نام پوشه ها و نکات به ابزاری در دست مهاجمان تبدیل شد. بنابراین ، حتی اگر رمزهای عبور شما رمزگذاری شده باشند ، جزئیات حیاتی در مورد محل حسابهای شما در معرض دید قرار گرفته است.

مانند بسیاری از افراد ، در سال 2022 ، من هنوز از LastPass استفاده می کردم و بدیهی است که درس خود را از مصیبت 2015 آموخته ام. با این حال ، اینگونه بود که این شرکت با افشای اطلاعاتی روبرو شد و باعث شد من همه اعتماد را از دست بدهم. ارتباطات جزئی بود و ما فقط پس از اینکه محققان گمان کردند این نقض گسترده تر از آنچه در ابتدا تصور می شد ، به روزرسانی های قابل توجهی دریافت کردیم. ارتباطات تأخیر LastPass مانند خیانت اعتماد احساس می شد.

این نکته شکستن من بود: نقض های متعدد و ارتباطات مات بیش از حد بود. با این حال ، این باعث شد که من بیشتر در مورد مدیران رمز عبور تأمل کنم ، نه فقط LastPass.

این فقط LastPass نبود

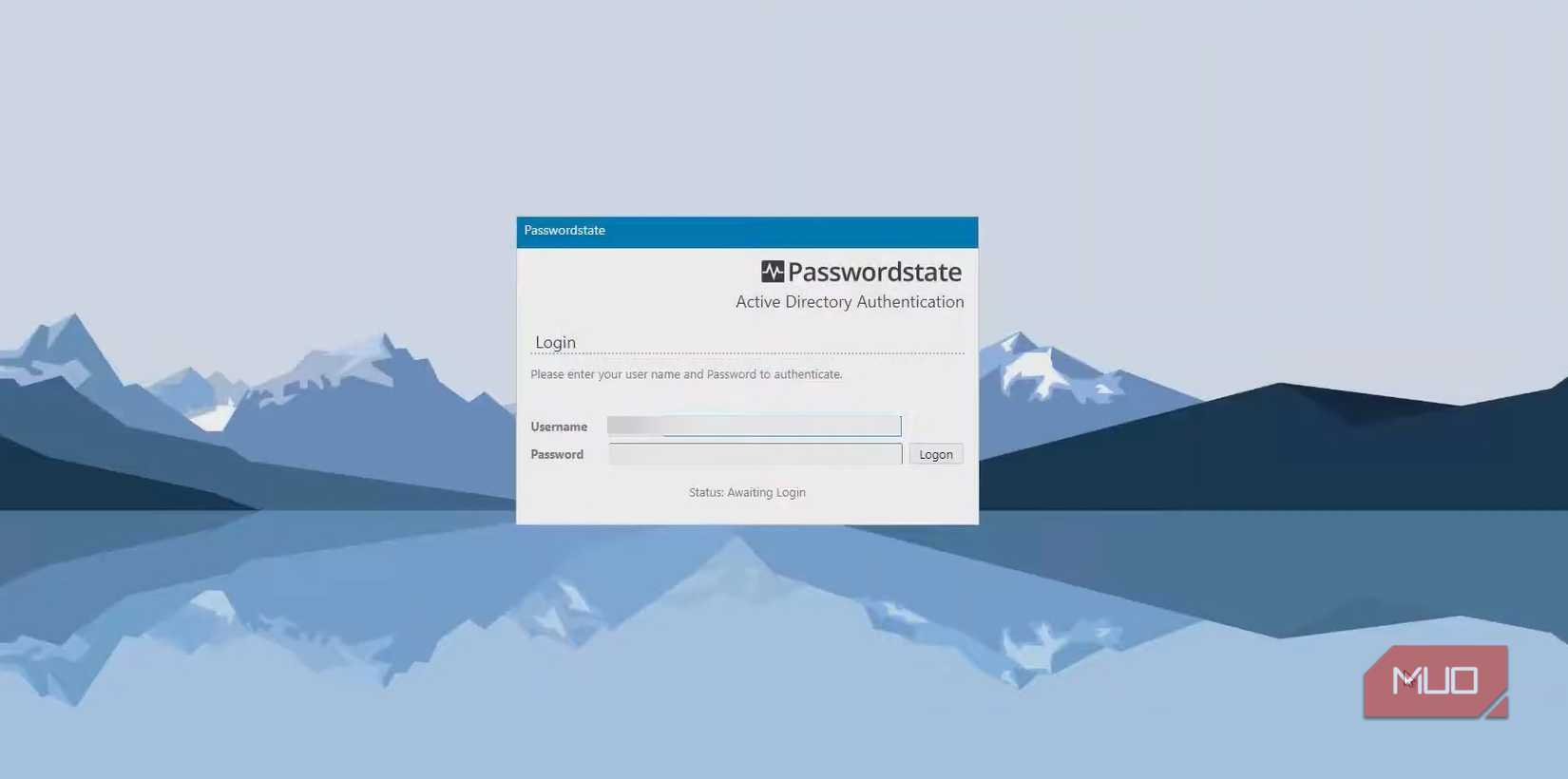

PasswordState و Norton LifeLock نیز نقض هایی را تجربه کردند

در سال 2021 ، رمز عبور دچار حمله زنجیره تأمین شد. در این حمله ، به کاربران دستور داده شد تا نرم افزار را به روز کنند ، اما در این روند ، آنها ساختاری را با بدافزار دریافت کردند. این به دلیل دسترسی سطح بالای مهاجم به داده های حساس ، کابوس شد. در آن زمان ، TechCrunch گزارش داد که این شرکت کاربران خود را به تنظیم مجدد رمزهای عبور سوق داده است که این یک فرآیند استاندارد است. با این حال ، دیگران “با سکوت از Click Studios روبرو شدند ، در حالی که از دیگران خواسته شد که وقتی از آنها اطمینان می دهند در مورد امنیت نرم افزار ، موافقت نامه های رازداری سخت را امضا کنند ،” که اینگونه نیست.

سپس ، در سال 2023 ، نورتون Lifelock با نقض روبرو شد. به گفته TechCrunch ، این نقض هزاران حساب کاربری از طریق پر کردن اعتبار به خطر افتاده است. در این حالت ، این یک نقض طاق نبود ، بلکه یک سازش ناشی از استفاده مجدد یا ضعف رمز عبور است. با این وجود ، کمتر آسیب رسان نبود. بسیاری از مشتریان وفادار که به این برند امنیت خانگی اعتماد داشتند ، با وجود حمایت های این شرکت ، حساب های خود را به خطر انداختند.

تمام وقایع دلایل کمی متفاوت داشتند: یکی محصول شیوه های توسعه LAX بود ، در حالی که دیگری دفاع ضعیف در برابر بهره برداری جمعی بود. با این حال ، یک مخرج مشترک وجود دارد: مدیر رمز عبور شما در صورت به خطر انداختن می تواند به عنوان یک نقطه شکست عمل کند.

طاق های پله

ایده یک طاق غیرقابل تحمل گمراه کننده است

به طور معمول ، ما فرض می کنیم که مدیران رمز عبور قلعه های غیرقابل نفوذ هستند. فناوری هایی مانند رمزگذاری آگاهی صفر و رمزنگاری درجه صنعت از ادعاهای امنیتی حمایت می کنند. استانداردهای رمزنگاری مانند AES-256 و PBKDF2 حملات بی رحمانه را به رمزهای عبور کاربری غیر عملی انجام می دهند. اینها همه صادق هستند ، اما آنچه ما نادیده می گیریم این است که یک اکوسیستم می تواند در مکانهایی که ریاضی نمی تواند از آن محافظت کند ، شکست بخورد.

ابرداده ، پسوند مرورگر یا شیوه های توسعه دهنده نمونه هایی از عناصری هستند که رمزگذاری طاق از آن محافظت نمی کند. با نقض LastPass ، URL های رمزگذاری نشده همه مهاجمان بودند که می دانستند از قربانیان بانک ها استفاده می کنند ، و پرونده PasswordState از مکانیسم بروزرسانی بهره برداری می کند. اگر بتواند دست خود را بر روی سایر نقاط داده قرار دهد ، یک مهاجم همیشه نیازی به شکستن طاق ندارد.

مسئله دیگر نقاط کور روانشناختی است. ما اغلب فرض می کنیم که طاق مدیر رمز عبور یک ضمانت است ، فراموش کردن سایر سطوح حمله احتمالی مانند Autofill ، Sync و ادغام. اعتقاد به یک طاق غیرقابل نفوذ به خودی خود خطری است زیرا این ایمان مطلق جای هوشیاری را می گیرد و آن را با اعتماد کور جایگزین می کند. این چیزی است که یک مهاجم خیلی خوب می فهمد و اکنون سوءاستفاده می کند.

باید به یاد داشته باشید که مدیر رمز عبور شما قطعه دیگری از نرم افزار است ، مستعد همان مشکلاتی است که سایر نرم افزارها ممکن است تجربه کنند: اشکالات ، مشکلات زنجیره تأمین و حتی خطای انسانی.

تهدید مدرن

بهره برداری از خودکار و کلیک های نامرئی

تحقیقات مارک توث 2025 نشان داد که مدیران رمز عبور حتی بدون نقض طاق آسیب پذیر هستند. این Attack New Clickjacking عناصر را در صفحه وب خود پوشانده است ، و هنگامی که سعی در بستن یک پاپ آپ دارید ، در واقع با کلیک بر روی یک اقدام Autofill به یک شکل مخرب کلیک می کنید.

آنچه این ترسناک تر می شود این است که Tóth این سوءاستفاده را در برابر 11 مدیر رمز عبور ، از جمله خدمات بسیار دارای رتبه مانند Bitwarden ، 1Password ، Apple و رمزهای عبور نشان داد. این یک حمله پیشرفته است که پوشش خود را در زمان واقعی به مدیر رمز عبور مورد استفاده شما متناسب می کند. و دقیقاً مانند آن ، ویژگی Autofill بسیار مناسب مدیران رمز عبور به هدف یک نوع حمله جدید و پیشرفته تبدیل شده است.

جهانی بودن این حمله همان چیزی است که من را وحشت زده می کند. هر مارک آزمایش شده حداقل یک مسیر بهره برداری را نشان می داد ، و هیچکدام در این سناریوی تست خاص فرار نکردند. این به دلیل سهل انگاری یک فروشنده نبود. این فرضیه را مورد سوء استفاده قرار داد که راحتی و امنیت می تواند همزیستی باشد. یک نقض عناوین را به سرقت می برد ، اما این نقص طراحی آرام می تواند سالها ادامه یابد و باعث آسیب شود و بدون توجه باقی بماند.

اعتماد ویژگی ای نیست که بتوانید پچ کنید

سالهاست که این الگوها را باز می کنم. در تمام آن ، اعتماد به تلفات بوده است. همیشه رفع امنیت وجود خواهد داشت و مدیران رمز عبور حتی کلیدها را می چرخانند. آنها تکه هایی را صادر می کنند ، اما حس ایمنی که من یک بار احساس کردم نمی تواند وصله شود. تنها راه بازسازی اعتماد به نفس از طریق شفافیت است.

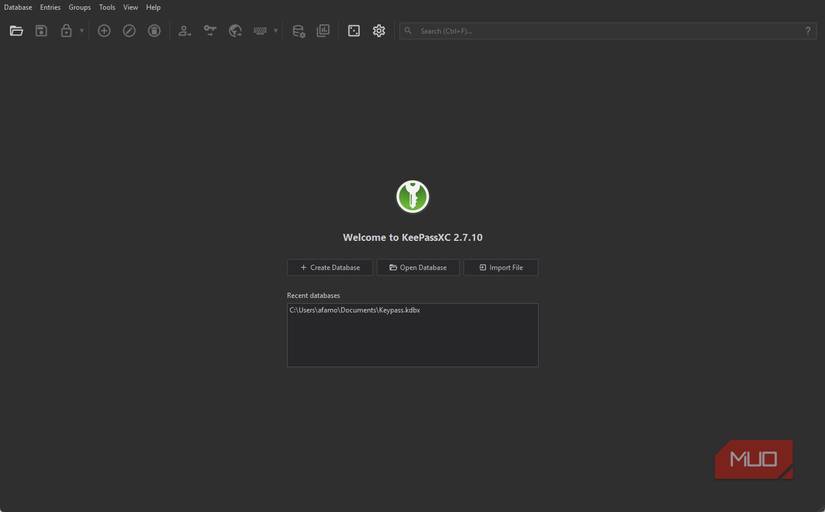

به همین دلیل من به سمت کد منبع باز تکیه می کنم. به این ترتیب ، اعتماد از طریق وعده ها بلکه از طریق دید به دست نمی آید. من به یک مدیر رمز عبور آفلاین منبع باز تغییر کردم. با این حال ، این همه مسائل را از بین نمی برد. کمتری راحت تر است و منحنی یادگیری تندتر است. با این حال ، آنچه انجام می دهد تغییر قدرت به شما است. این یک نقطه شروع است.