مجموعه ای از آسیب پذیری های بلوتوث که به تازگی فاش شده است در دستگاه های صوتی با قدرت Airoha می تواند به مهاجمان اجازه دهد تا کاربران را بیان کنند ، اتصالات ربوده شده و اطلاعات حساس را استخراج کنند-همه بدون اطلاع قربانی.

مجموعه ای از آسیب پذیری های بلوتوث که به تازگی فاش شده است در دستگاه های صوتی با قدرت Airoha می تواند به مهاجمان اجازه دهد تا کاربران را بیان کنند ، اتصالات ربوده شده و اطلاعات حساس را استخراج کنند-همه بدون اطلاع قربانی.

آسیب پذیری هدفون بلوتوث چیست؟

محققان امنیتی در ERNW این نقص ها را فاش کردند و موضوعات جدی برای تأیید اعتبار را در هر دو سرویس بلوتوث کلاسیک و BLE (بلوتوث کم انرژی) که توسط Airoha System-on-Chip (SOC) استفاده می شود ، برجسته کردند. دستگاه های آسیب دیده شامل برخی از محبوب ترین هدفون ها و گوشواره های موجود در بازار ، مانند آنهایی که از سونی ، بوز ، JBL ، جابرا ، مارشال ، بیریدینامیک و دیگران هستند.

در حالی که به احتمال زیاد از Airoha نشنیده اید ، طبق لیست فوق از تولید کنندگان هدفون ، مطمئناً از سخت افزار آن در سایر محصولات استفاده کرده اید.

سه موضوع اصلی وجود دارد:

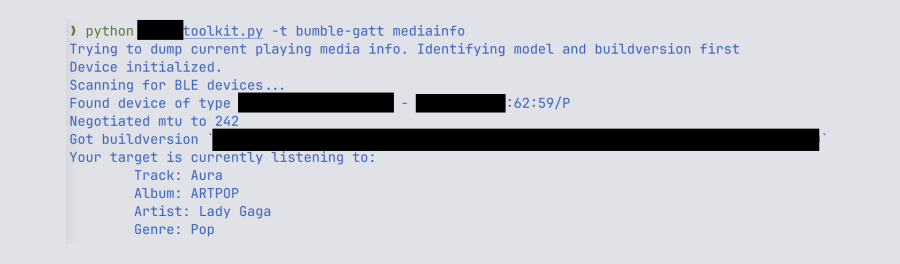

- CVE-2025-20700: احراز هویت از دست رفته برای خدمات GATT

- CVE-2025-20701: احراز هویت از دست رفته برای بلوتوث BR/EDR

- CVE-2025-20702: قابلیت های مهم یک پروتکل سفارشی

یکی از این نقص ها (CVE-2025-20702) تقریباً بحرانی (CVSS 9.6) رتبه بندی شده است ، و این مسئله به عنوان یک موضوع اولویت بالا برای تولید کنندگان و کاربران آگاه امنیتی به طور یکسان است.

در ترکیب ، این آسیب پذیری ها می تواند به یک مهاجم اجازه دهد تا هدفون بلوتوث را به دستگاه های استراق سمع تبدیل کند ، و به طور موثری از میکروفن های روی دستگاه هدفون به عنوان دستگاه های ضبط استفاده می کند. در یک روش حمله ، محققان صدا را تغییر مسیر داده و به آنها امکان شنیدن محیط شنونده را می دهند. حمله دوم از رابطه بین دستگاه های بلوتوث زوج ، صدور دستورات به دستگاه زوج برای برقراری تماس مخفی یا استخراج داده ها از دستگاه استفاده کرد.

آیا هدفون بلوتوث شما در معرض خطر است؟

حال ، به همین دلیل نیست که شما نباید بیش از حد نگران این آسیب پذیری بلوتوث باشید: سوء استفاده ها نیاز به مهاجم در مجاورت فیزیکی دارد. با توجه به نحوه عملکردهای بلوتوث – اتصالات بی سیم محدوده بسته – این بعید است که در مقیاس قابل توجهی مورد سوء استفاده قرار گیرد.

گزارش ارنو هدفون زیر را آسیب پذیر می داند:

مارک

نام محصولات

بیرونی

Amiron 300

بوز

گوشواره های آرام

گوشی گوش

فرستنده بلوتوث Auracast

جبهه

نخبگان 8 فعال

jbl

مسابقه استقامتی 2 ، جوانه های زنده 3

jlab

Epic Air Sport ANC

مارشال

Acton III ، Major V ، Minor IV ، Motif II ، Stanmore III ، Woburn III

مروارید

پژمرده

سونی

CH-720N ، Link Buds S ، Ult Wear ، WF-1000XM3 ، WF-1000XM4 ، WF-1000XM5 ، WF-C500 ، WF-C510-GFP ، WH-1000XM4 ، WH-1000XM5 ، WH-1000XM6 ، WH-CH520 ، WH-XB910N ، WI-C10000

تئوفل

tatws2

اما با استفاده از چیپست های Airoha که میلیون ها دستگاه صوتی بلوتوث را تأمین می کنند ، میلیون ها دستگاه آسیب پذیر به طور بالقوه وجود دارد.

چگونه هدفون بلوتوث خود را ایمن نگه داریم

بزرگترین نکته ایمنی این است که مراقب هرگونه به روزرسانی سیستم عامل آینده برای هدفون یا گوشواره بلوتوث خود باشید. Airoha قبلاً رفع آسیب پذیری ها را راه اندازی کرده است ، اما طبق گزارش ERNW در تاریخ 25 ژوئن 2025 ، “ما از هیچ نسخه ثابت سیستم عامل آگاهی نداریم.”

تولید کنندگان هدفون به احتمال زیاد به عنوان بخشی از یک برنامه معمولی پچ ، به همراه سایر رفع اشکال ، به همراه سایر اصلاحات در حال ساخت هستند ، اما رفع آن ورودی است.

تا زمانی که تولید کنندگان تکه های تأیید شده را تأیید کنند ، کاربران هدفون آسیب دیده باید:

- با استفاده از برنامه رسمی ، به روزرسانی های سیستم عامل را بررسی کنید

- استفاده از مدل های آسیب دیده در محیط های حساس را بدون استفاده و متوقف کنید

- برای مشاوره های امنیتی از مارک هدفون خود هوشیار باشید

در حالی که بهره برداری از این نقص نیاز به تخصص فنی و نزدیکی فیزیکی دارد ، این کشف پیامدهای رو به رشد امنیتی الکترونیک مصرف کننده را برجسته می کند. با هدفون که اکنون به عنوان دروازه ای برای دستیاران دیجیتال ، تماس ها و موسیقی عمل می کند ، نقصی مانند این می تواند به یک تهدید جدی در حریم خصوصی تبدیل شود.