بیش از 9000 روتر ایسوس به صورت سکوت هک شدند ، و اگر صاحب آن هستید ، فرصتی وجود دارد که شما در آن لیست قرار دارد. خوشبختانه ، لازم نیست منتظر بمانید تا چیزها به سمت جنوب بروند تا دریابید.

بیش از 9000 روتر ایسوس به صورت سکوت هک شدند ، و اگر صاحب آن هستید ، فرصتی وجود دارد که شما در آن لیست قرار دارد. خوشبختانه ، لازم نیست منتظر بمانید تا چیزها به سمت جنوب بروند تا دریابید.

بیش از 9000 روتر ایسوس در حمله مداوم به خطر افتاد

یک شرکت امنیت سایبری ، Greynoise ، ادعا می کند که “کمپین استثمار در حال انجام” را که تحت تأثیر هزاران روتر ایسوس در معرض اینترنت قرار گرفته است ، شناسایی کرده است.

در این گزارش آمده است که مهاجمان پشت این کارزار ، که ناشناخته هستند ، دسترسی غیرمجاز و مداوم به بیش از 9000 روتر ایسوس را به دست آورده اند. Greynoise با توجه به تاکتیک های آنها ، از جمله دسترسی اولیه و سوء استفاده از ویژگی های سیستم داخلی برای حفظ کنترل ، می گوید که این فعالیت به یک دشمن خوب و بسیار توانمند ، مطابق با مواردی که در کمپین های پیشرفته و بلند مدت دیده می شود ، اشاره دارد.

طبق گزارش ها ، مهاجمان از تلاش های ورود به سیستم بی رحمانه و دو روش تأیید هویت مختلف استفاده کرده اند. آنها پس از دسترسی موفقیت آمیز به روترهای ایسوس ، از یک آسیب پذیری شناخته شده (CVE-2023-39780) برای اجرای دستورات دلخواه سوءاستفاده کردند. از این طریق ، آنها دسترسی SSH را در صورت فعال بودن فعال می کردند و کلید SSH عمومی خود را درج می کردند و به آنها دسترسی مداوم می دادند.

از آنجا که کلید SSH به جای سیستم فایل در حافظه غیر فرار (NVRAM) ذخیره می شود ، از راه اندازی مجدد و به روزرسانی سیستم عامل زنده مانده است. هکرها با غیرفعال کردن ورود به سیستم ، آن را یک قدم جلوتر بردند و اثری از دسترسی آنها را از بین ببرند. با کمال تعجب ، این گزارش ادعا می کند که مهاجمان به نظر نمی رسد هر نوع بدافزار را نصب کنند ، که در نهایت منجر به این سؤال می شود – چرا حمله؟ Greynoise در گزارش خود می گوید:

به نظر می رسد این بخشی از یک عملیات مخفی برای جمع آوری یک شبکه توزیع شده از دستگاه های Backdoor است – که به طور بالقوه زمینه را برای یک Botnet آینده فراهم می کند.

اگر نمی دانید ، یک بات نت به شبکه ای از رایانه های ربوده شده یا دستگاه هایی که برای انجام کلاهبرداری و حملات استفاده می شود ، اشاره دارد ، همه از راه دور توسط مهاجمان کنترل می شوند. به طور معمول ، بهترین اقدام در چنین مواردی به روزرسانی سیستم عامل روتر شما است. با این حال ، انجام این کار به اینجا کمک نمی کند زیرا تغییرات مهاجمان در NVRAM روتر ذخیره می شود.

بنابراین ، شما روتر هک شده اید. بهترین راه حل تنظیم مجدد سخت افزار است ، اما آیا این امر دوباره آن را ایمن می کند؟ در اینجا چیزی است که شما باید بدانید.

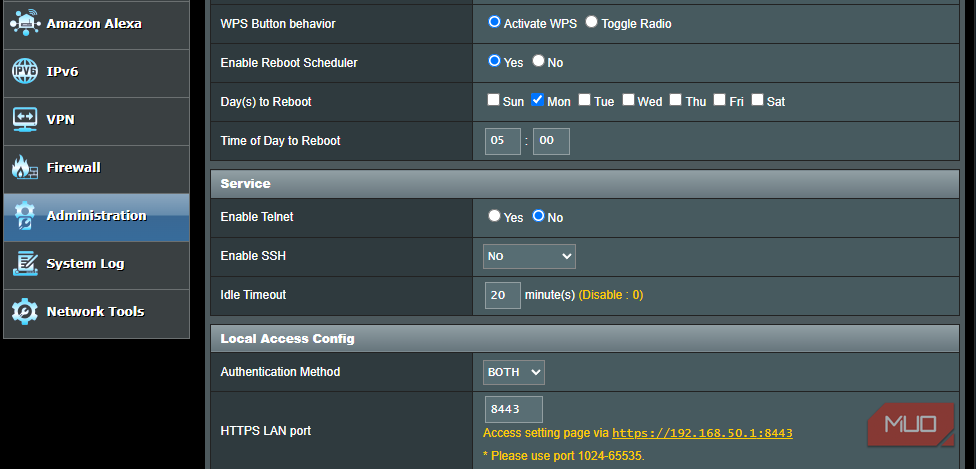

خوشبختانه ، هنوز راهی برای بررسی اینکه آیا هکرها موفق به دسترسی به روتر ایسوس شما شده اند ، وجود دارد. می توانید این کار را با ورود به سیستم عامل روتر انجام دهید و به بخش مدیریت بروید. سپس به دنبال گزینه Enable SSH در زیر عنوان سرویس باشید.

If your router has fallen victim to the attack, you’ll see that SSH access is enabled on an unusual port, specifically port 53282, along with the following truncated SSH public key: ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAo41nBoVFfj4HlVMGV+YPsxMDrMlbdDZ…

از آنجا که یک به روزرسانی سیستم عامل این مسئله را برطرف نمی کند ، بهترین راه حل برای تنظیم مجدد کارخانه روتر شماست. ایسوس همچنین توصیه می کند که ورود SSH را به همراه مسدود کردن آدرس های IP زیر از بین ببرد یا غیرفعال کند: 101.99.91.151 ، 101.99.94.173 ، 79.141.163.179 و 111.90.146.237.

اگر در بین افراد خوش شانس هستید ، اکنون زمان مناسبی برای به روزرسانی سیستم عامل روتر خود برای جلوگیری از قربانی شدن در این زمینه در آینده قابل پیش بینی است. به این دلیل است که ASUS نقص CVE-2023-39780 را که به هکرها اجازه می داد دستورات دلخواه را روی روتر اجرا کنند ، ثابت کرد.