اولین بار در سال 1998 انجام شد، یک حمله smurf می تواند منجر به اختلال جدی در وب سایت یا سرویس شود. در اینجا چیزی است که شما باید بدانید.

وقتی صحبت از حملات سایبری به میان میآید، طیف گستردهای از تاکتیکها وجود دارد که هکرها از آنها برای ایجاد اختلال در شبکهها و سرقت اطلاعات حساس استفاده میکنند. یکی از این روش ها به عنوان حمله smurf بر اساس بدافزار smurf شناخته می شود که می تواند آسیب قابل توجهی به سیستم هدف وارد کند.

با وجود نام، حمله smurf هیچ ارتباطی با موجودات آبی کوچک ندارد. همانطور که شخصیت های کارتونی دشمنان بزرگتر را بدون در نظر گرفتن اندازه آنها از بین می برند، این حمله از بسته های کوچکی برای از بین بردن کل سیستم ها استفاده می کند. فرقی نمی کند که در اینجا به دنبال اطلاعاتی در مورد امنیت سایبری هستید یا در Gargamel: همه باید بدانند که حمله Smurf در واقع چیست و چگونه می توانند در برابر آن محافظت کنند.

حمله اسمورف چیست؟

حمله smurf یک حمله انکار سرویس توزیع شده است که در لایه شبکه رخ می دهد و با ارسال و بارگذاری بیش از حد سرور قربانی با درخواست های اکو پروتکل کنترل پیام اینترنت (ICMP) متعدد حمله می کند. این درخواست های ICMP سرور را تحت الشعاع قرار می دهد و پردازش تمام ترافیک ورودی را برای آن غیرممکن می کند. هکرها با استفاده از بدافزاری به نام “DDOS.Smurf” یک حمله اسمورف را اجرا می کنند.

حمله انکار سرویس توزیع شده (DDoS) یک حمله سایبری است که در آن از چندین سیستم برای پر کردن ترافیک وب سایت یا شبکه مورد نظر استفاده می شود که باعث می شود آن را در دسترس کاربران قرار ندهند. در یک حمله DDoS، مهاجم معمولاً کنترل تعداد زیادی از رایانه ها را به دست می آورد و از آنها برای تولید حجم بالایی از بازدیدکنندگان به سمت هدف استفاده می کند.

هدف اصلی یک حمله DDoS این است که هدف را با ترافیک زیادی تحت الشعاع قرار دهد که قادر به رسیدگی به درخواست های قانونی نباشد و دسترسی کاربران به وب سایت یا شبکه را دشوار یا غیرممکن کند.

تاریخچه حملات اسمورف

اولین حمله اسمورف ها در سال 1998 به دانشگاه مینه سوتا انجام شد. کد مورد استفاده برای انجام این حمله توسط یک هکر مشهور به نام Dan Moschuk نوشته شده است. این حمله بیش از یک ساعت به طول انجامید و شبکه منطقهای مینهسوتا (ارائهدهنده خدمات اینترنتی دولتی) و در نتیجه سایر مشاغل بزرگ و کوچک و تقریباً تمام مشتریان MRNet را تحت تأثیر قرار داد.

درخواست اکو ICMP چیست؟

حمله smurf به درخواستهای اکو ICMP (پروتکل پیام کنترل اینترنت) متکی است، اما این به چه معناست؟ درخواست ICMP نوعی پیام است که از یک دستگاه به دستگاه دیگر در شبکه ارسال می شود تا اتصال دستگاه گیرنده را آزمایش کند و مشخص کند که آیا قابل دسترسی و پاسخگو است یا خیر. به دلیل دستوری که معمولاً برای شروع آن استفاده می شود، به عنوان درخواست پینگ نیز شناخته می شود.

هنگامی که یک درخواست اکو ICMP ارسال می شود، یک دستگاه بسته ای را به دستگاه دریافت کننده ارسال می کند که حاوی پیام درخواست اکو ICMP است. اگر دستگاه دریافت کننده کار می کند، با ارسال یک پیام ICMP echo reply به دستگاه فرستنده، به درخواست پاسخ می دهد، به این معنی که قابل دسترسی و پاسخگو است.

درخواستها و پاسخهای اکو ICMP معمولاً توسط مدیران شبکه برای عیبیابی مشکلات اتصال شبکه و تشخیص مشکلات استفاده میشود. اما آنها همچنین می توانند توسط مهاجمان برای کاوش و اسکن شبکه ها برای دستگاه های آسیب پذیر یا برای راه اندازی حملات DoS مانند ping flood یا حملات Smurf استفاده شوند.

حمله اسمورف چگونه کار می کند؟

حملات Smurf از بستههای ICMP/ درخواستهای پژواک متعدد برای ایجاد حمله انکار سرویس بر روی یک سیستم استفاده میکنند. حمله اسمورف ممکن است شبیه به پینگ سیل به نظر برسد، اما حتی خطرناک تر است.

تفاوت بین حمله smurf و حمله ping flood در این است که اولی از تقویت برای افزایش حجم ترافیک هدایت شده به سمت قربانی استفاده می کند، در حالی که تشخیص منبع حمله را برای قربانی دشوارتر می کند.

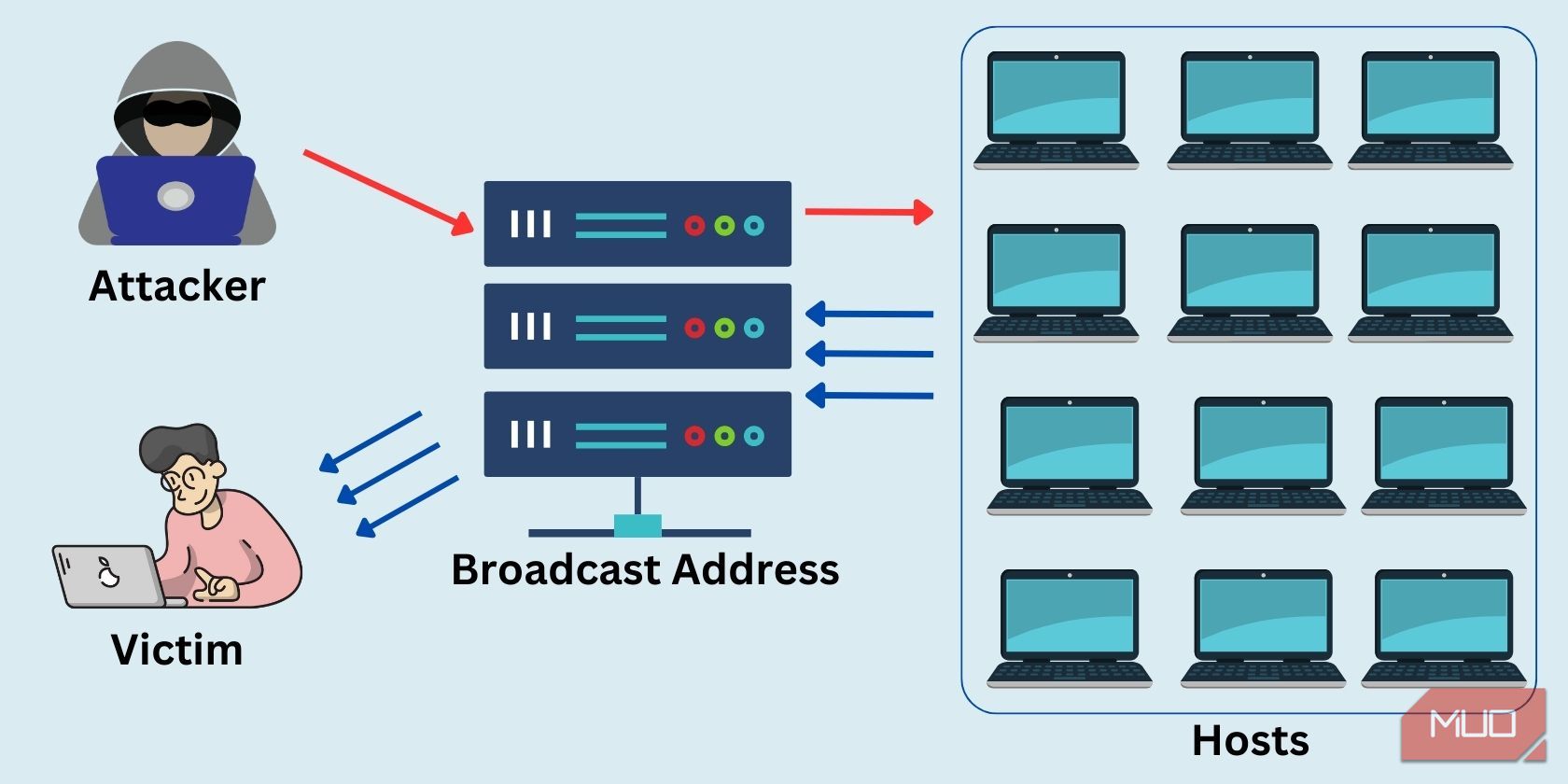

در یک حمله اسمورف، مجرم سایبری درخواستهای اکو ICMP متعددی را با یک آدرس IP منبع جعلی که با آدرس قربانی مطابقت دارد، به آدرس پخش یک شبکه ارسال میکند. آدرس پخش یک شبکه یک آدرس ویژه است که برای ارسال پیام به همه هاست های آن شبکه استفاده می شود.

وقتی این درخواستها پخش میشوند، همه میزبانهای شبکه درخواستها را دریافت میکنند و به نوبه خود با پاسخهای ICMP echo به آنها پاسخ میدهند که سپس به آدرس IP قربانی بازگردانده میشوند.

از آنجایی که آدرس IP منبع درخواست های اکو ICMP اصلی برای مطابقت با آدرس IP قربانی جعل شده است، تمام پاسخ های اکو ICMP تولید شده توسط میزبان ها در شبکه به قربانی می رود. این باعث تقویت قابل توجهی می شود، جایی که میزان ترافیک هدایت شده به قربانی بسیار بیشتر از مقدار اصلی ارسال شده توسط مهاجم است.

بنابراین، اگر مهاجم 100 درخواست اکو ICMP به آدرس های پخش حاوی 100 میزبان ارسال کند، آدرس IP قربانی 10000 پاسخ اکو ICMP دریافت می کند. این اثر تقویت، حملات اسمورف را به ویژه موثر و خطرناک می کند، زیرا می توانند شبکه یا سرور قربانی را با ترافیک نسبتاً کمی از سوی مهاجم تحت تأثیر قرار دهند.

چگونه از حمله Smurf جلوگیری کنیم

برای جلوگیری و دفاع در برابر حملات اسمورف، مهم است که از استراتژیهای مؤثر برای نظارت بر ترافیک شبکه خود استفاده کنید. انجام این کار به شما کمک می کند تا رفتارهای مخرب را قبل از شروع شناسایی کرده و آنها را کنترل کنید. برخی دیگر از اقدامات پیشگیرانه در برابر حملات اسمورف عبارتند از:

- غیرفعال کردن پخش IP-directed در همه روترهای شبکه. این مانع از استفاده مهاجمان برای تقویت حملات خود می شود.

- پیکربندی دستگاه های شبکه برای محدود یا غیرمجاز کردن ترافیک ICMP به طور کلی.

- پیکربندی مجدد فایروال خود برای غیر مجاز کردن پینگ هایی که از شبکه شما منشاء نمی گیرند.

- استفاده از نرم افزارهای ضد بدافزار و تشخیص نفوذ.

اگر از یک وب سایت بازدید می کنید و به درستی بارگیری نمی شود، ممکن است به دلیل حمله DDoS از کار افتاده باشد. یا شاید برای تعمیر و نگهداری معمول. در واقع، ممکن است دلایل متعددی برای درست کار نکردن یک سایت وجود داشته باشد، بنابراین فقط صبور باشید، بعداً بازگردید، و شاید رسانه های اجتماعی را بررسی کنید تا ببینید آیا اطلاعیه هایی در مورد خرابی وجود دارد یا خیر.

وضعیت امنیتی سازمان خود را تقویت کنید

برای جلوگیری از حملات سایبری مانند حمله Smurf، مهم است که ارزیابیها و ارزیابیهای معمول وضعیت امنیتی کسبوکار خود را انجام دهید. این به شناسایی نقاط ضعف سیستم شما کمک می کند و به نوبه خود آنها را با رفع و بهبود امنیت خود تقویت می کند. همچنین لازم است در صورت وقوع یک حمله سایبری، طرح های واکنش پیشگیرانه در برابر حوادث اجرا شود.

با اولویت دادن به امنیت سایبری و بهبود مستمر اقدامات امنیتی، می توانید بهتر از داده ها و سیستم های حساس سازمان خود محافظت کنید.