اگر به حفظ حریم خصوصی آنلاین نیاز دارید، ممکن است یکی از این ابزارها را در نظر بگیرید، اما کدام یک بهترین است؟

وقتی در مورد امنیت و حریم خصوصی صحبت می کنیم، چندین ملاحظات وجود دارد. یکی از بزرگترین موارد این است که آیا نرم افزاری که برای دسترسی به اینترنت استفاده می کنید ایمن است یا خیر. با گسترش، ممکن است بخواهید در نظر بگیرید که وب سایت هایی که بازدید می کنید چگونه از اطلاعات شما استفاده می کنند.

هنگامی که به این مسائل رسیدگی می کنید، سه ابزار به ذهن خطور می کند: مرورگر و شبکه Tor متمرکز بر حریم خصوصی و ناشناس بودن، پروژه اینترنت نامرئی (I2P)، و رایج ترین آنها، VPN.

اما این ابزارهای حفظ حریم خصوصی آنلاین چگونه کار می کنند و از کدام یک باید برای محافظت از حریم خصوصی آنلاین خود استفاده کنید؟

تور

نام “Tor” از نام پروژه نرم افزار اصلی گرفته شده است: مسیریاب پیاز. نرم افزار Tor ترافیک وب را از طریق یک سیستم جهانی از گره های رله به هم پیوسته هدایت می کند. این به عنوان “مسیریابی پیاز” شناخته می شود زیرا داده های شما از لایه های زیادی عبور می کند و وب سایت های شبکه Tor به عنوان سایت های پیاز شناخته می شوند.

تور علاوه بر لایه ها، تمام ترافیک شبکه، از جمله آدرس IP گره بعدی را رمزگذاری می کند. داده های رمزگذاری شده از چندین رله انتخاب شده به طور تصادفی عبور می کنند و تنها یک لایه حاوی آدرس IP برای گره زیر در حین انتقال رمزگشایی می شود.

گره رله نهایی کل بسته را رمزگشایی می کند و داده ها را بدون فاش کردن آدرس IP منبع در هیچ نقطه ای به مقصد نهایی ارسال می کند.

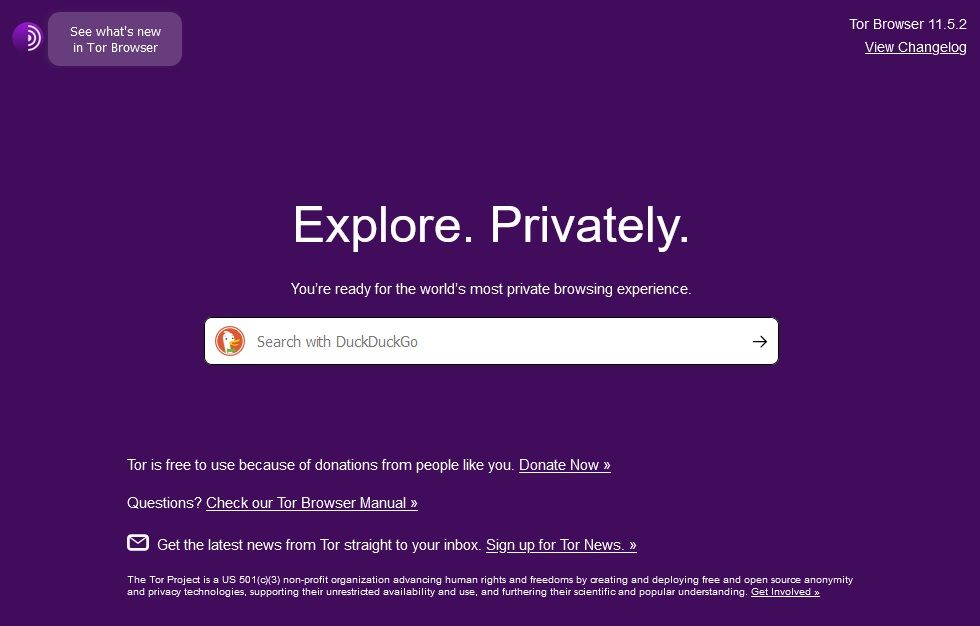

چگونه از Tor استفاده می کنید؟

مرورگر Tor ساده ترین راه برای استفاده از نرم افزار Tor است. مرورگر را مانند هر نرم افزار دیگری دانلود و نصب کنید. پس از باز کردن مرورگر Tor برای اولین بار، راه اندازی ادامه خواهد یافت. سپس به صورت عادی مرور می کنید. کمی کندتر از حالت عادی خواهد بود—ارسال داده ها از طریق رله های متعدد زمان می برد. Tor مانند سایر مرورگرهای دارای ویژگی های حریم خصوصی داخلی نیست. این یک شبکه کامل است.

چرا باید از Tor استفاده کرد؟

مرورگر Tor تمام داده های ارسالی را رمزگذاری می کند. به این ترتیب، طیف وسیعی از مردم از آن استفاده میکنند: مجرمان، روزنامهنگاران، هکرها/شکافها، مجریان قانون (برای محافظت از ارتباطات و حل جرایم)، سازمانهای دولتی و موارد دیگر. در واقع، Tor زندگی خود را به عنوان یک پروژه تحقیقاتی نیروی دریایی ایالات متحده و دارپا آغاز کرد.

مرورگر Tor همچنین یکی از مستقیم ترین مسیرها به وب تاریک است (با وب عمیق اشتباه نشود). وب تاریک به اصطلاح “زیر شکم تاریک” وب معمولی (که گاهی اوقات به عنوان “سطح” نامیده می شود) است که ما روزانه آن را مرور می کنیم. هر زمان که داستانی در مورد یک بازار آنلاین فروش مواد و کالاهای غیرقانونی می شنوید، آنها در مورد سایتی صحبت می کنند که در دارک نت میزبانی شده است.

اما Tor فقط در مورد بازارهای مخفی دیوانه و ارتباطات مخفی نیست. شما می توانید از آن برای سایر موارد “عادی” مانند مرور فیس بوک استفاده کنید. برای مثال، خطوط هوایی از الگوریتمهای پیچیدهای استفاده میکنند تا از علاقه پروازهای خود مراقبت کنند و قیمت را با تقاضا تنظیم کنند. به بازدید از همان سایت، با استفاده از همان IP ادامه دهید، و شرکت هواپیمایی می داند که شما علاقه مند هستید – اما قیمت معمولاً افزایش می یابد. همین پروازها را با استفاده از مرورگر Tor بررسی کنید و می توانید تخفیف های جالبی پیدا کنید.

آیا Tor از حریم خصوصی شما محافظت می کند؟

بله، برای اکثریت قریب به اتفاق کاربران. طراحی Tor از حریم خصوصی از پایین به بالا محافظت می کند. اگر فقط از مرورگر Tor برای مرور وب تاریک استفاده می کنید، به کسی هشدار نمی دهید. با این حال، بسیاری از حامیان حریم خصوصی، شبکه Tor را در معرض خطر میدانند. برنامه XKeyscore آژانس امنیت ملی (NSA) همه افرادی را که از صفحه وب Tor بازدید می کنند و مرورگر Tor را دانلود می کنند، ثبت می کند. علاوه بر این، آنهایی را که آن را دانلود و نصب میکنند به عنوان «افراطگرایان بالقوه» طبقهبندی میکنند.

بنابراین، بله، متاسفم، شما در حال حاضر در یک لیست هستید. (آنها در مورد کسانی که از لینوکس استفاده می کنند مشابه فکر می کنند، پس زیاد نگران نباشید.)

Tor فقط داده های ارسال شده و دریافت شده در مرورگر Tor (یا مرورگر دیگری با استفاده از نرم افزار Tor) را رمزگذاری می کند. فعالیت شبکه را برای کل سیستم شما رمزگذاری نمی کند.

برای اطلاعات بیشتر در مورد Tor، نگاهی به راههای دور ماندن از گرههای خروجی Tor در معرض خطر بیندازید.

I2P

پروژه اینترنت نامرئی (I2P) یک پروتکل مسیریابی سیر است. این یک گونه از پروتکل مسیریابی پیاز است که توسط Tor استفاده می شود.

I2P یک “شبکه همپوشانی ناشناس” است. پروتکل مسیریابی سیر چندین پیام را رمزگذاری می کند تا تجزیه و تحلیل ترافیک داده ها را دشوار کند، در حالی که سرعت ترافیک شبکه را افزایش می دهد. مسیریابی سیر نام خود را از سیر واقعی گرفته است. هر پیام یک “حبه سیر” است که کل بسته رمزگذاری شده نشان دهنده “لامپ” است. هر پیام رمزگذاری شده دستورالعمل تحویل خاص خود را دارد و هر نقطه پایانی به عنوان یک شناسه رمزنگاری کار می کند (یکی از یک جفت کلید عمومی را بخوانید).

هر سرویس گیرنده I2P (روتر) یک سری از “تونل های” اتصال ورودی و خروجی ایجاد می کند – شبکه های همتا به همتا (P2P) مستقیم. تفاوت عمده بین I2P و سایر شبکه های P2P که استفاده کرده اید، انتخاب جداگانه طول تونل است. طول تونل عاملی در ناشناس بودن، تأخیر و توان عملیاتی شخصی است و بخشی از مدل تهدید فردی همتا را تشکیل می دهد.

نتیجه این است که با توجه به مدل تهدید فرستنده و گیرنده هر یک از همتایان، کمترین تعداد همتاهای ممکن پیام رله می کنند.

چگونه از I2P استفاده می کنید؟

در حال حاضر دو روش برای استفاده از I2P وجود دارد.

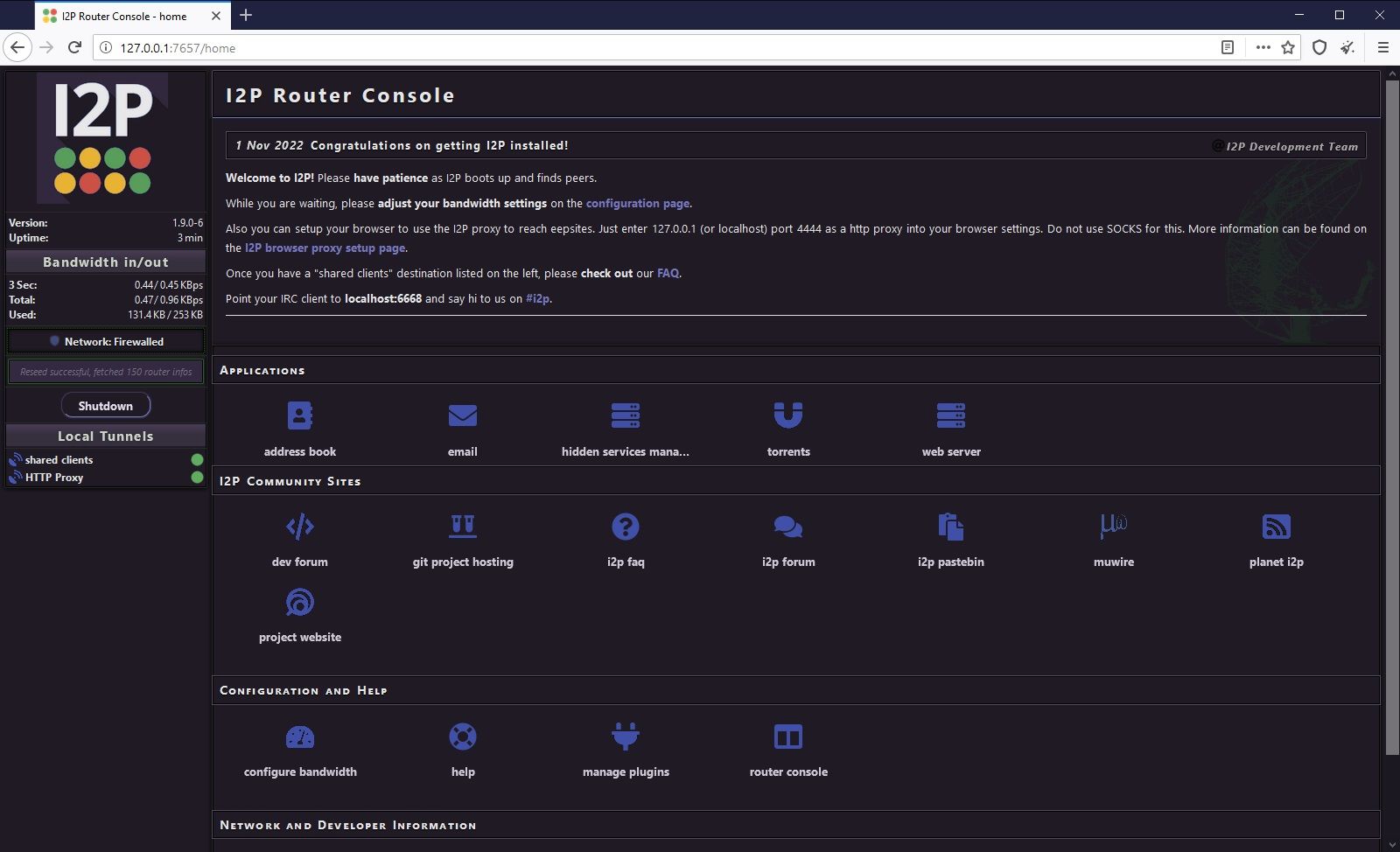

اولین راه برای استفاده از I2P دانلود و نصب بسته نصب رسمی است. پس از نصب، Start I2P (قابل راه اندازی مجدد) را در منوی استارت جستجو و باز کنید. این یک صفحه وب میزبانی محلی را باز می کند، که کنسول روتر I2P یا به عبارت دیگر، روتر مجازی مورد استفاده برای حفظ اتصال I2P شما است. شما همچنین متوجه پنجره فرمان I2P Service خواهید شد – این را نادیده بگیرید و آن را در پس زمینه اجرا کنید.

روش دوم دانلود و نصب بسته نرم افزاری نصب آسان همه در یک برای ویندوز (بتا) است که در همان وب سایت بسته نصب رسمی موجود است. تفاوت عمده بین این دو این است که Easy Install Bundle یک نمایه I2P در مرورگر موزیلا فایرفاکس یا Tor (که نسخه ای از فایرفاکس نیز هست) برای استفاده آسان ایجاد می کند. پس از دانلود و نصب بسته، دستورالعمل های روی صفحه را دنبال کنید تا پیکربندی Easy Install Bundle را تکمیل کنید و به کنسول روتر I2P خواهید رسید.

در هر دو مورد، سرویس I2P میتواند چند دقیقه طول بکشد تا راهاندازی شود، مخصوصاً در اولین راهاندازی. برای پیکربندی تنظیمات پهنای باند خود وقت بگذارید.

I2P به کاربران اجازه میدهد تا وبسایتهای مخفی، معروف به «eepsites» را ایجاد و میزبانی کنند. اگر می خواهید به یک eepsite دسترسی داشته باشید، باید مرورگر خود را طوری تنظیم کنید که از پروکسی خاص I2P استفاده کند. جزئیات پیکربندی پروکسی I2P اطلاعات بیشتری را ارائه می دهد، به علاوه مراحل اضافی برای استفاده از I2P با مرورگر مبتنی بر Chromium (مانند Chrome یا Microsoft Edge).

چرا باید از I2P استفاده کنید؟

I2P و Tor در اکثر موارد تجربیات مرور مشابهی را ارائه می دهند. بسته به پیکربندی پهنای باند I2P شما، احتمالاً کمی سریعتر از مرورگر Tor است و از راحتی مرورگر موجود شما اجرا می شود. I2P سرویسهای پنهان بسیاری را میزبانی میکند، که برخی از آنها سریعتر از معادلهای مبتنی بر Tor خود هستند، که اگر از شبکه Tor ناامید هستید، یک مزیت بزرگ است. با این حال، تعداد خدمات I2P در طول سال ها در مقایسه با Tor کاهش یافته است.

I2P در کنار اتصال معمولی اینترنت شما اجرا می شود و ترافیک مرورگر شما را رمزگذاری می کند. با این حال، I2P بهترین ابزار برای مرور وب باز به صورت ناشناس نیست. تعداد محدودی از پروکسیها (که در آن ترافیک شما دوباره به ترافیک اینترنتی «معمولی» میپیوندد) به این معنی است که هنگام استفاده از این روش کمتر ناشناس است.

آیا I2P از حریم خصوصی شما محافظت می کند؟

به طور خلاصه بله. از حریم خصوصی شما محافظت می کند مگر اینکه از آن برای مرور منظم وب استفاده کنید. و حتی پس از آن، منابع قابل توجهی برای جداسازی ترافیک وب شما نیاز است. I2P از مدل P2P توزیع شده استفاده می کند تا اطمینان حاصل شود که جمع آوری داده ها، جمع آوری آمار و مرورهای کلی شبکه دشوار است. علاوه بر این، پروتکل مسیریابی سیر چندین پیام را رمزگذاری می کند و انجام تجزیه و تحلیل ترافیک را بسیار دشوارتر می کند.

تونلهای I2P که قبلاً مورد بحث قرار گرفتیم، یک طرفه هستند: دادهها فقط یک طرفه جریان دارند. یک تونل به داخل، یک تونل بیرون. این به تنهایی ناشناس بودن بیشتری را برای همه همتایان فراهم می کند.

I2P فقط داده های ارسال و دریافت شده را از طریق یک مرورگر پیکربندی شده رمزگذاری می کند. مانند Tor، فعالیت شبکه را برای کل سیستم شما رمزگذاری نمی کند.

VPN

در نهایت، شبکه خصوصی مجازی (VPN) را داریم. یک VPN با Tor و I2P متفاوت عمل می کند. به جای تمرکز صرفاً روی رمزگذاری ترافیک مرورگر، یک VPN تمام ترافیک شبکه ورودی و خروجی را رمزگذاری می کند. از این نظر، به کاربران عادی مسیری آسان برای محافظت از دادههایشان ارائه میکند، اما نکاتی وجود دارد که ما در یک لحظه آنها را بررسی خواهیم کرد.

VPN چگونه کار می کند

به طور معمول، هنگامی که درخواستی را ارسال می کنید (به عنوان مثال، روی پیوندی در مرورگر وب خود کلیک می کنید یا اسکایپ را برای تماس ویدیویی فعال می کنید)، درخواست شما به سروری که داده های مشخص شده را در اختیار دارد پینگ می کند و به شما برمی گردد. اتصال داده ممکن است ناامن باشد و هر کسی که دانش کافی از رایانه دارد می تواند به طور بالقوه به آن دسترسی داشته باشد (مخصوصاً اگر از HTTP استاندارد به جای HTTPS استفاده می کند).

یک VPN به یک سرور (یا سرورهای متعلق به خصوصی) از پیش تعریف شده متصل می شود، و یک اتصال مستقیم به نام “تونل” ایجاد می کند (اگرچه با افزایش استفاده از VPN، این اصطلاح به طور مکرر دیده نمی شود). ارتباط مستقیم بین سیستم شما و سرور VPN مانند تمام داده های شما رمزگذاری شده است.

VPN ها از طریق سرویس گیرنده ای که در رایانه خود نصب خواهید کرد قابل دسترسی هستند. اکثر VPN ها از رمزنگاری کلید عمومی استفاده می کنند. هنگامی که مشتری VPN را باز می کنید و با اعتبار خود وارد می شوید، کلید عمومی را مبادله می کند و اتصال را تأیید می کند و از ترافیک شبکه شما محافظت می کند.

چرا باید از VPN استفاده کنید؟

VPN ترافیک شبکه شما را رمزگذاری می کند. بنابراین هر چیزی که شامل اتصال به اینترنت در سیستم شما باشد از چشمان کنجکاو ایمن تر است. محبوبیت VPN نیز افزایش زیادی داشته است. آنها مفید هستند برای:

- ایمن سازی داده های خود در یک اتصال Wi-Fi عمومی.

- دسترسی به محتوای محدود منطقه

- یک لایه امنیتی اضافی هنگام دسترسی به اطلاعات حساس.

- محافظت از حریم خصوصی شما در برابر دولت یا سایر سازمان های مهاجم.

آیا VPN از حریم خصوصی شما محافظت می کند

بله، یک VPN از حریم خصوصی شما محافظت می کند، اما این هشدارهایی است که قبلاً به آنها اشاره کردم. مانند بسیاری از چیزها، شما برای چیزی که به دست می آورید پول می پردازید. ارائه دهندگان VPN رایگان متعددی وجود دارد، اما آنها همیشه آنقدر که فکر می کنید از شما محافظت نمی کنند.

به عنوان مثال، بسیاری از ارائه دهندگان رایگان VPN گزارشی از همه کاربران و ترافیک اینترنت آنها را نگه می دارند. بنابراین، در حالی که ورود و خروج دادههای رمزگذاریشده به رایانه شما، و به سرور آنها و از آنها امن است، هنوز گزارشی از کارهایی که انجام میدهید وجود دارد. و در حالی که اکثر ارائه دهندگان VPN قصد ندارند شما را به مقامات تحویل دهند، آنها از نظر قانونی موظفند در صورت ارائه احضاریه آنچه را که می دانند تحویل دهند، و اجازه دهید با آن روبرو شویم، این شما یا آنها هستید. VPN های بدون ورود به سیستم وجود دارند، اما باید به سرویسی اعتماد کنید که به تمام داده های ورودی و خروجی رایانه شما دسترسی کامل دارد.

VPN ها روشی آسان برای بازگرداندن حریم خصوصی بدون نیاز به تغییر از مرورگر معمولی خود یا تغییر عادات کلی مرور و استفاده از اینترنت هستند. اگر این گزینه را در نظر دارید، ممکن است به استفاده از سوئیچ کشتن VPN نیز توجه کنید.

Tor در مقابل I2P در مقابل VPN: کدام یک برای حفظ حریم خصوصی بهترین است؟

اگر میخواهید مروری فوقخصوصی داشته باشید، به سایتهای پیاز و تاریک وب دسترسی داشته باشید، و به افت جزئی سرعت اینترنت اهمیتی نمیدهید، Tor را انتخاب کنید.

اگر میخواهید به سرویسهای مخفی و ابزارهای پیامرسانی در سراسر شبکه توزیعشده همتایان دسترسی فوقخصوصی داشته باشید، و همچنان به افت جزئی سرعت اینترنت اهمیتی نمیدهید، I2P را انتخاب کنید (اگرچه سایتها و خدمات کمتری نسبت به Tor به طور کلی دارد).

در نهایت، اگر میخواهید تمام ترافیک شبکه ورودی و خروجی خود را رمزگذاری کنید و واقعاً به افت کمی سرعت اینترنت اهمیتی نمیدهید، یک VPN را انتخاب کنید.

اعتبار تصویر: ImageFlow/Shutterstock