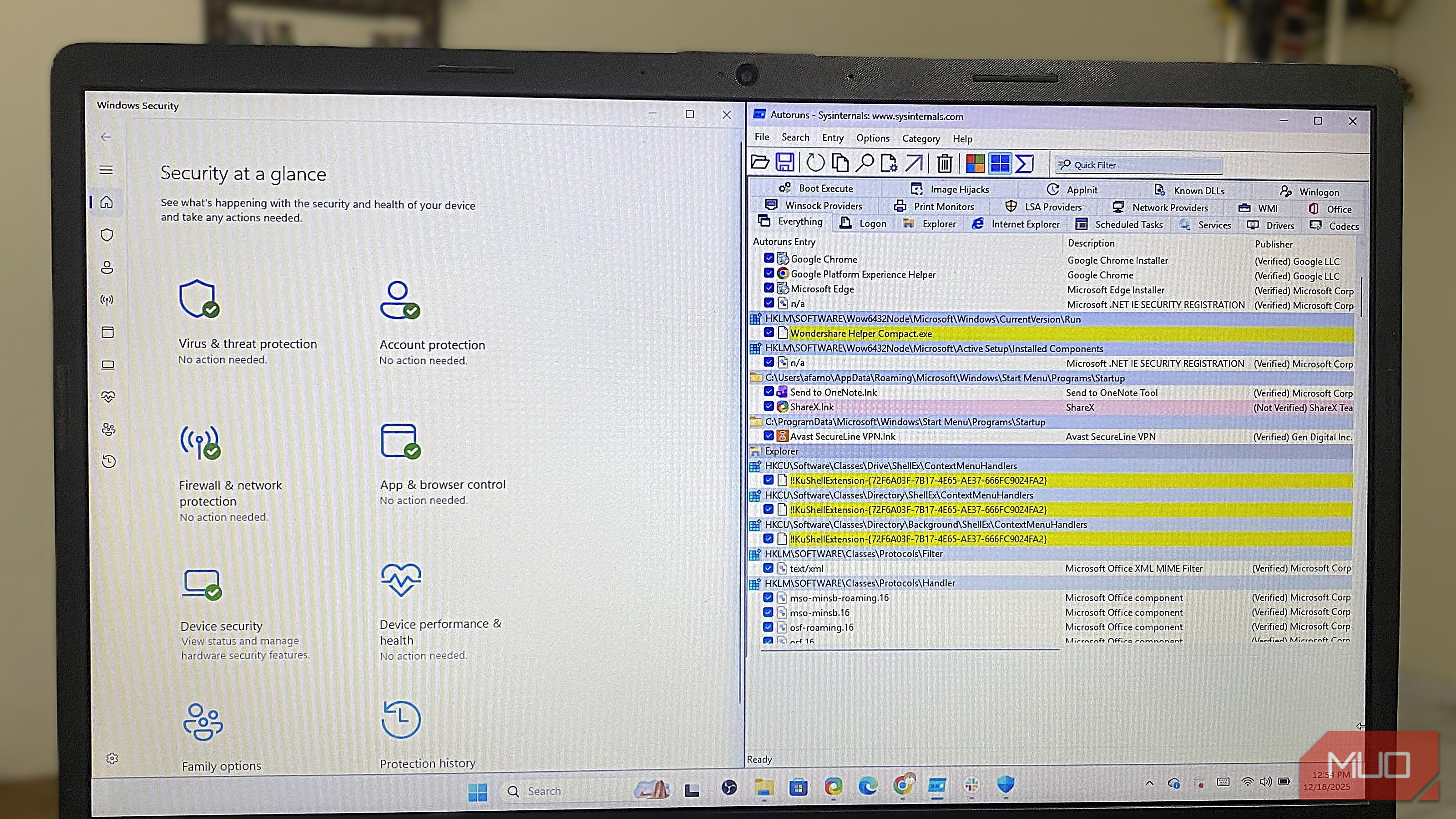

علامت چک سبز در ویندوز دفندر اغلب بهعنوان نشانهای اطمینانبخش برای اکثر افراد است که رایانهشان امن است. بههر حال، امنیت ویندوز پر از ویژگیهای امنیتی فراوان است. با این حال، درک اینکه بیشتر برنامههای آنتیویروس سنتی تنها تهدیدات فعال را میگیرند، باعث شد نگاهم به سلامت سیستم تغییر کند. خدمات فراموششده، کلیدهای رجیستری یتیم، ورودیهای راهاندازی ماندگار و سیاستهای اجرای دسترسیپذیر همه به مرور زمان انباشته میشوند و عملکرد و امنیت را به طور منفی تحت تأثیر قرار میدهند.

علامت سبز چکمارک در Windows Defender اغلب نشانهای اطمینانبخش برای اکثر افراد است که رایانهشان ایمن است. در نهایت، Windows Security پر از ویژگیهای امنیتی فراوان است. با این حال، درک این نکته که اکثر برنامههای آنتیویروس سنتی صرفاً تهدیدهای فعال را کشف میکنند، نحوهام را در ارزیابی سلامت سیستم تغییر داد. سرویسهای فراموششده، کلیدهای رجیستری یتیم، ورودیهای استارتاپ ماندگار و سیاستهای اجرای منعطف که به مرور زمان انباشته میشوند، بهطور منفی بر عملکرد و امنیت تأثیر میگذارند.

بنابراین، تصمیم گرفتم یک بررسی کامل امنیت سیستم رایانه ویندوز خود انجام دهم. این بررسی نکتهای نگرانکننده را آشکار کرد: نرمافزاری که دیگر استفاده نمیکردم همچنان فعال، گوشدادنی و با سطوح دسترسی بالایی باقی مانده بود. این نشان داد که رایانهام چگونه تکامل مییابد و روشنکنندهٔ نحوه مدیریت و تقویت امنیت بود.

پایداری استارتاپ به من نشان داد چه چیزی را ویندوز هرگز فراموش نمیکند

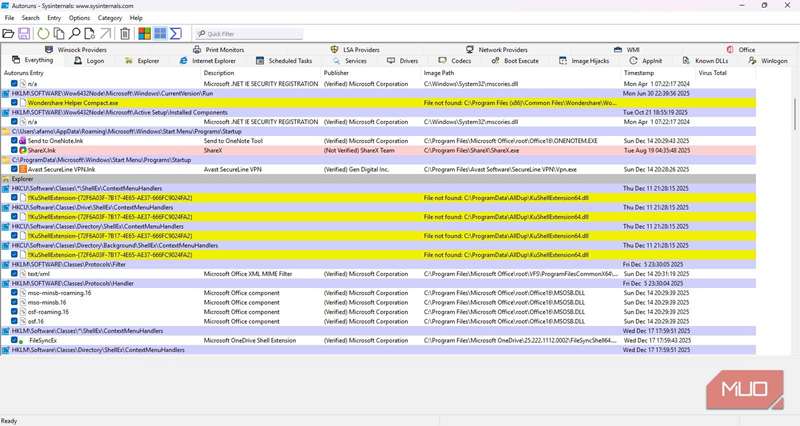

Autoruns نقاط ورودی را نشان داد که مدیر وظیفه آنها را نمیپذیرد

پایداری استارتاپ به سادگی نرمافزارهایی را نشان میدهد که سعی میکنند پس از راهاندازی مجدد سیستم زنده بمانند. ویندوز دارای مدیر وظیفه بومی است. اگرچه قدرتمند است، فقط بخش کوچکی از ورودیهایی را نشان میدهد که واقعاً در هنگام بوت اجرا میشوند. برای این بخش از بررسی، به Autoruns از مجموعه Sysinternals رجوع کردم. این ابزار بلافاصله صدها مکان رجیستری و قلابهای فایل سیستم را نشان داد. ویندوز از آنها برای اجرای کد بهصورت بیصدا استفاده میکند. این ابزار روش عالیای برای مشاهدهٔ آنچه ممکن است سرعت رایانهٔ شما را کاهش دهد است.

یکی از اولین مواردی که متوجه شدم، موارد «پرونده یافت نشد» بود که به رنگ زرد برجسته شده بودند. اینها قلابهای رجیستری بودند که به فایلهایی اشاره میکردند که سالها پیش حذف کرده بودم. حتی اگر فعال نبودند، برخی ورودیهای باقیمانده رجیستری را نشان میدهند و در موارد شدید میتوانند توسط نرمافزارهای مخرب یا دیگر برنامهها باز استفاده شوند. ابزارهای کمتر استفادهشده میتوانند درهای باز بگذارند که ویندوز آنها را «امن» میداند و سیستم بهصورت بیصدا این ورودیها را در هر راهاندازی اعتماد میکند.

Autoruns کار را آسان میکند تا سیستم خود را در حالی که ورودیهای استارتاپ غیرضروری حذف میشوند، پایدار نگه دارید. اما نکتهٔ اصلی این است که نگاهی سطحی به مدیر وظیفه کافی نیست تا ورودیهای خودکار در سطح رجیستری را ارزیابی کنید.

سرویسها نشان دادند چه مقدار نرمافزار با دسترسی دائمی اجرا میشود

سرویسهای شخص ثالث از برنامههایی که آنها را ساختهاند، طولانیتر زنده میمانند

سرویسهای ویندوز بهصورت مداوم حتی زمانی که وارد سیستم نیستید اجرا میشوند و گاهی با دسترسی SYSTEM کار میکنند. من فرآیندهای متعددی که به نرمافزاری که فکر میکردم حذف کردهام و به سختافزاری که دیگر ندارم، متصل بودند، پیدا کردم. برای مشاهدهٔ سرویسهای در حال اجرا میتوانید مراحل زیر را دنبال کنید:

- دستور Run را با فشار دادن کلید Win + R باز کنید.

- متن «msconfig» را تایپ کنید و Enter را بزنید.

- به زبانه Services بروید.

- (اختیاری) گزینه Hide Microsoft services را علامت بزنید تا سرویسهای مرتبط با ابزارهای شخص ثالث را ببینید.

یک مثال Update Helper برای یک دستگاه جانبی بود که سالها استفاده نکرده بودم. حتی اگر این برنامه حذف شده بود، این سرویس هر ساعت یک بار بهروزرسانیها را گوش میداد. بدترین بخش این بود که این سرویس دسترسی مدیریتی داشت. خود سرویس بهتنهایی مضر نبود، اما بهصورت مداوم با privileges بالا اجرا میشد و منابع سیستم را مصرف میکرد.

من همچنین سرویسها را با باز کردن برنامهٔ بومی Services ویندوز مشاهده کردم. در اینجا، بهجای حذف سرویسها بهصورت کامل، گاهی نوع استارتاپ آنها را به «Manual» تغییر میدهم تا فقط زمانی که واقعا لازم باشد اجرا شوند. این کار بهمنظور کاهش بار و حفظ ثبات سیستم بهکار میرود. این بخش از بررسی نشان داد سرویسهای نصبشده تا زمانی که بهصورت دستی حذف یا تغییر نکنند، بهصورت دائمی باقی میمانند.

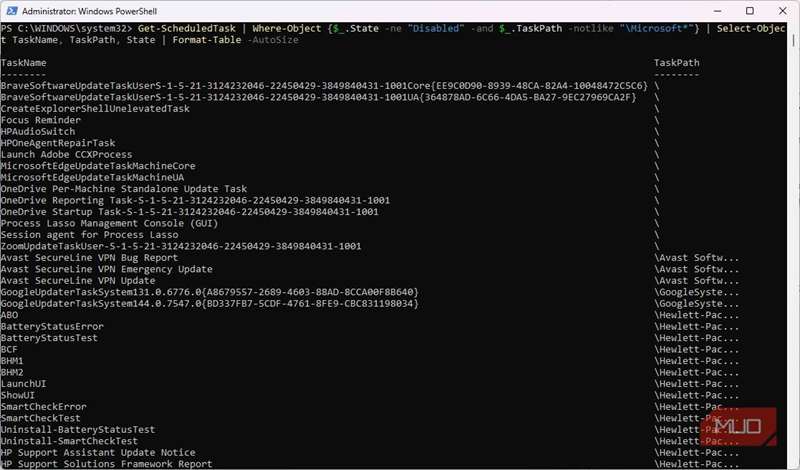

کارهای برنامهریزیشده فعالیتی را که هرگز بهصورت فعال تأیید نکردم، نقشهبرداری کردند

PowerShell محرکهای مخفی را واضح کرد

کارهای برنامهریزیشده ویندوز نقطهسیاهی برای اکثر کاربران هستند، چون واسط کاربری Task Scheduler کُند و سخت است. برای این بخش از بررسی، لیست واضح و قابلتحلیل از موارد اجرا شده و زمان آنها را با PowerShell بهدست آوردم. اینها مراحلی بودند که استفاده کردم:

- PowerShell را با دسترسی مدیر (admin) باز کنید.

- دستور زیر را اجرا کنید تا فهرستی از کارهای تولید شده توسط منابع شخص ثالث را ببینید:

Get-ScheduledTask | Where-Object {$_.State -ne "Disabled" -and $_.TaskPath -notlike "\Microsoft*"} | Select-Object TaskName, TaskPath, State | Format-Table -AutoSize - (اختیاری) دستور زیر را اجرا کنید تا ببینید یک کار خاص آخرین بار چه زمانی اجرا شده و چه فایلی آن را فعال کرده است:

Get-ScheduledTask -TaskName "NAME_OF_TASK" | Get-ScheduledTaskInfo

این مراحل چندین کار ایجادشده توسط مرورگرها، ابزارهای تِلِمتری و لانچرهای بازی را آشکار کرد. بسیاری از آنها پس از بستن نرمافزار مربوطه نیز ماندگار میشوند. برخی در زمان ورود به سیستم، باز کردن workstation یا بیکاری سیستم فعال میشوند و نیازی به تأیید فعال ندارند. اگرچه این موارد بدافزار نبودند، اما تماماً بدون آگاهی من خودکار اجرا میشدند. این بررسی روشنسازی کرد تا کارهایی را که دیگر هدفی ندارند حذف کنم و فعالیت سیستم را پاکسازی نمایم.

پایگوشها نشان دادند کدام برنامهها انتظار دسترسی داشتهاند

پورتهای محلی داستانی را گفتند که دیوارآتش هرگز به آن اشاره نکرد

برخی برنامهها در رایانهٔ شما برای دریافت ترافیک گوش میدهند و استفاده از netstat -abno به شما کمک میکند تا پورتهای فعال را به اجراییهای مرتبط نگاشت کنید. وقتی این کار را انجام دادم، بین ابزارهای جانبی و برنامههای رسانهای شگفتیهایی پیدا کردم. این مراحل دقیقاً همانطور که استفاده کردم عبارتند از:

- PowerShell را با دسترسی مدیر (admin) باز کنید.

- دستور زیر را اجرا کنید تا ببینید چه برنامههایی هماکنون به اتصال گوش میدهند:

netstat -abno | findstr LISTENING

- به ستون Local Address نگاه کنید تا IPهای مانند 127.0.0.1:XXXX یا 0.0.0.0:XXXX را ببینید. 127.0.0.1 (لوکالهوست) نشان میدهد برنامه برای ارتباط با نرمافزارهای دیگر در همین کامپیوتر گوش میدهد، در حالی که 0.0.0.0 (Any IPv4) نشان میدهد برنامه برای هر چیزی در شبکهٔ محلی شما گوش میدهد (اگر سرویس غیرضروری یا قدیمی باشد، معرض خطر را افزایش میدهد).

- از دستور زیر استفاده کنید تا PID را به یک برنامهٔ واقعی وصل کنید:

Get-Process -Id 1234 | Select-Object ProcessName, Path, Description

برخی برنامهها سرورهای وب محلی باز میکردند که فقط در لوکالهوست در دسترس بودند. این گونه گوشدادنها سطح حمله را گسترش میدهند؛ زیرا هرچند بهصورت بیرونی معرض نیستند، اما نرمافزارهای دیگر روی رایانه میتوانند به‑صورت غیرمنتظره با آنها تعامل داشته باشند.

بستن برنامههای غیرضروری و بررسی قوانین فایروال Windows Defender به من کمک کرد تا این مشکل را برطرف کنم. من استثنایهای ورودی از بازیها و ابزارهای قدیمی را پیدا کرده و حذف کردم تا حتی اگر یک برنامهٔ قدیمی اجرا شود، نتواند فایروال را دور بزند. این بخش از بررسی نشان داد که اگرچه گوشدادنها ظریف هستند، اما مهمترین نقطهٔ معرض هستند.

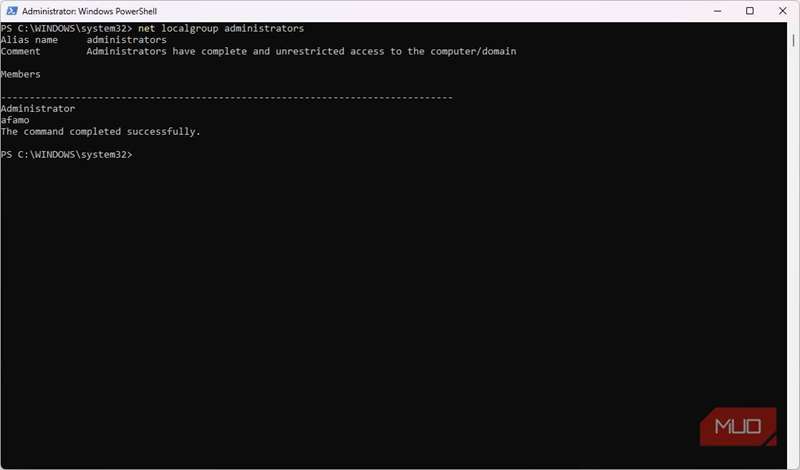

مجوزها هزینهٔ بلندمدت راحتی را نشان دادند

سطوح دسترسی و سیاستهای اجرا پس از نصب باقی میمانند

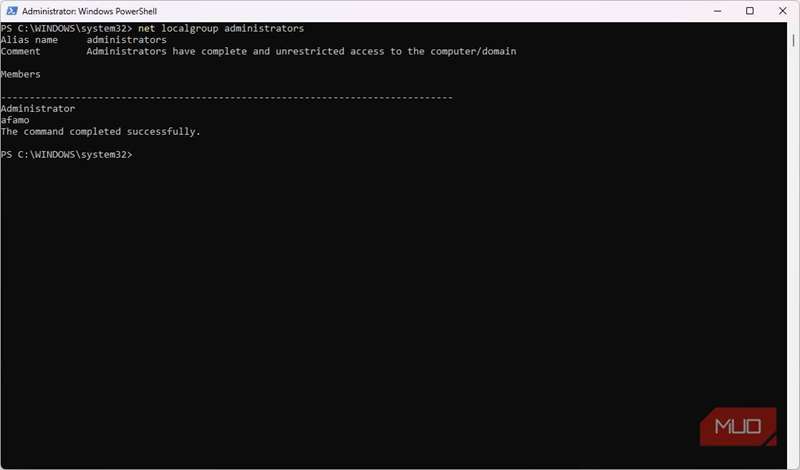

اختیار، آخرین برداری بود که بررسی کردم. مشکل اختیار این است که نصبکنندهها سطوح دسترسی مدیریتی را جمع میکنند و ویندوز بهطور خودکار آنها را بازنگري نمیکند. در بررسیام، متوجه شدم که سیاست اجرای PowerShell من روی Bypass تنظیم شده است. این احتمالاً توسط برنامههای شخص ثالث ماهها پیش تغییر یافته بود.

گزارش MUO

گزارش MUO

با اشتراک، موافقت میکنید که خبرنامه و ایمیلهای بازاریابی دریافت کنید و Terms of Use و Privacy Policy Valnet را بپذیرید. میتوانید هر زمان از اشتراک خود خارج شوید.

همچنین ShellExView را برای بررسی افزونههای شل دانلود کردم و چند ورودی از سرویسهای ابری که دیگر استفاده نمیکردم پیدا کردم — یک فرآیند دائمی و ارتقاعی که بهصورت نامرئی اجرا میشد.

بهعنوان یک اقدام امنیتی، سیاستهای اجرا را به RemoteSigned بازنشانی کرده و پرچمهای مدیریتی را از باینریهای غیرضروری حذف کردم. در مجموع، مهمترین نکتهای که یاد گرفتم این بود که علاوه بر حذف فایلهای خطرناک، امنیت واقعی دربارهٔ مدیریت نرمافزارهایی است که به اجرا اعتماد میشود.

این بررسی چه درسی دربارهٔ اعتماد به ما داد

چیز اصلی که یاد گرفتم این بود که علامت سبز چکمارک از امنیت بومی فقط نیمی از داستان امنیت را پوشش میدهد. دانستن اینکه کدام نرمافزار اختیار دارد، بخش دوم است.

من با نقشهبرداری ورودیهای استارتاپ، سرویسها، کارهای برنامهریزیشده، گوشدادنها و سیاستهای اجرا، کنترل واقعی بر سیستمام پیدا کردم. مدیریت آگاهانه و هدفمند به من کمک کرد تا دوباره به رایانهام اعتماد کنم. انجام این بررسی جایگزین Windows Security و ویژگیهای مخفی آن نیست — بلکه تکمیلکنندهٔ محافظتهای داخلی ویندوز است.