MAC یک شناسه منحصر به فرد برای دستگاه شما است، اما حتی هکرها می توانند از آن برای حمله به شما استفاده کنند. در اینجا چگونه است.

هر روز، حملات سایبری و نفوذهای جدید در فیدهای خبری ما ظاهر می شود. مهاجمان سایبری نه تنها کسبوکارهای بزرگ و سازمانهای شرکتی، بلکه افرادی مانند من و شما را نیز هدف قرار میدهند. جعل MAC یکی از حملات متعددی است که هکرها برای سوء استفاده از قربانیان ناآگاه از آن استفاده می کنند. این مسئولیت شماست که از وقوع آن جلوگیری کنید.

بنابراین، حمله جعل آدرس MAC چیست و چگونه می توانید از وقوع آن برای شما جلوگیری کنید؟

آدرس MAC چیست؟

برای درک کامل جعل آدرس مک، ضروری است که بدانید مک آدرس چیست. بسیاری از مردم با عبارت “آدرس IP” آشنا هستند، اما به نظر می رسد آدرس MAC همتای کمتر شناخته شده آن باشد. MAC مخفف Media Access Control است.

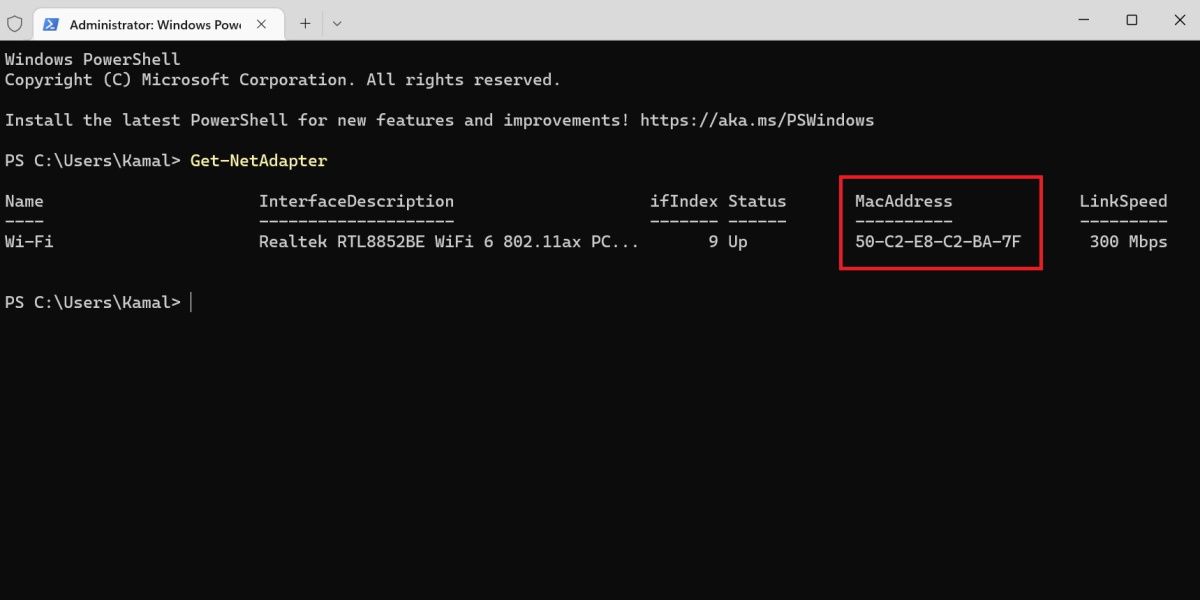

آدرس MAC یک شناسه هگزادسیمال 12 رقمی منحصر به فرد برای هر دستگاه الکترونیکی است و می تواند برای شناسایی آن در یک شبکه استفاده شود. آدرس MAC منحصر به فرد هر دستگاه توسط سازنده اختصاص داده می شود. دو نوع مک آدرس وجود دارد: مک آدرس های ثابت و پویا.

آدرسهای مک معمولاً به این صورت هستند: 3C:64:91:88:D9:E3 یا 3c-64-91-88-d9-e3.

حمله جعل MAC چیست؟

به زبان ساده، جعل مک آدرس خود به معنای تغییر آن است. اگرچه نمیتوانید آدرس فیزیکی دستگاه خود را تغییر دهید، برنامههایی وجود دارند که میتوانند این کار را در شبکه امکانپذیر کنند. جعل MAC مزایای خود را دارد و می تواند برای دسترسی به شبکه هایی که به آدرس های MAC خاصی محدود می شوند، برای پنهان کردن هویت دستگاه اصلی یا جلوگیری از ردیابی یا ردیابی استفاده شود.

اما جعل MAC می تواند برای اهداف مخرب نیز استفاده شود. یک مهاجم می تواند آدرس MAC شما را تقلید کند و داده های ارسال شده به دستگاه شما را به دستگاه دیگری هدایت کند و به داده های شما دسترسی داشته باشد.

حمله جعل MAC زمانی است که یک هکر آدرس MAC دستگاه خود را تغییر می دهد تا با آدرس MAC دیگری در یک شبکه مطابقت داشته باشد تا دسترسی غیرمجاز داشته باشد یا حمله Man-in-the-Middle را انجام دهد. می توان از آن برای دور زدن اقدامات امنیتی شبکه که مبتنی بر آدرس MAC هستند، مانند فیلتر کردن MAC استفاده کرد و همچنین می تواند برای پنهان کردن هویت دستگاه مهاجم استفاده شود.

جعل MAC چگونه کار می کند؟

به این فکر کنید که MAC جعل می کند. شما در 13، خیابان مکلمور زندگی می کنید. فرض کنید مهاجمی که در اصل در خیابان مکلمور 4 زندگی میکند، سعی میکند یک حمله جعلی علیه شما انجام دهد. او نمی تواند آدرس خود را در سوابق شهر تغییر دهد، اما می تواند به راحتی شماره آدرس درب منزل خود را به طور موقت به آدرس شما تغییر دهد. به این ترتیب، زمانی که قرار است از اداره پست نامه دریافت کنید، مهاجم به جای شما ایمیل شما را دریافت می کند.

این همان روشی است که جعل MAC کار می کند. اگر آدرس MAC دستگاه شما “11:AA:33:BB:55:CC” و آدرس MAC مهاجم “22:BB:33:DD:44:FF” است و مهاجم میخواهد به منابع شبکه محدود شده دسترسی پیدا کند. دستگاه شما، آنها می توانند آدرس MAC دستگاه خود را به “11:AA:33:BB:55:CC” تغییر دهند و جعل هویت دستگاه شما باشند. سپس شبکه با دستگاه مهاجم به گونهای رفتار میکند که گویی متعلق به شماست و همین دسترسی و امتیازات را به آن میدهد.

برای انجام MAC Spoofing، مهاجم باید ابتدا آدرس MAC دستگاه مورد نظر را که میخواهد جعل هویت کند، پیدا کند. آنها می توانند این کار را با اسکن شبکه برای آدرس های MAC واجد شرایط انجام دهند.

هنگامی که مهاجم آدرس MAC هدف را داشته باشد، می تواند آدرس MAC دستگاه خود را تغییر دهد تا با آدرس MAC هدف مطابقت داشته باشد. این را می توان در تنظیمات شبکه دستگاه انجام داد، جایی که آدرس MAC را می توان به صورت دستی وارد یا تغییر داد.

از آنجایی که دستگاه مهاجم همان آدرس MAC دستگاه مورد نظر را دارد، شبکه با آن به گونه ای رفتار می کند که گویی دستگاه هدف است. این به مهاجم اجازه می دهد تا به منابعی که محدود به دستگاه مورد نظر است دسترسی داشته باشد و شبکه نمی تواند بین این دو دستگاه تمایز قائل شود.

یک حمله جعل MAC می تواند منجر به حملات دیگری از جمله:

- Session hijacking: تصرف یک جلسه فعال شبکه با تقلید از آدرس MAC دستگاهی که در حال حاضر استفاده می شود.

- حمله جعل ARP: خراب کردن حافظه پنهان ARP دستگاههای موجود در شبکه برای هدایت ترافیک به دستگاه مهاجم.

- استراق سمع شبکه: هکرها با تقلید از آدرس MAC دستگاه قابل اعتماد، می توانند ترافیک شبکه را برای اطلاعات حساس کنترل کنند.

- دور زدن احراز هویت: با جعل یک آدرس MAC قابل اعتماد، یک هکر می تواند دسترسی غیرمجاز به یک شبکه داشته باشد.

- حمله Man-in-the-Middle: با رهگیری ارتباط بین دو دستگاه، یک هکر می تواند داده ها را تغییر داده یا به سرقت ببرد.

چگونه از جعل MAC جلوگیری کنیم

خوشبختانه، شما می توانید راهی برای جلوگیری از حمله جعل MAC انجام دهید.

رمزگذاری ترافیک شبکه میتواند مانع از خواندن و تغییر دادههای ارسالی در شبکه توسط مهاجم شود و انجام یک حمله جعل MAC را برای آنها دشوارتر کند. همچنین، استفاده از رمزگذاری تضمین می کند که در صورت حمله، اطلاعات رهگیری شده توسط مهاجم خصوصی نگه داشته می شود.

مدیران شبکه میتوانند لیستهای کنترل دسترسی (ACL) را فقط به گونهای پیکربندی کنند که به آدرسهای MAC خاصی اجازه دسترسی به منابع شبکه را نیز بدهند. با این کار مهاجم نتواند جعل هویت دستگاهی با آدرس MAC متفاوت را جعل کند. به طور مشابه، تقسیم شبکه به زیرشبکه های کوچکتر می تواند با محدود کردن دامنه به یک منطقه کوچکتر، از این حملات جلوگیری کند.

مهم است که به امنیت پورت نیز توجه کنید. امنیت پورت را می توان روی سوئیچ های شبکه پیکربندی کرد تا فقط به آدرس های MAC خاصی اجازه دسترسی به شبکه از طریق یک پورت خاص را بدهد. این می تواند مانع از اتصال مهاجم به شبکه و انجام یک حمله جعل MAC شود.

بازرسی پویا ARP (DAI) یک ویژگی امنیتی است که میتواند درخواستها و پاسخهای ARP (یعنی پروتکل رزولوشن آدرس) را در شبکه تأیید کند. ARP برای نگاشت یک آدرس IP به یک آدرس MAC استفاده می شود و DAI می تواند از جعل پاسخ های ARP توسط مهاجمان جلوگیری کند.

وضعیت امنیتی سازمان خود را بهبود بخشید

موقعیت امنیتی سازمان شما توانایی آن در جلوگیری و واکنش به حملات سایبری است. برای جلوگیری از حملاتی مانند حملات جعل MAC، مهم است که اقدامات پیشگیرانه لازم را انجام دهید و بهترین شیوه های امنیتی را انجام دهید. اینها شامل به روز نگه داشتن دستگاه ها و سرویس های شما، اطمینان از حفظ حریم خصوصی موثر داده ها و استفاده از آنتی ویروس ها و فایروال ها است.