بیشتر اوقات ، تنها نگرانی شما در مورد شبکه خانگی شما این است که آیا می توانید به اینترنت دسترسی پیدا کنید یا نه. با این حال ، اگر می خواهید آن را برای آسیب پذیری ها اسکن کنید ، ممکن است نگرانی های فشرده تری پیدا کنید.

بیشتر اوقات ، تنها نگرانی شما در مورد شبکه خانگی شما این است که آیا می توانید به اینترنت دسترسی پیدا کنید یا نه. با این حال ، اگر می خواهید آن را برای آسیب پذیری ها اسکن کنید ، ممکن است نگرانی های فشرده تری پیدا کنید.

چرا باید شبکه خود را اسکن کنید

شبکه خانگی شما به احتمال زیاد از روتر تشکیل شده است که تمام دستگاه های سیمی و بی سیم شما را به هم وصل می کند. این تنظیم به عنوان یک شبکه Soho (دفتر کوچک/دفتر خانه) شناخته می شود و می تواند آسیب پذیری هایی داشته باشد که هکرها ممکن است سعی در سوء استفاده از آنها داشته باشند. مهاجمان می توانند از چند طریق سعی در دسترسی به شبکه شما داشته باشند:

- بهره برداری از درگاه های باز در معرض اینترنت

- هدف قرار دادن دستگاه ها در شبکه محلی شما

- انجام حملات بی سیم

- حمله به اتصالات کار از راه دور (به عنوان مثال ، VPN یا RDP)

به طور منظم اسکن شبکه شما و پرداختن به آسیب پذیری ها می تواند به محافظت در برابر چنین تهدیداتی کمک کند. خوشبختانه ، این ساده تر از آن چیزی است که فکر می کنید.

نحوه اسکن شبکه خود: 2 روش

اگر شبکه خود را اسکن می کنید ، دو گزینه دارید:

- ابزارهای اسکن شبکه مبتنی بر وب

- ابزارهای مبتنی بر سرور

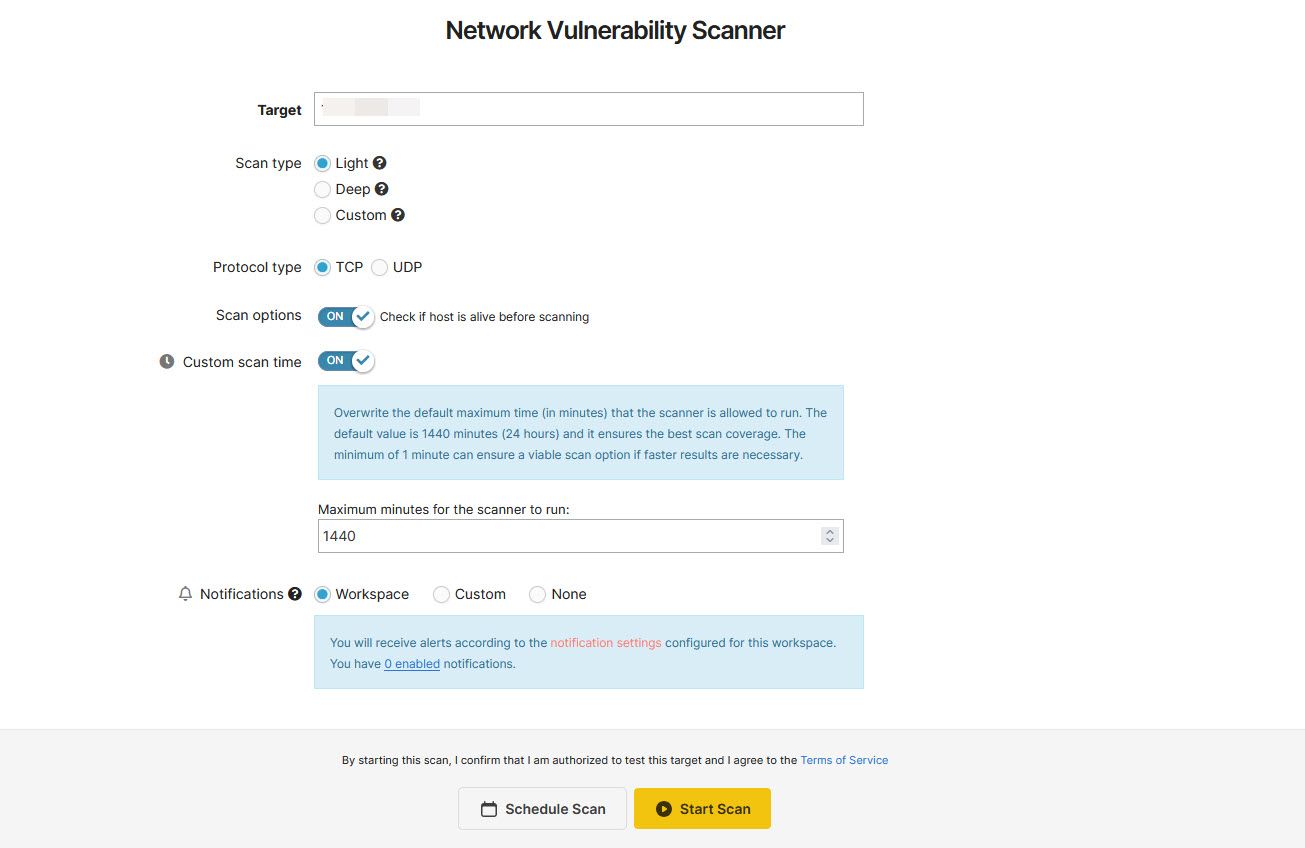

ابزارهای مبتنی بر وب شامل وب سایت هایی مانند Pentest Tools هستند. این ابزارها به شما امکان می دهد تا به سرعت آدرس IP عمومی خود را برای هر درگاه باز که هکرها می توانند از آن استفاده کنند اسکن کنید. با این حال ، این فقط یک اسکن سطح سطح است ، حداقل تا زمانی که هزینه این خدمات را بپردازید. ابزارهای مبتنی بر وب مانند Pentest Tools فقط می توانند آنچه را که از اینترنت قابل مشاهده است اسکن کند-نه دستگاه های داخلی یا مشتری های Wi-Fi.

اگر می خواهید اطلاعات بیشتری داشته باشید ، باید از ابزارهای مبتنی بر سرور مانند NMAP استفاده کنید که روی یک سرور خارجی کار می کنند و شبکه خود را از خارج اسکن می کنند. NMAP منبع باز ، رایگان است و اغلب توسط هکرها برای اسکن شبکه قبل از تلاش برای هک کردن آن استفاده می شود.

ابزارهای پنتست

اگر تازه وارد آزمایش نفوذ هستید یا می خواهید بدون نیاز به چرخش سرور لینوکس ، یک نمای کلی از شبکه خود داشته باشید ، Pentest Tools کافی خواهد بود.

- آدرس IP خارجی خود را بدون استفاده از VPN پیدا کنید و آن را ضبط کنید. شما می توانید IP خارجی خود را با Googling “آدرس IP من چیست” یا از طریق سایت هایی مانند IP من چیست؟

- اسکنر آسیب پذیری شبکه را بر روی Pentest Tools باز کنید ، آدرس IP خارجی خود را در قسمت هدف کپی کنید و روی دکمه Start Scan کلیک کنید.

در صفحه نتایج ، تمام اطلاعات شبکه به شما نشان می دهد و درگاه های باز یک مهاجم می تواند با اسکن آدرس IP عمومی شما انتخاب کند – دلیل بزرگی که نباید آن را به طور عمومی در معرض دید قرار دهید. با این حال ، نتایج اسکن نور در دسترس برای کاربران رایگان فقط برای یافتن پورت های محبوب که ممکن است به طور پیش فرض در شبکه شما باز باشند ، مناسب است. اجرای اسکن عمیق ، که تعداد قابل توجهی از درگاه ها را اسکن می کند ، می تواند تا 85 دلار در ماه هزینه کند. با این حال ، با توجه به اینکه سایت از NMAP برای اجرای اسکن های خود استفاده می کند ، اگر به نتایج عمیق تری نیاز دارید ، بهتر است NMAP را یاد بگیرید.

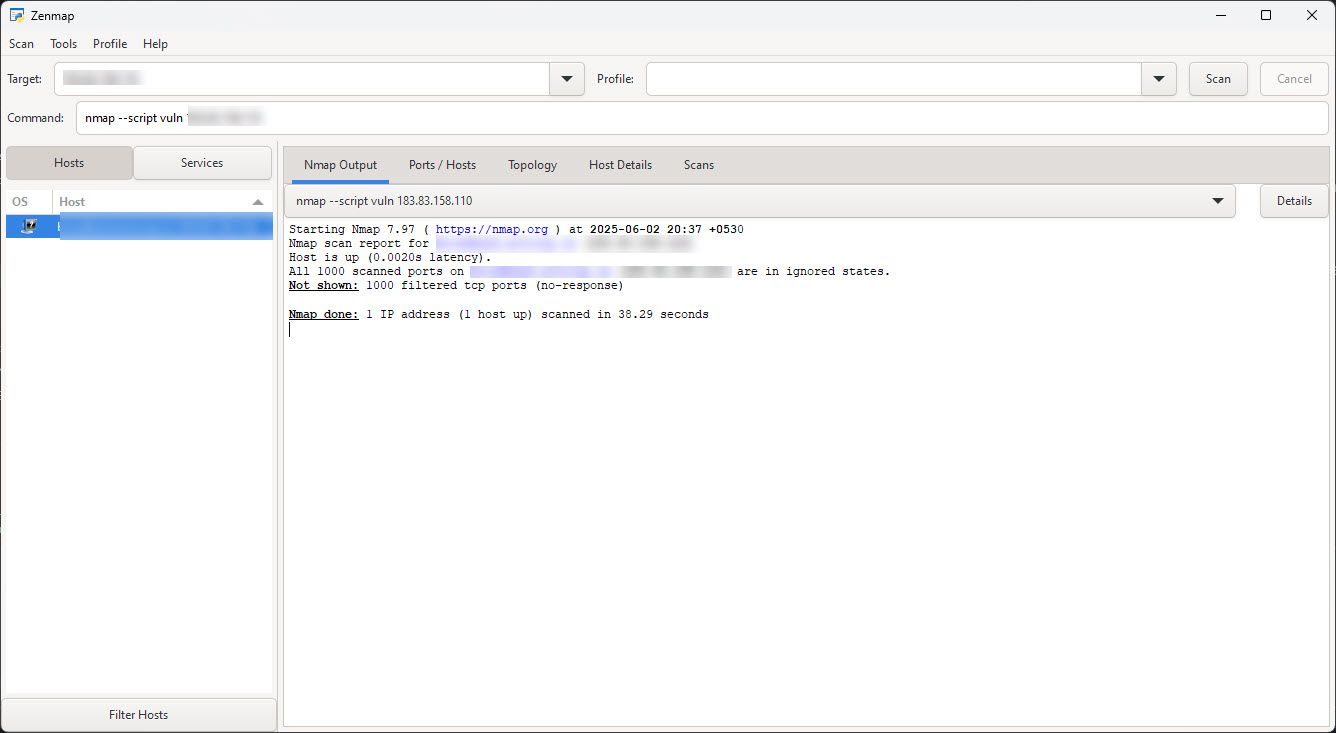

NMAP

اگر می خواهید نتایج عمیق تری داشته باشید ، NMAP (نقشه برداری شبکه) انتخاب بهتری است. نصب و اجرای NMAP به دانش فنی نیاز دارد ، اما نسخه Windows GUI در دسترس است.

بارگیری: NMAP

NMAP را روی دستگاه ویندوز ، مکوس یا لینوکس خود نصب کنید. سپس می توانید دستگاه های دیگر را در شبکه خانگی خود اسکن کنید:

NMAP -ST [آدرس IP خارجی شما]

این فرمان تمام دستگاه ها را در یک زیر شبکه خانگی معمولی برای درگاه های TCP باز اسکن می کند.

با این حال ، بهترین راه برای اجرای NMAP از طریق یک سرور آنلاین لینوکس است. اجرای NMAP از یک سرور خارجی به آن اجازه می دهد تا شبکه شما را از خارج اسکن کند ، درگاه های باز ، آسیب پذیری ها و خدماتی را که به طور بالقوه قابل بهره برداری است ، در معرض اسکن قرار دهد. هنگام اجرای محلی ، NMAP می تواند دستگاه های دیگر را در شبکه شما – مانند روتر ، دستگاه های هوشمند یا رایانه های شخصی دیگر – اسکن کند تا درگاه ها و خدمات باز را شناسایی کند. این آنچه را که یک شخص خارجی می بیند نشان نمی دهد مگر اینکه از خارج از شبکه شما اجرا شود.

پس از راه اندازی ، SUDO APT را نصب NMAP را در ترمینال نصب کنید تا NMAP نصب شود. سپس برای آسیب پذیری در بنادر باز اسکن کنید:

NMAP -اسکریپت [آدرس IP خارجی شما]

مشکل استفاده از NMAP از یک سرور خارجی این است که شما یا به برخی از تخصص های فنی با لینوکس نیاز خواهید داشت یا برای دریافت سرور و راه اندازی سرور هزینه می کنید. می توانید به ترتیب 5 دلار و 2.50 دلار در وب سایت هایی مانند Linode یا Vultr در وب سایت هایی مانند Linode یا Vultr استخدام کنید. این سرویس ها به شما امکان می دهند با استفاده از یک حساب ایمیل ثبت نام کرده و پس از تکمیل فرآیند تأیید ، به یک دستگاه لینوکس با منابع قابل توجهی دسترسی پیدا کنید. از طرف دیگر ، می توانید NMAP را روی Linux روی دستگاه دیگری اجرا کنید و شبکه خود را اسکن کنید. فقط مطمئن شوید که دستگاه اسکن از روتر شما برای اتصال به اینترنت استفاده نمی کند ، زیرا این می تواند روند را اشتباه بگیرد.

اجرای اسکن از VPS به معنای به اشتراک گذاری IP خانگی خود با یک سرویس شخص ثالث است. همیشه شرایط خدمات ارائه دهنده VPS را دنبال کنید ، و هرگز شبکه هایی را که متعلق به آن نیستید و یا مجوز آزمایش ندارید ، اسکن نکنید.

این محدودیت اسکن یک شبکه در هنگام استفاده از آن است – شما هرگز نمی توانید دیدگاه متجاوز را ببینید. نحوه رفتار شبکه شما در داخل و خارجی متفاوت است. مگر اینکه نتوانید همان آسیب پذیری ها را ببینید که یک هکر می تواند از آن سوء استفاده کند ، شما نمی توانید آنها را برطرف کنید ، و آنها فقط از خارج از شبکه قابل مشاهده هستند. به همین دلیل بسیاری از علاقه مندان به امنیت یا افرادی که می خواهند قدرت شبکه خود را آزمایش کنند ، آزمایشگاهی را با حداقل یک دستگاه که لینوکس را اجرا می کند ، از طریق اتصال خارجی به اینترنت متصل می کنند.

سوراخ ها را لکه دار کنید و روتر Wi-Fi خود را سخت کنید

صرف نظر از اسکن که اجرا می کنید ، اطلاعات مربوط به روتر ، ISP ، مکان فعلی ، درگاه های باز و در صورت استفاده از NMAP ، هرگونه آسیب پذیری را که ممکن است در معرض آن قرار داشته باشید ، مشاهده خواهید کرد. به طور معمول ، شما یک سری از درگاه های باز استفاده می کنید:

- 80 (HTTP)

- 443 (HTTPS)

- 53 (DNS)

- 3389 (RDP)

- 22 (SSH)

- 23 (Telnet)

همه بنادر باز خطرناک نیستند ، اما باید آنها را درک کرد. درگاه های باز به خدمات خارجی اجازه می دهد تا با نرم افزاری که در دستگاه های شما در حال اجرا هستند ، مانند رایانه های شخصی ، تلفن های هوشمند ، تلویزیون های هوشمند و حتی خود روتر شما ارتباط برقرار کنند. با این حال ، خاموش کردن همه درگاه های باز یک راه حل عملی نیست ، زیرا این امر باعث اتصال اینترنت شما خواهد شد.

درگاه های مشترک مانند 80 (HTTP) ، 443 (HTTPS) و 53 (DNS) باید باز شوند. با این حال ، اگر درگاه های باز استفاده شده توسط برنامه های شخص ثالث یا ویژگی های سیستم عامل ، مانند RDP (3389) ، SSH (22) ، Telnet (23) و FTP (20 و 21) وجود دارد ، بسته به استفاده از شبکه خود ، باید بسته به بسته شدن آنها را در نظر بگیرید.

اگر به هر دلیلی به یک درگاه خاص باز دارید ، می توانید آن را از هکرهایی که IP یا روتر خود را برای آسیب پذیری ها اسکن می کنند مخفی کنید. در مواقع دیگر ، می توانید پورت های خاص مورد نیاز را باز کنید ، سپس دوباره آنها را ببندید تا شبکه خود را ایمن کنید. کاربردهای قانونی بسیاری برای RDP ، SSH ، Telnet و FTP وجود دارد و بستن آن درگاه ها باعث برقراری ارتباط این پروتکل ها با خدمات خارجی می شود.

همانطور که در نتایج اسکن از بخش قبلی مشاهده می کنید ، تمام درگاه هایی که NMAP و اسکنر شبکه Pentest Tools که در شبکه من مورد بررسی قرار گرفته اند ، بسته شدند. به طور خاص ، آنها در یک “حالت فیلتر” قرار داشتند که یک ابزار اسکن شبکه نمی تواند تأیید کند که پورت باز ، بسته یا فیلتر شده است.

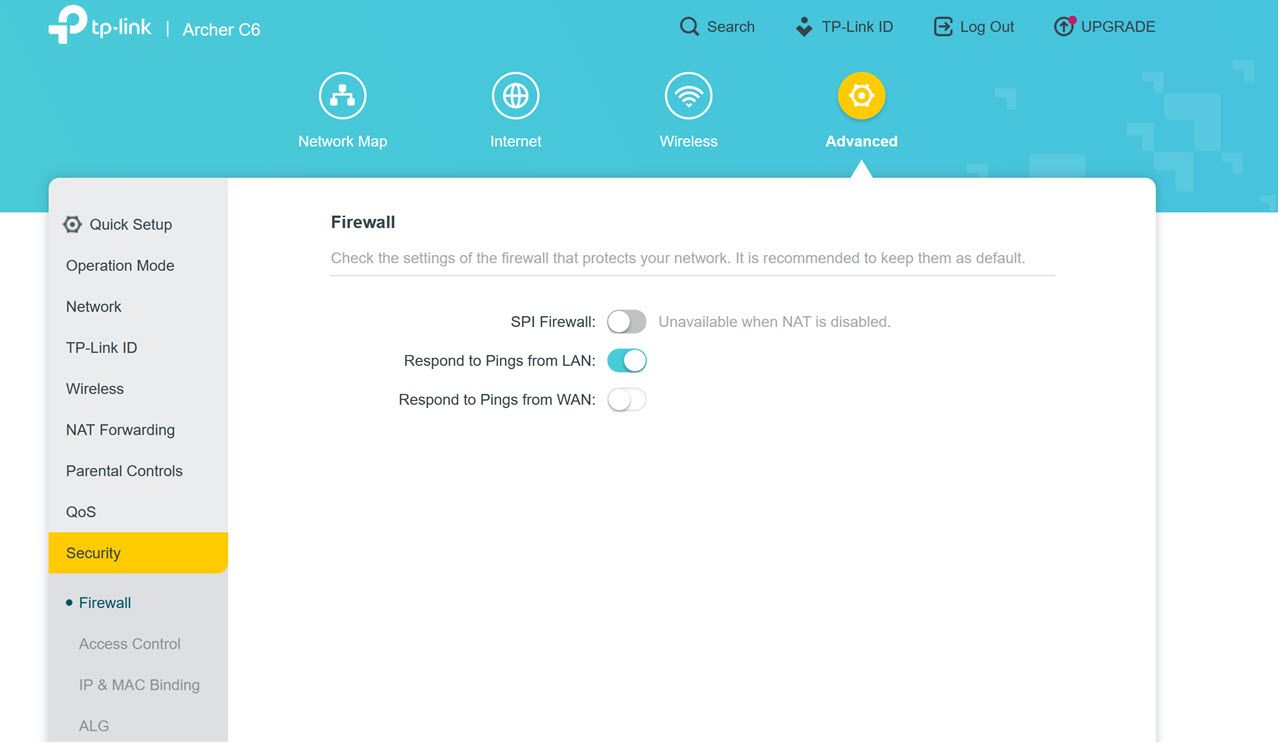

شما می توانید با تنظیم دقیق تنظیمات فایروال در روتر خود به این هدف برسید. اگر گزینه ای را برای غیرفعال کردن پینگ ها از WAN مشاهده می کنید ، بلافاصله آن را فعال کنید. این به فایروال روتر شما می گوید که به پینگ های موجود از اینترنت پاسخ ندهید ، به این معنی که وقتی هکرها اسکن های IP انبوه را اجرا می کنند ، ظاهر نمی شود.

این من را به مهمترین روشی که می توانید از خود محافظت کنید ، می آورد: تنظیمات روتر شما. سخت کردن روتر در برابر حملات یکی از اولین اقداماتی است که باید هنگام تنظیم روتر جدید برای نتایج بهینه انجام دهید. با این حال ، برخی از تنظیمات روتر Wi-Fi به بهترین وجه غیرفعال هستند.

تنظیمات دقیق روتر بر اساس روتر شما متفاوت خواهد بود ، اما لیست زیر از تنظیمات مکان مناسبی برای شروع است:

- فایروال روتر را فعال کنید

- ویژگی های دسترسی از راه دور را غیرفعال کنید

- تمام ورودی های حمل و نقل درگاه را غیرفعال کنید

- غیرفعال کردن UPNP (پلاگین جهانی و بازی)

- اعتبار دسترسی پیش فرض روتر را تغییر دهید

- در صورت امکان از رمزگذاری بی سیم WPA3 استفاده کنید

- سیستم عامل روتر خود را مرتباً به روز کنید.

اسکن شبکه Wi-Fi خود برای نقاط ضعف امنیتی ممکن است پیچیده به نظر برسد ، اما با برخی از ابزارهای ساده و کمی تحقیق ، می توانید شبکه خود را تنظیم کنید تا بسیار امن تر باشد.