افزونههای مرورگر عملکرد مرورگر را ارتقا میدهند، و اکثر ما حداقل یک افزونهٔ شخص ثالث نصب کردهایم. من همیشه چندین افزونهٔ Chrome را برای افزایش بهرهوری نصب میکنم، و برخی از آنها آنقدر ضروریاند که بدونشان نمیتوانم مرور کنم. مسدودکنندههای تبلیغ، ابزارهای گرفتن اسکرینشات تمام صفحه، ردیابهای مقایسهٔ قیمت، همه بهنظر بیخطر میرسند.

افزونههای مرورگر عملکرد مرورگر را ارتقاء میدهند و اکثر ما حداقل یک افزونهٔ شخص ثالث نصب کردهایم. من همیشه چندین افزونهٔ کروم را برای بهرهوری نصب نگه میدارم و برخی از آنها افزونههایی هستند که حقیقتاً نمیتوانم بدون آنها مرور کنم. مسدودکنندههای تبلیغات، ابزارهای اسکرینشات صفحهٔ کامل، پیگیریکنندههای مقایسهٔ قیمت، همگی بهنظر میرسند که بیخطر هستند.

اما برخی از این افزونهها، از جمله آنهایی که هزاران نظر پنج ستاره دارند، میتوانند رمزهای عبور شما را هنگام تایپ در وبسایتها ببینند. یک نقطه ضعف در نحوهٔ اشتراکگذاری دادههای صفحه توسط مرورگرها با افزونهها به آنها دسترسی نامحدود به تمام محتویات صفحهی وب میدهد و برخی به دلیل این مشکل اطلاعات حساس کاربران را درز کردهاند.

نقطه ضعف DOM که رمز عبور شما را فاش میکند

چگونه افزونهها آنچه را که بهصورت متن ساده تایپ میکنید میخوانند

پژوهشگران دانشگاه ویسکانسین‑مدیسون دریافتند که افزونههای مرورگر میتوانند به رمزهای عبوری که در وبسایتها تایپ میشوند دسترسی پیدا کنند، حتی زمانی که با آخرین استانداردهای امنیتی Manifest V3 کروم سازگار باشند. تیم بیش از ۷٬۰۰۰ وبسایت را تجزیه و تحلیل کرد و کشف کرد که حدود ۱۵٪ از آنها اطلاعات حساسی مانند رمزهای عبور، شمارههای کارت اعتباری و شمارههای بیمهٔ اجتماعی را بهصورت متن ساده مستقیماً در کد HTML صفحه ذخیره میکردند.

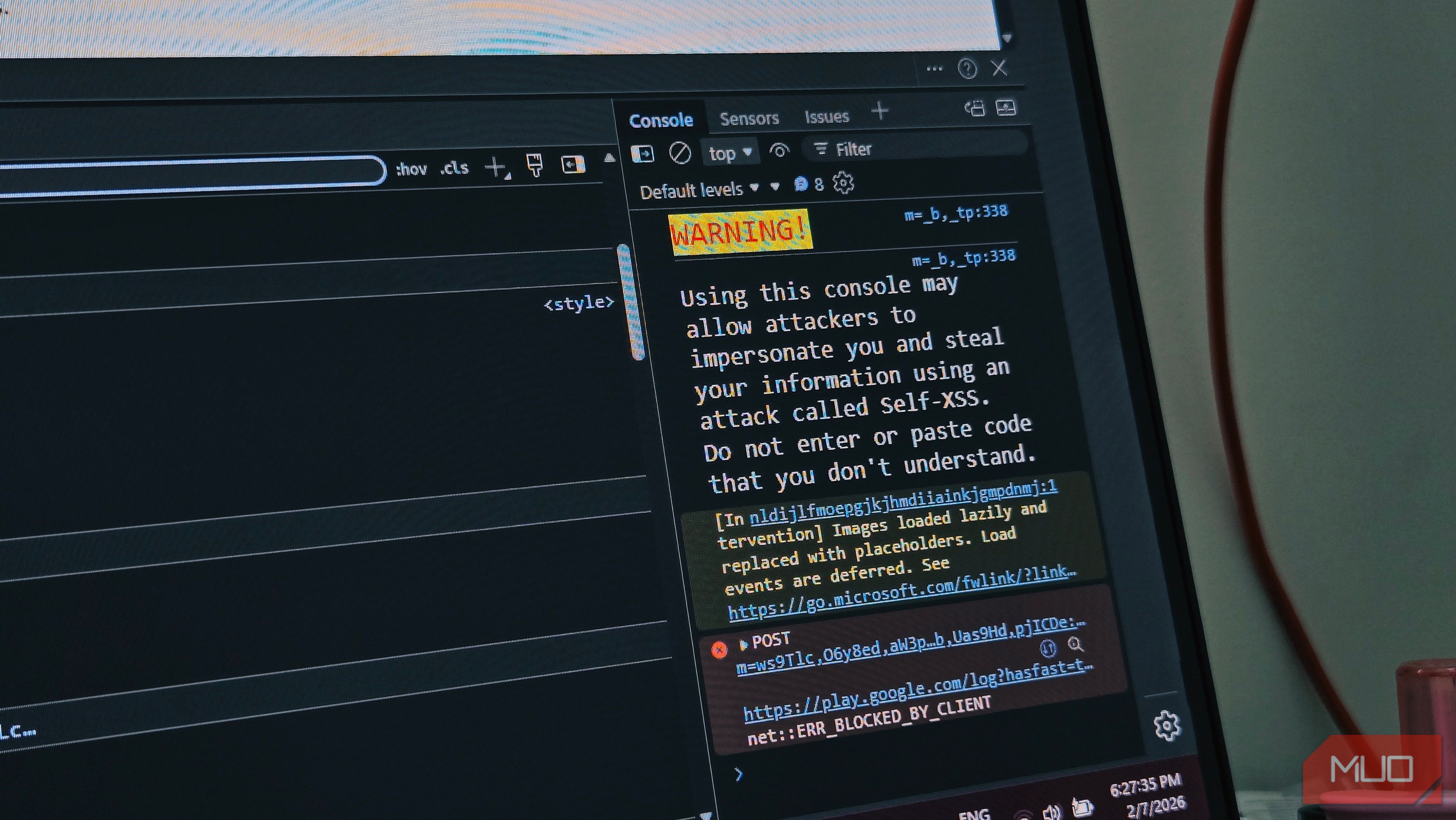

این اتفاق به دلیل نحوهٔ مدیریت مرورگرها بر DOM (مدل شیء سند) رخ میدهد، که ساختاری است که همهٔ چیزهای موجود در یک صفحهٔ وب را نمایندگی میکند. وقتی رمز عبور را تایپ میکنید، مرورگر شما آن مقدار را در یک عنصر DOM ذخیره میکند که هر افزونهای با دسترسیهای مناسب میتواند آن را بخواند. افزونهها میتوانند این را به سه روش اصلی بهرهبرداری کنند: کلیدگیری برای ضبط هر فشار کلید بهمحض اتفاق افتادن، دسترسی مستقیم به کد منبع HTML برای گرفتن مقادیر ذخیرهشده، و سوءاستفاده از APIهای DOM برای استخراج مقادیر از فیلدهای ورودی همانطور که تایپ میکنید. روش آخر بهویژه نگرانکننده است زیرا هر گونه ابهام بصری مانند نقطهها یا ستارهها را که فقط رمز عبور را از صفحهٔ شما مخفی میکنند، دور میزند؛ این مخفیسازی فقط از دید صفحه نمایش شما است، نه از کد پشت آن.

طراحت این است که مرورگرها بهصورت عمدی اینگونه پیکربندی شدهاند. مدیران رمز عبور معتبر نیاز دارند این فیلدها را بخوانند و مقادیر را پر کنند تا بهدرستی کار کنند. اما همان دسترسی باعث میشود که افزونههای مخرب نیز بتوانند به این اطلاعات دسترسی پیدا کنند. حتی آخرین استاندارد Manifest V3 کروم، که برای ارتقای امنیت افزونهها طراحی شده بود، مرز امنیتی بین افزونهها و محتوای صفحهٔ وب ایجاد نمیکند. پژوهشگران یک افزونهٔ اثبات‑مفهوم را که خود را بهعنوان یک دستیار هوش مصنوعی جا میزدند، ساختند، آن را به فروشگاه وب کروم ارسال کردند و پذیرفته شد، نشان دادند که چقدر بهراحتی یک افزونهٔ مخرب میتواند عبور کند.

تلهٔ مجوزها

افزونههای مورد اعتماد که یک شبه مخرب شدند

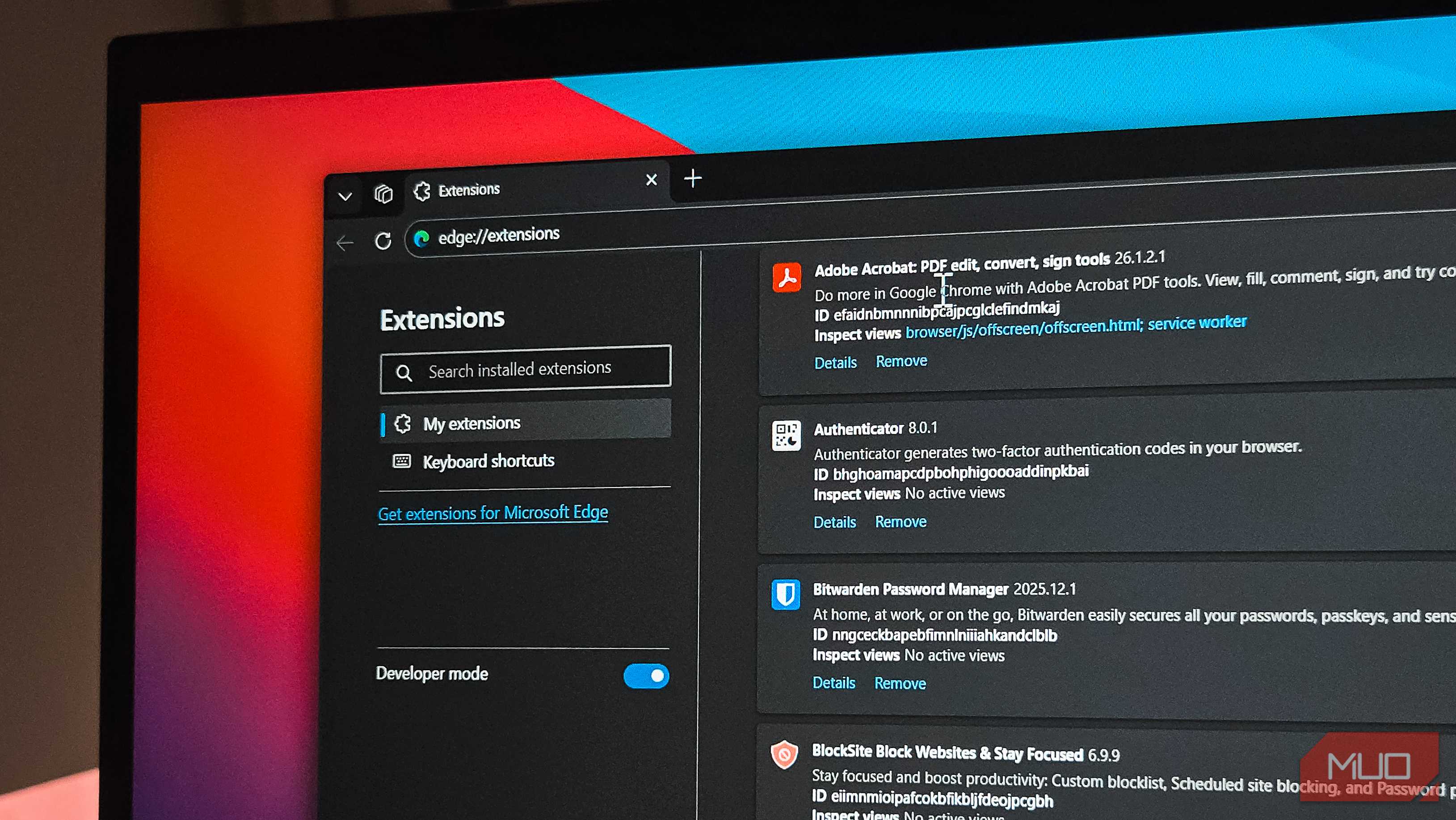

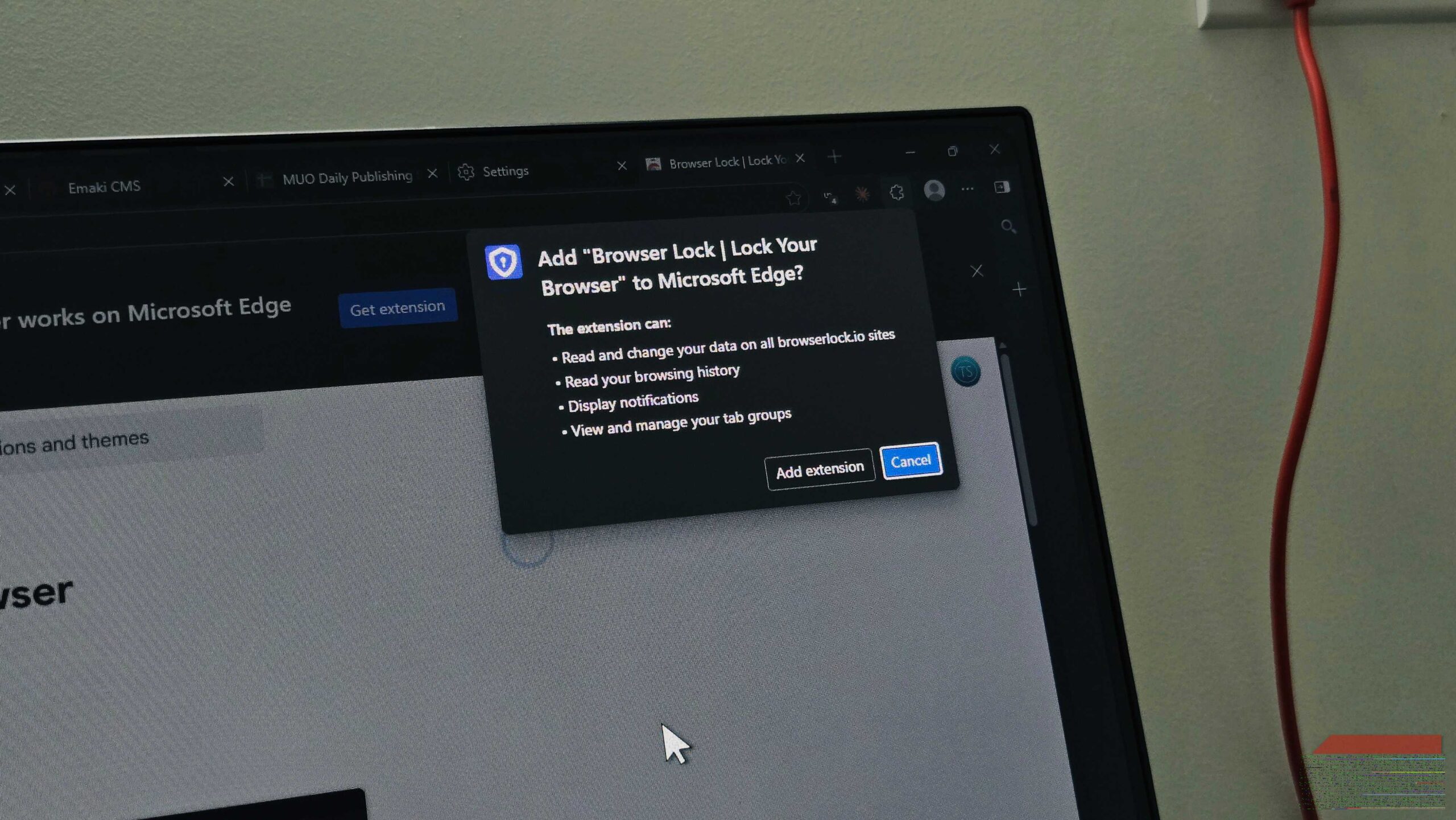

اکثر ما افزونههایی را نصب میکنیم که توسط فروشگاههای رسمی مرورگر بررسی شدهاند، که باعث میشود بهراحتی به آنها اعتماد کنیم. ما بدون هیچگونه تردیدی از پنجرههای درخواست مجوزها عبور میکنیم، از جمله آنکه میگوید خواندن و تغییر تمام دادههای شما در وبسایتهایی که بازدید میکنید. همین یک مجوز برای یک افزونه کافی است تا به تمام چیزی که تایپ میکنید، از جمله رمزهای عبور، دسترسی پیدا کند.

آنچه این وضعیت را بدتر میکند این است که برخی افزونهها سالها با شهرت پاک کار میکنند و سپس مخرب میشوند. کارزار ShadyPanda که از سال ۲۰۱۸ ادامه دارد، حدود ۴٫۳ میلیون کاربر کروم و Edge را با انتشار بهروزرسانیهای مخرب برای افزونههای پیشازاین مشروع، دچار مشکل کرد. برخی از این افزودنیها بهمدت هفت سال بهصورت سالم کار میکردند تا اولین بار بار مخربشان را دریافت کردند. WeTab، افزونهٔ زبانهٔ جدید برای مایکروسافت Edge با بیش از سه میلیون نصب و هزاران بررسی مثبت، متوجه شد که لینکهای مخرب درج میکند و دادههای مرور را به سرورهایی در چین میفرستد در حالی که کاربران از تغییرات بیاطلاع بودند.

افزونهٔ Chrome MEGA.nz در سال ۲۰۱۸ مورد نفوذ قرار گرفت و نام کاربریها، رمزهای عبور و کلیدهای رمزارز را از حدود ۱٫۶ میلیون کاربر در طول چهار ساعت قبل از اینکه کسی متوجه شود، درز کرد. در سال ۲۰۲۴، افزونهٔ مرورگر CyberHaven از طریق حملهٔ فیشینگ OAuth ربوده شد و برای استخراج کوکیها، توکنهای جلسه و دادههای حسابهای تبلیغاتی فیسبوک از بیش از ۴۰۰٬۰۰۰ کاربر استفاده شد. افزونهٔ مرورگر Trust Wallet نیز بهنوعی نفوذ مشابهی را تجربه کرد که منجر به سرقت حدود ۷ میلیون دلار رمزارز شد.

همانطور که تاکنون متوجه شدهاید، اینها افزونههای ناشناسی نیستند. آنها محبوب، با نظرات مثبت و مورد اعتماد میلیونها کاربر بودند، تا اینکه دیگر نیستند.

کارهایی که میتوانید برای محافظت از خود انجام دهید

کاهش سطح حملهٔ خود در تمام مرورگرها

اگر فکر میکنید تغییر از کروم به فایرفاکس این مشکل را حل میکند، نه. کمپین افزونهٔ مخفیکار DarkSpectre بهتازگی فایرفاکس را با عملیات GhostPoster مورد هدف قرار داد، جایی که مهاجمان کد جاوااسکریپت مخرب را داخل فایلهای تصویری PNG با استفاده از استگانوگرافی مخفی کردند. افزونههای تحت تأثیر بیش از ۸۴۰٬۰۰۰ بار دانلود در مرورگرهای مختلف داشتند و برخی بهمدت تا پنج سال فعال بودند تا اینکه پژوهشگران آنها را افشا کردند.

موزیلا از آن زمان افزونههای تحت تأثیر را حذف کرده و در مرورگرهای کاربران غیرفعال کرده است، اما کاربران کروم و Edge که همان افزونههای مخرب را دارند هنوز باید بهصورت دستی آنها را حذف کنند. این نشان میدهد که مشکل فقط مربوط به کروم نیست، بلکه مسئلهای در اکوسیستم افزونههای مرورگر است، لذا تغییر مرورگر راه حل نیست.

بهترین راه برای محافظت از خود این است که تعداد افزونههای خود را تا حد امکان کم نگه دارید. یک بررسی روتین روی افزونههای نصبشده انجام دهید و هر چیزی را که مدتی استفاده نکردهاید حذف کنید. من بهتازگی افزونههای قدیمی کروم خود را پاک کردم و متوجه شدم که افزونههایی را حمل میکردم که ماهها به آنها سر نزده بودم. قبل از نصب هر چیز جدید، اعتبارهای توسعهدهنده را بررسی کنید، نظرات اخیر را برای هر گونه مشکوکگری بخوانید و هر افزونهای که درخواست مجوزهای گسترده میکند و واضحاً به آنها نیاز ندارد، زیر سؤال ببرید.

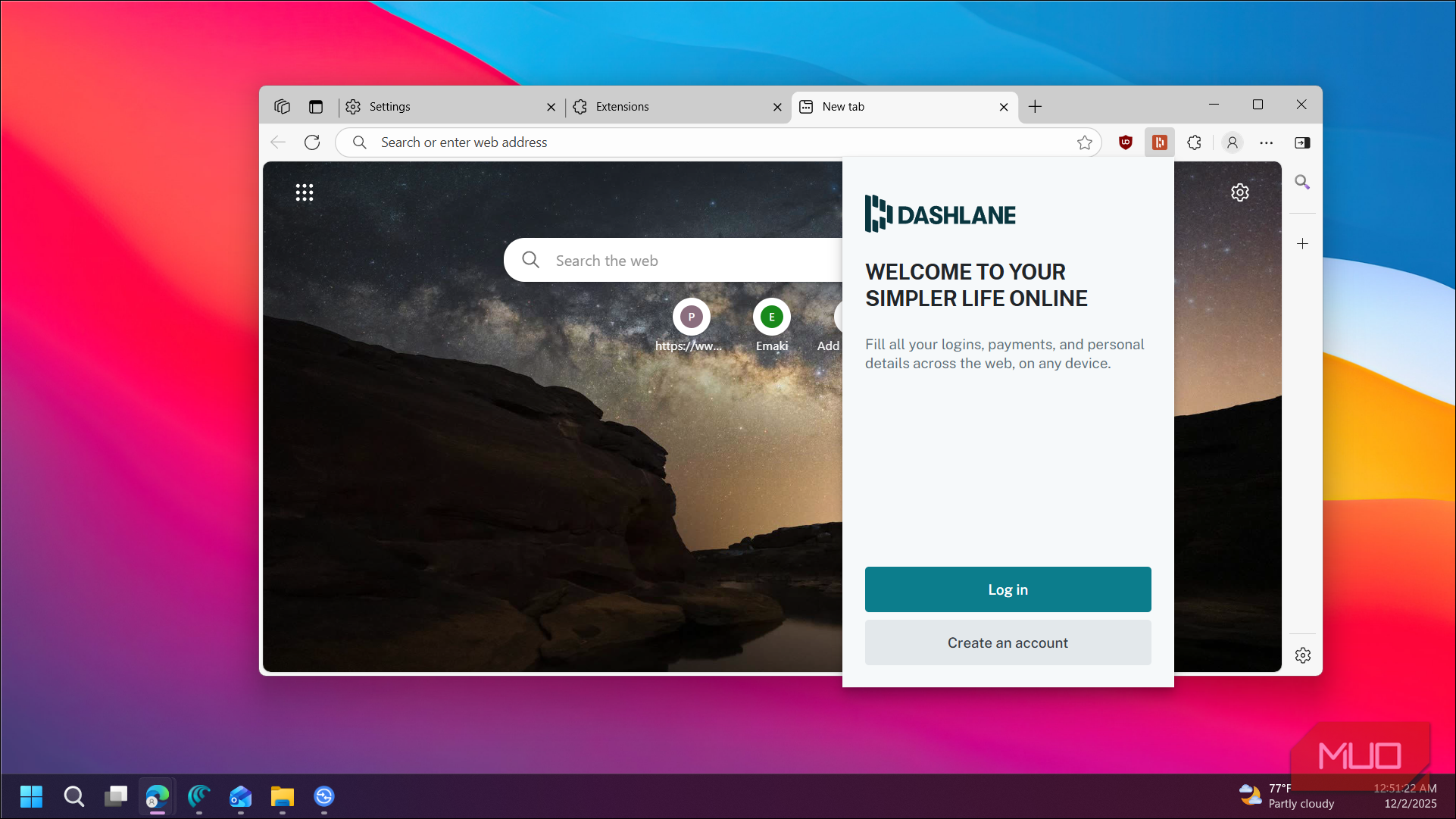

مرورگر شما احتمالاً قبلاً ویژگیهای داخلی دارد که جایگزین افزونههای رایج میشوند. بهعنوان مثال، کروم اکنون مدیر رمز عبور بومی، ترجمهٔ صفحه، فهرست مطالعه و ابزارهای اسکرینشات دارد که چندین افزونهٔ محبوب را غیرضروری میکند. تعداد کمتر افزونهها به معنای نقاط ورودی کمتر برای مهاجمان است.

گزارش MUO: مشترک شوید و هرگز مطالب مهم را از دست ندهید

برای حسابهای خود، در هر جایی که میتوانید «رمزهای عبور را با کلیدهای عبور جایگزین کنید» و احراز هویت دو مرحلهای را برای همهٔ مواردی که از آن پشتیبانی میکنند فعال کنید. کلیدهای عبور توسط دسترسی DOM قابل رهگیری نیستند چون چیزی برای تایپ ندارند. مرورگر خود را بهروز نگه دارید و بهرفتارهای مشکوک مانند باز شدن خودکار تبها به صفحات قمار، بزرگسالان یا صفحات همکاری توجه کنید — این معمولاً نشانهٔ خرابکاری یک افزونه است. پژوهشگران ویسکانسین همچنین توصیه میکنند وبسایتها نحوهٔ مدیریت فیلدهای حساس ورودی را تغییر دهند تا رمزهای عبور در HTML فاش نشوند، اما این وظیفهٔ توسعهدهندگان است، نه چیزی که شما بتوانید کنترل کنید.

باید کمی به آنچه نصب میکنیم توجه کنیم

خطرناکترین افزونهها آنهایی نیستند که از ابتدا برای خرابکاری ساخته شده باشند، بلکه آنهایی هستند که محبوب و بهخوبی نگهداری میشوند و توسط یک عامل تهدید خریداری یا از طریق حملهٔ زنجیره تامین دچار نفوذ میشوند، بدون اینکه کاربران از آن باخبر شوند. یک روز آنها مسدودکنندهٔ تبلیغات یا مدیریت تبها هستند، روز بعد بهصورت مخفیانه اطلاعات ورود شما را از طریق یک بهروزرسانی که متوجه نشدهاید جمعآوری میکنند.

راه حل واحدی برای این مشکل وجود ندارد. فروشگاههای مرورگر سعی میکنند با بررسیهای خودکار و دستی بهترین کار را انجام دهند، اما کمپینهای مخفیکار نشان دادهاند که میتوانند سالها بدون شناسایی بمانند. بهترین کار شما این است که لیست افزونههای خود را کوتاه نگه دارید، نسبت به مجوزها شکاک باشید و از کلیدهای عبور و احراز هویت دو مرحلهای به عنوان یک شبکهٔ ایمنی برای مواقعی که چیزی بهطور ناگزیر از دست میرود، استفاده کنید.