این روزها، Single Sign-On (SSO) سادهترین روش برای دسترسی به اکثر حسابهای آنلاین ما است. احتمالاً آن را به عنوان «ورود با گوگل» یا «ادامه با مایکروسافت» دیدهاید و وقتی یک سایت از شما خواستار آن میشود، احتمالاً به آن اعتماد میکنید.

این روزها، ورود تکبار (SSO) آسانترین راه برای دسترسی به اکثر حسابهای آنلاین ماست. احتمالاً آن را به عنوان «ورود با گوگل» یا «ادامه با مایکروسافت» دیدهاید و وقتی سایتی از شما این گزینه را میخواهد، به آن اطمینان میکنید.

با این حال، حملهی جدید مرورگر‑در‑مرورگر (BitB) در حال بهرهبرداری از SSO برای دسترسی به حسابهای شماست. بهجای حمله به رایانهتان، یک جرایمسایبری کاری را که بارها انجام دادهاید، تقلید میکند و این کار را با دقت پیکسل‑به‑پیکسل انجام میدهد.

این روند حتی نگرانکنندهتر میشود زیرا پنجرهٔ ورود جعلی به هیچوجه مشکوک به نظر نمیرسد. همانند یک پنجرهٔ پاپ‑آپ واقعی SSO رفتار میکند و بهطور کامل در جریان کاری که شما بهآن شک ندارید، ترکیب میشود. در اینجا خطر از آشنایی ناشی میشود نه بیاحتیاطی. این بسیار شبیه به این است که چگونه تهدیدها به راحتی با استفاده از میانبرها (فایلهای .lnk) در ویندوز مخفی میشوند.

توهم: پنجرهٔ ورود کاملاً جعلی در داخل یک صفحهٔ واقعی

چگونه مهاجمان یک پاپ‑آپ بسازند که بهقدر قانعکننده باشد که تردید شما را ساکت کند

مرکز یک حملهٔ BitB پنجرهٔ ورودیهای است که دقیقاً شبیه پنجرههای تولید شده توسط سیستمعامل شماست. این پاپ‑آپ جعلی یک عنصر HTML است که برای تقلید یک پاپ‑آپ واقعی مرورگر تا جزئیات قاب پنجره و پسزمینهٔ تار شده ساخته شده و فاصله دقیق دکمهها و برچسبها را دارد. این شامل هیچگونه بدافزاری نیست؛ ترکیبی از طراحی، اسکریپتنویسی و درک رفتار کاربران است.

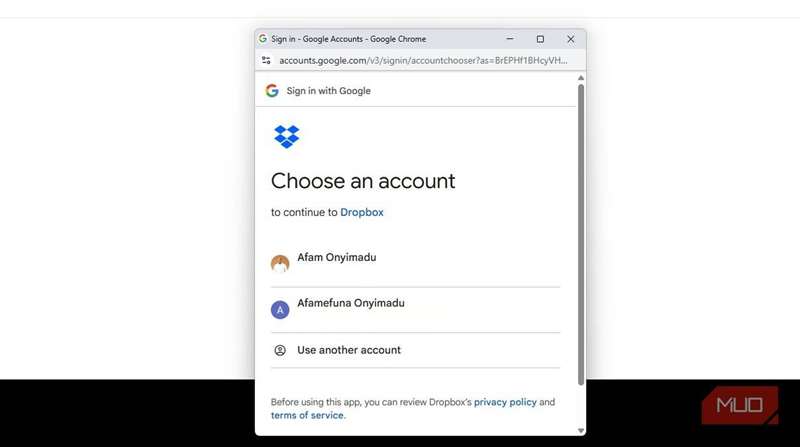

این پنجرهٔ جعلی درون صفحهٔ وبی که در حال حاضر باز کردهاید قرار میگیرد و اعتماد اعطایی به آن سایت را به خود ارث میبرد. مهاجمان معمولاً پس از کلیک یا انتقالی که واقعی بهنظر میرسد، آن را قرار میدهند، بنابراین انتقالی بیوقفه وجود دارد که باعث میشود هنگام ظاهر شدن پاپ‑آپ، آن را زیر سوال نبرید. این تهدید با سازگاری بصری پوشانده شده است و ترفند را بسیار ناخوشایند میسازد. برای شما، شبیه یک ورود معتبر OAuth با نوار آدرس، آیکون قفل و نام دامنه بهنظر میرسد. برای مهاجم، این یک مسیر کامل برای سرقت مدارک است.

پشت پرده: نشانههای بصری که غرایز شما را نادیده میگیرند

چرا توصیهٔ سنتی «بررسی URL» دیگر کار نمیکند

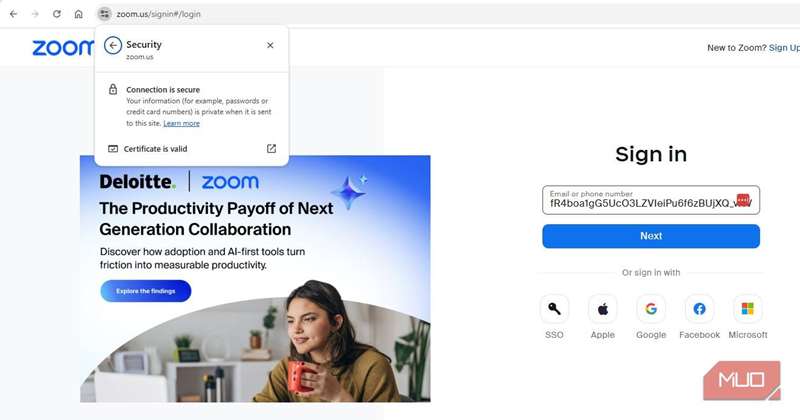

آموزش امنیتی معمولاً بر بررسی URL قبل از وارد کردن رمز عبور تأکید میکند. حملات BitB نوار URL تقلبی را داخل خود پاپ‑آپ قرار میدهند و از این عادت ریشهدار بهره میبرند. این باعث کاهش تردید میشود زیرا نوار آدرس مرورگر واقعی درست میماند و شما هرگز به یاد بررسی آن در جریان SSO نمیافتید.

مهاجمان عمداً توجه را منحرف میکنند. پنجرهٔ جعلی به یک نقطهٔ اعتماد جدید تبدیل میشود و با برندینگ آشنا، آیکون قفل و نام دامنهای که واقعی بهنظر میرسد، چشم شما را جلب میکند. جزئیات اطمینان میدهند که تمرکز شما در جایی بماند که مهاجم میخواهد.

حتی یک حرفهای آموزشدیده میتواند در این توهم گرفتار شود، و این به دلیل کمبود آگاهی نیست، بلکه به این دلیل است که ذهن را وادار میکند تا بررسی را پشت سر بگذارد. فریب بهطور کامل با میانبرهای ذهنی برقرار شده منطبق میشود.

آزمونهای ایمن: اقدامات سادهای که در یک لحظه جعلی را آشکار میسازند

بررسیهای فیزیکی که هیچ ترفند HTML نمیتواند از آن عبور کند

خبر خوب این است که پاپ‑آپ جعلی، هرچند چقدر هم براق بهنظر برسد، همچنان درون صفحهٔ وبی که آن را ایجاد کردهاند، بهصورت محصور باقی میماند. این امکان را فراهم میکند تا آزمون سادهٔ کشیدن (drag) یک سرنخ باشد. در حالی که پاپ‑آپ واقعی در سطح سیستمعامل میتواند به هر نقطهای از صفحه حرکت کند، پنجرهٔ BitB به حدود صفحهٔ وب محدود میشود. بنابراین اگر آن را به لبهٔ برگه بکشید و حرکت بیشتری نداشته باشد، توهم فرو میریزد.

با این حال، آزمون کشیدن ممکن است در طراحی وب مدرن بیاهمیت شود، چون ممکن است همیشه اجازهٔ کشیدن دیالوگ SSO را ندهد. تعاملپذیری به یک بررسی قابل اعتمادتر تبدیل میشود. اگر بر روی آیکون قفل در یک پنجرهٔ مرورگر واقعی کلیک کنید، جزئیات گواهی باید نمایش داده شود. URL میتواند انتخاب، کلیک راست یا کپی شود. پنجرهٔ BitB معمولاً ثابت است؛ نمیتوانید با عناصر ساختگی آن تعامل داشته باشید زیرا فقط گرافیک هستند.

استفاده از یک مدیر رمز عبور قابل اعتماد میتواند نشانگر دیگری باشد. این ابزار بهطور خودکار دامنههای معتبر را تشخیص میدهد و اگر صفحهٔ ورود تقلبی باشد، اطلاعات ورود را وارد نمیکند. باید درک کنید که اگر مدیر رمز عبور شما خودکار پر کردن را انجام ندهد، ممکن است نقصی نباشد. با این عادات کمتلاش، BitB بهطرز شگفتانگیزی آسان برای کشف میشود.

مسدود کردن هدف، نابودی حمله: چرا MFA رمزهای دزدیدهشده را ناچیز میکند

یک حفاظت که اعتبارهای بهدستآمده را بیفایده میکند

حملات فیشینگ فقط زمانی قدرتمند هستند که بتوان رمزهای عبور را دوباره استفاده کرد. احراز هویت چندعاملی (MFA) عنصری را میطلبد که مهاجم نتواند آن را تکثیر کند—کدی مبتنی بر زمان یا هویت سختافزاری—و به این ترتیب زنجیره را میشکند. مهاجم میتواند اعتبارهای شما را از طریق ترفند صفحهٔ BitB بهدست آورد، اما بدون احراز هویت دوم نمیتواند وارد شود.

گزارش MUO

گزارش MUO

نکتهای که باید به آن توجه کرد این است که همهٔ MFAها برابر نیستند. اگر از کدهای پیامکی استفاده کنید، میتوانند رهگیری شوند. بهترین گزینههای شما کدهای مبتنی بر اپلیکیشن و کلیدهای امنیتی سختافزاری (2FA سختافزاری) هستند، زیرا آنها احراز هویت را بهصورت محلی تولید یا اعتبارسنجی میکنند. محافظت قویترین را از کلیدهای امنیتی FIDO2 دریافت میکنید، زیرا آنها تأیید رمزنگاریای انجام میدهند که به دامنهٔ واقعی مرتبط است. یک کلید FIDO2 در صورتی که دامنه تقلبی باشد، احراز هویت نمیکند.

عادات امنیتی خوب میتوانند ترفند را پشت سر بگذارند

تاکتیکهای فیشینگ مدرن خطوط بین صفحات واقعی و جعلی را مخفی میکنند، بنابراین حفظ تدابیر فنی قوی و عادات مرور هوشمندانه مهمتر میشود. مرورگر شما باید بهروز باشد تا از جدیدترین ویژگیهای ضد‑تقلب بهرهمند شود.

با این حال، فراتر از ابزارها، آگاهی مهم است. بهعنوان یک قاعده کلی، سایتهای ناآشنا را با احتیاط باز کنید. اگر چیزی عجیب بهنظر میرسد، از SSO خودداری کنید و مستقیماً به صفحهٔ ورود ارائهدهندهٔ هویت خود بروید.