یکی از رایجترین روشهایی که مجرمان سایبری برای سرقت دادهها و اطلاعات شخصی شما استفاده میکنند، فیشینگ است.

یکی از رایجترین روشهایی که مجرمان سایبری برای سرقت دادهها و اطلاعات شخصی شما استفاده میکنند، فیشینگ است.

اما ما به فیشینگ عادت کردهایم و عموماً میدانیم به چه نکاتی باید توجه کنیم. اینجاست که حملهی مرورگر‑در‑مرورگر وارد میشود. پس حملهی مرورگر‑در‑مرورگر چیست؟ و چگونه میتوانید از خود در برابر آن دفاع کنید؟

حملهی مرورگر‑در‑مرورگر چیست؟

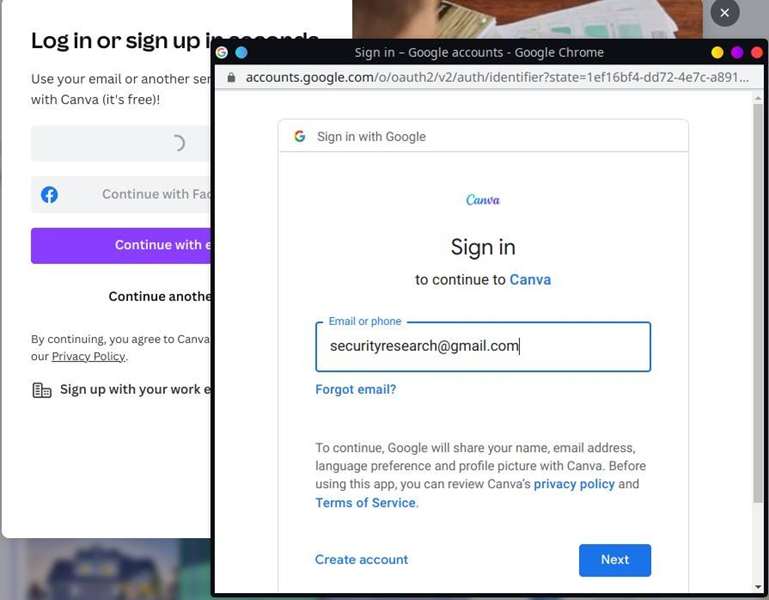

یک حمله مرورگر‑در‑مرورگر (BiTB) یک پنجره ورود به سیستم را با دامنهٔ تقلبی در داخل یک پنجره مرورگر والد شبیهسازی میکند تا اعتبارنامهها را سرقت کند. این تکنیک فیشینگ بهطور اصلی از مدل اعتبارسنجی Single Sign-On استفاده میکند تا کاربر را فریب دهد و اطلاعات حساس، بهویژه اعتبارهای ورود به سیستم خود را فاش کند.

احراز هویت تکورودی (Single Sign-On) چیست؟

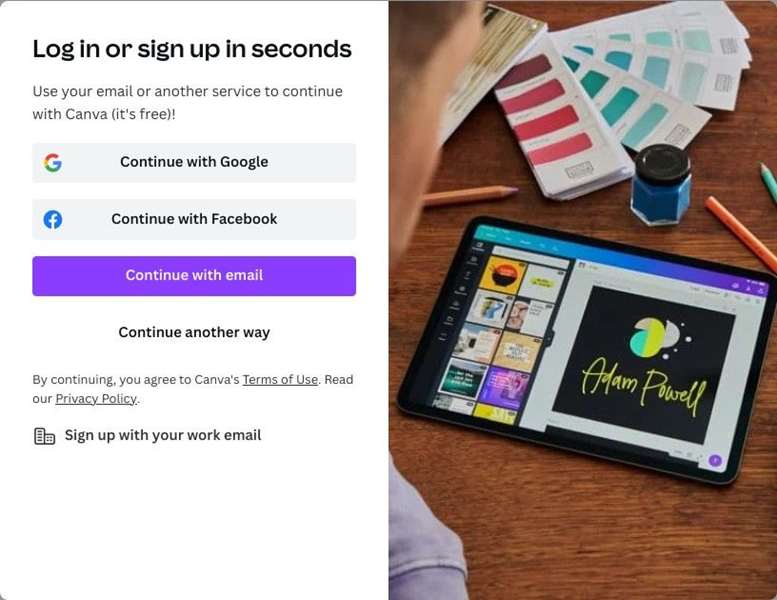

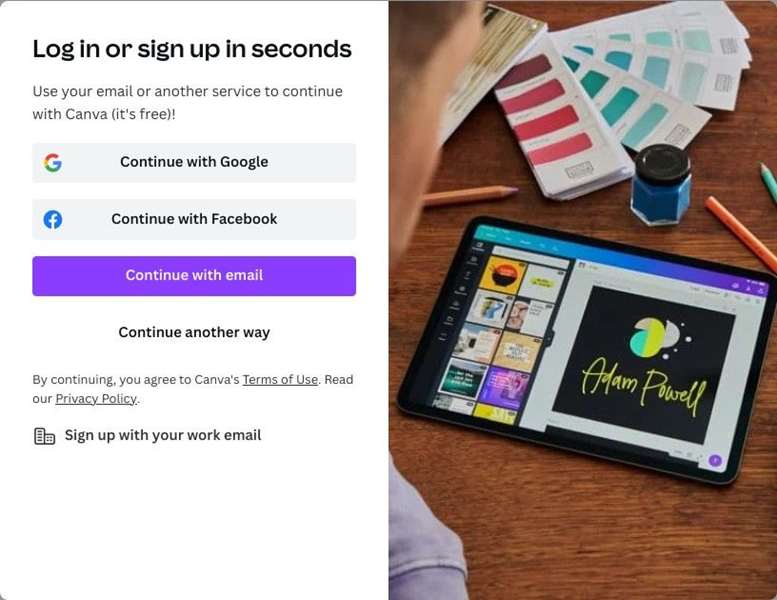

هنگامی که برای یک سرویس یا وبسایت جدید ثبتنام میکنید، گاهی گزینهای برای ثبتنام با اتصال حسابتان به گوگل، اپل و سایر سرویسهای شخص ثالث وجود دارد، بهجای اینکه بهصورت دستی با ایمیل و رمز عبور ثبتنام کنید.

این کار از طریق سیستم احراز هویت تکورودی (Single Sign-On) انجام میشود. ادغام عملکرد تکورودی یا SSO تقریباً در تمام برنامههای وب حضور دارد و علتی موجه برای این است.

SSO با استفاده از یک مجموعهٔ اعتبارنامهٔ واحد برای همه سرویسها و سایتها، احراز هویت و ایجاد حساب کاربری را سریعتر میکند. دیگر نیازی به نگهداری مجموعههای جداگانهای از ایمیل و رمز عبور برای هر وبسایتی که به آن وارد میشوید، ندارید.

فرآیند ورود بسیار ساده است. تنها کافی است سرویس شخص ثالثی را که میخواهید با آن وارد شوید انتخاب کنید و روی دکمهٔ ثبتنام کلیک کنید. یک پنجره مرورگر جدید ظاهر میشود که در آن با اعتبارهای خود برای آن سرویس شخص ثالث، مثلاً گوگل، وارد میشوید؛ پس از موفقیت ورود و تأیید اعتبارها، حساب کاربری جدید شما در سایت ایجاد میشود.

پنجرهٔ تقلبی احراز هویت تکورودی

وقتی کاربران در یک سایت مخدوش ثبتنام میکنند، یک پاپ‑آپ تقلبی به آنها نمایش داده میشود که ظاهر و احساس یک پنجرهٔ واقعی احراز هویت SSO را تقلید میکند. سیستم احراز هویت SSO بهقدر قدیمی شده که کاربر متوسط به آن عادت کرده است و این باعث حذف تردید میشود.

بهعلاوه، نام دامنه، رابط کاربری و نشانگر گواهینامه SSL میتوانند با چند خط HTML و CSS تقلب شوند تا یک پنجرهٔ درخواست ورود واقعی را شبیهسازی کنند.

قربان بدون تردید اعتبارهای خود را وارد میکند و بهمحض اینکه کلید Enter را بر روی صفحهکلید فشار دهد، زندگی دیجیتالی و همهٔ چیزهای مرتبط با آن را وا میدهد.

چگونه یک حمله مرورگر‑در‑مرورگر تنظیم میشود

از آنجا که این تکنیک فیشینگ بر احراز هویت SSO متمرکز است، اولین کاری که مجرم سایبری باید انجام دهد، ایجاد یک احراز هویت SSO تقلبی در سایت است، سپس هدف را به سایت مخرب هدایت میکند. هدف با SSO تقلبی ثبتنام میکند و اعتبارهایش در پایگاه دادهٔ مهاجم ذخیره میشود.

در حالی که از نظر نظری این فرآیند ممکن است پیچیده به نظر برسد، در واقع تمام این مراحل میتوانند بهراحتی از طریق یک چارچوب فیشینگ و الگوهای صفحات وب خودکار شوند. پژوهشگران امنیتی قبلاً الگوهای منتشر شده را که صفحات ورود گوگل، فیسبوک و اپل را شبیهسازی میکنند، کلید یک حمله BiTB ارائه دادهاند.

چگونه از خود در برابر حملات مرورگر‑در‑مرورگر محافظت کنیم

یک نشانهٔ واضح از یک وبسایت یا پنجرهٔ پاپ‑آپ تقلبی یا مخرب، URL آن است. قبل از وارد کردن هرگونه اطلاعات حساس، URL وبسایت را با دقت بررسی کنید. معمولاً یک گواهینامه SSL منقضی یا غایب (که با علامت قفل قطعشده نشان داده میشود) یا یک URL مشکوک، کافی است تا کاربر را از سایت دور کند. با این حال، مجرمان سایبری هوشمندتر میشوند و بهتر میتوانند هر چیزی که ممکن است تردید ایجاد کند، پنهان کنند.

اگرچه بررسی URL و گواهینامه SSL به تأیید اصالت یک سایت کمک میکند، حملات BiTB بسیار دشوار است که فقط از طریق URL آنها کشف شوند، زیرا بهخوبی مخفی شدهاند. بنابراین، همیشه باید برای بررسی کنید آیا یک سایت امن است قدم اضافی بردارید، زیرا امنیت شما همیشه در اولویت است.

در اینجا چند نکته وجود دارد که باید برای محافظت از خود در برابر حملات مرورگر‑در‑مرورگر بررسی کنید:

- بررسی کنید آیا پنجرهٔ پاپ‑آپ ورود درون مرورگر ایزوله (sandboxed) است. یک پنجرهٔ ورود تقلبی در واقع یک پنجرهٔ واقعی مرورگر نیست؛ بلکه شبیهسازیای است که با HTML و CSS ساخته شده است، بهطوری که بهمحض خارج کردن آن از فضای نمایش مرورگر، دادهها باید ناپدید شوند. اگر نتوانید پنجرهٔ ورود را بهتمامی از پنجرهٔ اصلی مرورگر بکشید، این نیز نشاندهندهٔ سایت مخرب است.

- از مدیرهای رمز عبور استفاده کنید. چون پنجرهٔ فیشینگ یک پنجرهٔ واقعی مرورگر نیست، توسط هیچیک از مدیرهای رمز عبور با قابلیت تکمیل خودکار شناسایی نمیشود. این نشانهای از وجود هدف مخرب است و به شما کمک میکند تا بین یک پاپ‑آپ تقلبی و واقعی تشخیص دهید. حتماً بهترین مدیرهای رمز عبور برای دستگاههای شما را بررسی کنید.

- بهعنوان یک قانون کلی، از کلیک بر روی هر لینکی که برای شما ارسال میشود خودداری کنید. همچنین از وارد کردن اعتبارها در وبسایتهای مشکوک اجتناب کنید. این قاعدهٔ اساسی برای دفاع از خود نه تنها در برابر یک حملهٔ فیشینگ خاص بلکه در برابر تمام انواع حملات و تکنیکهاست. مراقب باشید که به چه کسی اعتماد کنید.

- از افزونههای مرورگر متمرکز بر امنیت استفاده کنید. اینها باید هنگام وجود تهدیدی حاضر به شما هشدار دهند. برای مثال، برای شناسایی تعبیههای iframe مخرب، میتوانید یک افزونه نصب کنید که شما را از حملات احتمالی BiTB محافظت میکند.

بهصورت ایمن در اینترنت مرور کنید

اینترنت میتواند مکان ترسناکی باشد. در حالی که جرایم سایبری یک معضل بیپایان است، نیازی نیست از آن هراس داشته باشید اگر اقدامات امنیتی مناسب را اتخاذ کنید، هوشیار باشید و همهٔ بهترین روشهای عمومی را رعایت کنید. مهم است که همیشه هوشیار بمانید؛ دانستن آخرین کلاهبرداریها و تکنیکهای هک به معنای پیشی گرفتن از رقیبان است.

.jpg)