هنوز زمان پریدن از کشتی فرا نرسیده است.

خلاصه عناوین

- چگونه رمزگذاری BitLocker شکسته شد؟

- آیا زمان حذف BitLocker فرا رسیده است؟

تعاریف کلیدی

- کلیدهای رمزگذاری BitLocker را می توان با Raspberry Pi Pico به سرقت برد، اما این اکسپلویت فقط با TPM های خارجی با استفاده از گذرگاه LPC کار می کند.

- اکثر سخت افزارهای مدرن TPM را یکپارچه می کنند و استخراج کلیدهای BitLocker را دشوارتر می کند. پردازنده های AMD و Intel احتمالا ایمن هستند.

- با وجود این اکسپلویت، رمزگذاری AES-128 یا AES-256 BitLocker هنوز امن است، بنابراین نیازی به کنار گذاشتن آن نیست.

BitLocker مایکروسافت یکی از محبوب ترین ابزارهای رمزگذاری فول دیسک است و در ویندوز 10 و 11 پرو تعبیه شده است که گزینه رمزگذاری آسانی را برای میلیون ها کاربر ویندوز در سراسر جهان فراهم می کند. اما شهرت BitLocker به عنوان یک ابزار رمزگذاری پیشرو ممکن است در معرض تهدید قرار گیرد، زیرا یک YouTuber با موفقیت کلیدهای رمزگذاری و رمزگشایی داده های خصوصی را تنها در 43 ثانیه با استفاده از Raspberry Pi Pico به قیمت 6 دلار به سرقت برد.

چگونه رمزگذاری BitLocker شکسته شد؟

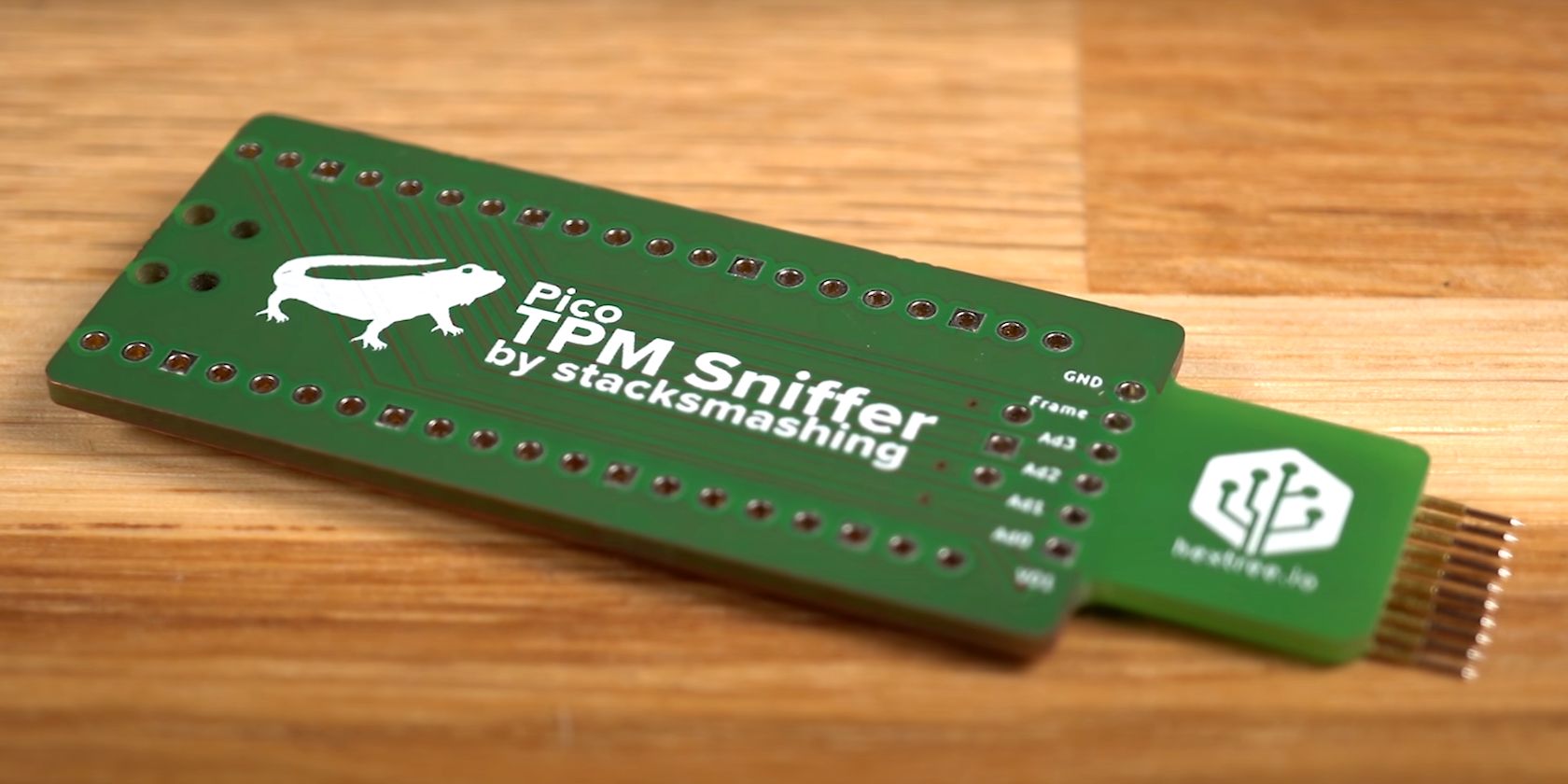

رمزگذاری BitLocker توسط YouTuber Stacksmashing شکسته شد، او ویدیویی را منتشر کرد که در آن جزئیات نحوه رهگیری داده های BitLocker، استخراج کلیدهای رمزگشایی و بهره برداری موفقیت آمیز از فرآیند رمزگذاری BitLocker را نشان داد.

بهره برداری Stacksmashing شامل ماژول خارجی Trusted Platform Module (TPM) – همان تراشه TPM است که ارتقاء ویندوز 11 را متوقف می کند – که در برخی از لپ تاپ ها و رایانه ها یافت می شود. در حالی که بسیاری از مادربردها تراشه TPM را ادغام می کنند و CPU های مدرن TPM را در طراحی خود ادغام می کنند، ماشین های دیگر هنوز از TPM خارجی استفاده می کنند.

اکنون، این مشکل و سوء استفاده کشف شده توسط Stacksmashing است. TPM های خارجی با استفاده از آنچه به عنوان گذرگاه LPC (تعداد پین کم) شناخته می شود، با CPU ارتباط برقرار می کنند، که راهی برای دستگاه های با پهنای باند کم برای حفظ ارتباط با سایر سخت افزارها بدون ایجاد سربار عملکرد است.

با این حال، Stacksmashing دریافت که در حالی که دادههای روی TPM ایمن هستند، در طول فرآیند راهاندازی، کانالهای ارتباطی (گذرگاه LPC) بین TPM و CPU کاملاً رمزگذاری نشدهاند. با ابزار مناسب، مهاجم می تواند داده های ارسال شده بین TPM و CPU حاوی کلیدهای رمزگذاری ناامن را رهگیری کند.

ابزارهایی مانند Raspberry Pi Pico، رایانهای تکبرد ۶ دلاری که کاربردهای زیادی دارد. در این مورد، Stacksmashing یک Raspberry Pi Pico را به کانکتورهای استفاده نشده در یک لپتاپ آزمایشی متصل کرد و موفق شد دادههای باینری را هنگام بوت شدن دستگاه بخواند. دادههای بهدستآمده حاوی کلید حجم اصلی ذخیرهشده در TPM بود که میتوانست از آن برای رمزگشایی دیگر دادهها استفاده کند.

آیا زمان حذف BitLocker فرا رسیده است؟

جالب اینجاست که مایکروسافت قبلاً از پتانسیل این حمله آگاه بود. با این حال، این اولین بار است که یک حمله عملی به طور گسترده ظاهر می شود و نشان می دهد که کلیدهای رمزگذاری BitLocker با چه سرعتی می توانند دزدیده شوند.

این سوال حیاتی را مطرح می کند که آیا باید به جایگزینی BitLocker مانند VeraCrypt رایگان و منبع باز فکر کنید. خبر خوب این است که به چند دلیل نیازی به پریدن از کشتی ندارید.

اولاً، اکسپلویت فقط با TPM های خارجی کار می کند که با استفاده از گذرگاه LPC، داده ها را از ماژول درخواست می کنند. اکثر سخت افزارهای مدرن TPM را ادغام می کنند. در حالی که یک TPM مبتنی بر مادربرد از نظر تئوری می تواند مورد سوء استفاده قرار گیرد، به زمان، تلاش و یک دوره طولانی تر با دستگاه مورد نظر نیاز دارد. استخراج دادههای BitLocker Volume Master Key از یک TPM دشوارتر میشود اگر ماژول در CPU یکپارچه شود.

پردازندههای AMD از سال 2016 TPM 2.0 را یکپارچه کردهاند (با راهاندازی AM4، معروف به fTPM)، در حالی که پردازندههای اینتل با راهاندازی نسل هشتم CPUهای Coffee Lake خود در سال 2017 (معروف به PTT) TPM 2.0 را ادغام کردند. کافی است بگوییم، اگر بعد از این تاریخ ها از دستگاهی با سازنده CPU AMD یا Intel استفاده می کنید، به احتمال زیاد ایمن هستید.

همچنین شایان ذکر است که با وجود این سوء استفاده، BitLocker ایمن باقی می ماند و رمزگذاری واقعی زیربنای آن، AES-128 یا AES-256، همچنان امن است.