من عاشق گفتگو دربارهٔ مدیران رمز عبور هستم زیرا در این عصر، این یکی از راههای محافظت از اطلاعات شخصی ما است. اگرچه من به مدیران متن باز آفلاین تمایل دارم، هرگز مدیر پیشفرض تلفن را توصیه نمیکنم. با این حال، گزینهای که هرگز توصیه نمیکنم استفاده از مدیر رمز عبور پیشفرض تلفن شما است.

من عاشق صحبت درباره مدیران رمز عبور هستم چون در این عصر، این یکی از راههایی است که اطلاعات شخصی ما محافظت میشود. اگرچه من تمایل به استفاده از مدیران آفلاین منبع باز دارم، هرگز مدیر داخلی گوشی را توصیه نمیکنم. با این حال، گزینهای که هرگز توصیه نمیکنم استفاده از مدیر رمز عبور داخلی تلفنتان است.

درک میکنم که این گزینهای راحت است، اما فراتر از آن دلایل خوبی برای ادامه استفاده از آن وجود ندارد. من عمیقاً بررسی کردم که چگونه کار میکنند، چگونه با شرایط واقعی سازگار هستند، و محدودیتهایشان به نظر میرسد راحتی یا ترجیح پلتفرمی که ما را به سمتشان میکشاند، را پشت سر میگذارند.

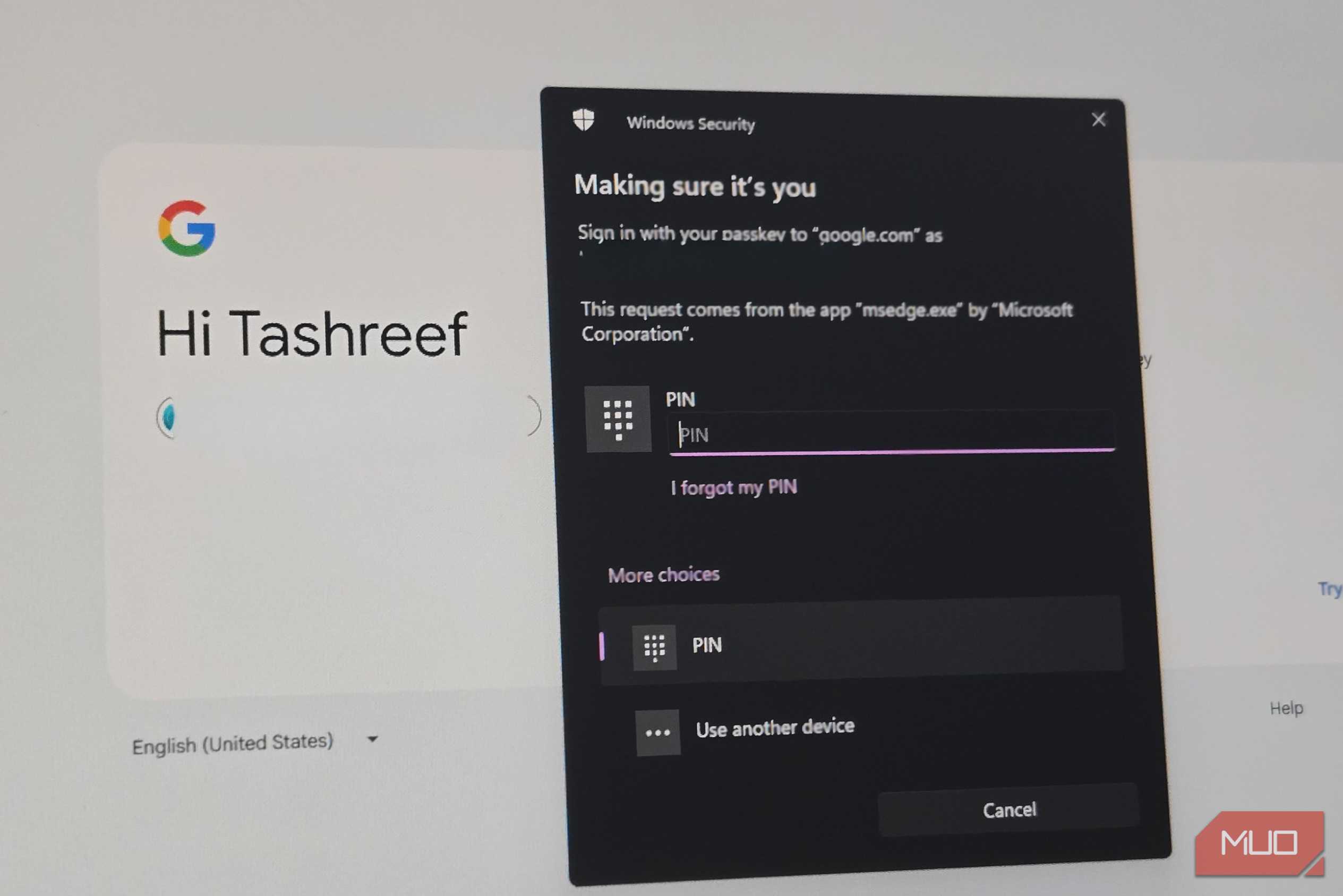

اتصال مخازن به حسابهای پلتفرم، آن حساب را به نقطه شکست واحد تبدیل میکند

رمزهای عبور شما به Apple ID یا حساب Google شما وابستهاند

اگر به iCloud Keychain یا Google Password Manager متکی باشید، دسترسی به کل مخزن رمزهای عبور شما به دسترسی مستمر به Apple ID یا حساب Google شما بستگی دارد، نه فقط امنیت دستگاه موبایل شما. این به این دلیل است که هر دو مثال بهصورت رمزنگاریشده به هویت پلتفرم شما مرتبط هستند.

دلیل اینکه این یک مشکل است این است که شما را در معرض اشکالاتی قرار میدهد که ربطی به هک ندارند. میتوانید فوراً قطع شوید اگر پرچمهای خودکار تقلب، تعلیق شرایط استفاده، تلاشهای شکستخورده احراز هویت چندعاملی، یا فرآیند بازیابی قفلشده وجود داشته باشد. اینها ممکن است قفلهای موقت باشند، اما حتی پنج دقیقه بدون دسترسی برای ایجاد اضطراب واقعی کافی است.

Apple حفاظت پیشرفته دادهها را پیادهسازی میکند که بازیابی را به مخاطبین یا دستگاههای مورد اعتماد انتقال میدهد. اما این وابستگی را عمیقتر میکند و ممکن است در صورت عدم دسترس بودن دستگاهها یا مخاطبین، دسترسی را بهکل از دست بدهید. این در مقایسه با اکثر مدیران رمز عبور اختصاصی متفاوت است که دسترسی به مخزن را مستقل از حسابهای فروشنده دستگاه نگه میدارند.

رمزنگاری انتها به انتها وجود دارد، اما شما نمیتوانید بهصورت مستقل آن را تأیید کنید

شما به ادعایی که نمیتوانید آن را ممیزی یا بهصورت معنادار تأیید کنید، اعتماد میکنید

حفاظت پیشرفته دادههای Apple رمزنگاری انتها به انتها برای iCloud Keychain را فعال میکند؛ گوگل رمزنگاری را روی دستگاه قبل از همگامسازی انجام میدهد. تا کنون این خبر خوبی است. هر دو به پیادهسازیهای قوی رمزنگاری اشاره دارند.

با این حال، حقیقت این است که این ادعاها باید بر پایه اعتماد پذیرفته شوند. برای هر دو سازمان، ما از هیچ مدل تهدید منتشر شده، ساختهای قابل بازتولید، یا ممیزیهای مستقل قابل تأیید درباره پیادهسازی مخازن رمز عبور مطلع نیستیم.

پیکربندی پیشفرض کلید زنجیره برای Apple به شما اجازه میدهد حسابها را با کلیدهایی که Apple فراهم میکند، بازیابی کنید. در مورد Google، کلیدهای رمزنگاری از حساب مشتق میشوند. اما باز هم در هر دو مورد، جزئیات فنی بهصورت عمومی و کامل مستند نشدهاند. همچنین هیچ راهی برای پژوهشگران خارجی وجود ندارد تا بهصورت مستقل نحوه کار آنها را تایید کنند، چون هر دو منبع بسته هستند.

این یکی دیگر از حوزههایی است که مدیران رمز عبور اختصاصی بر مدیران داخلی پیشی میگیرند. آنها بهصورت دورهای ممیزیهای شخص ثالث، مقالات علمی رمزنگاری و محدودههای برنامه پاداش باگ را منتشر میکنند. و در حالی که نکته درباره این نیست که آیا Apple یا Google میتوانند رمزهای عبور را بخوانند یا نه، صرفاً به این نکته اشاره دارد که رمزنگاری وجود دارد و میتوان آن را تأیید کرد.

دسترسی فیزیکی به دستگاه مرز امنیتی را از بین میبرد

هنگامی که تلفن شما باز میشود، کل مخزن شما یک گام تا دسترسی فاصله دارد

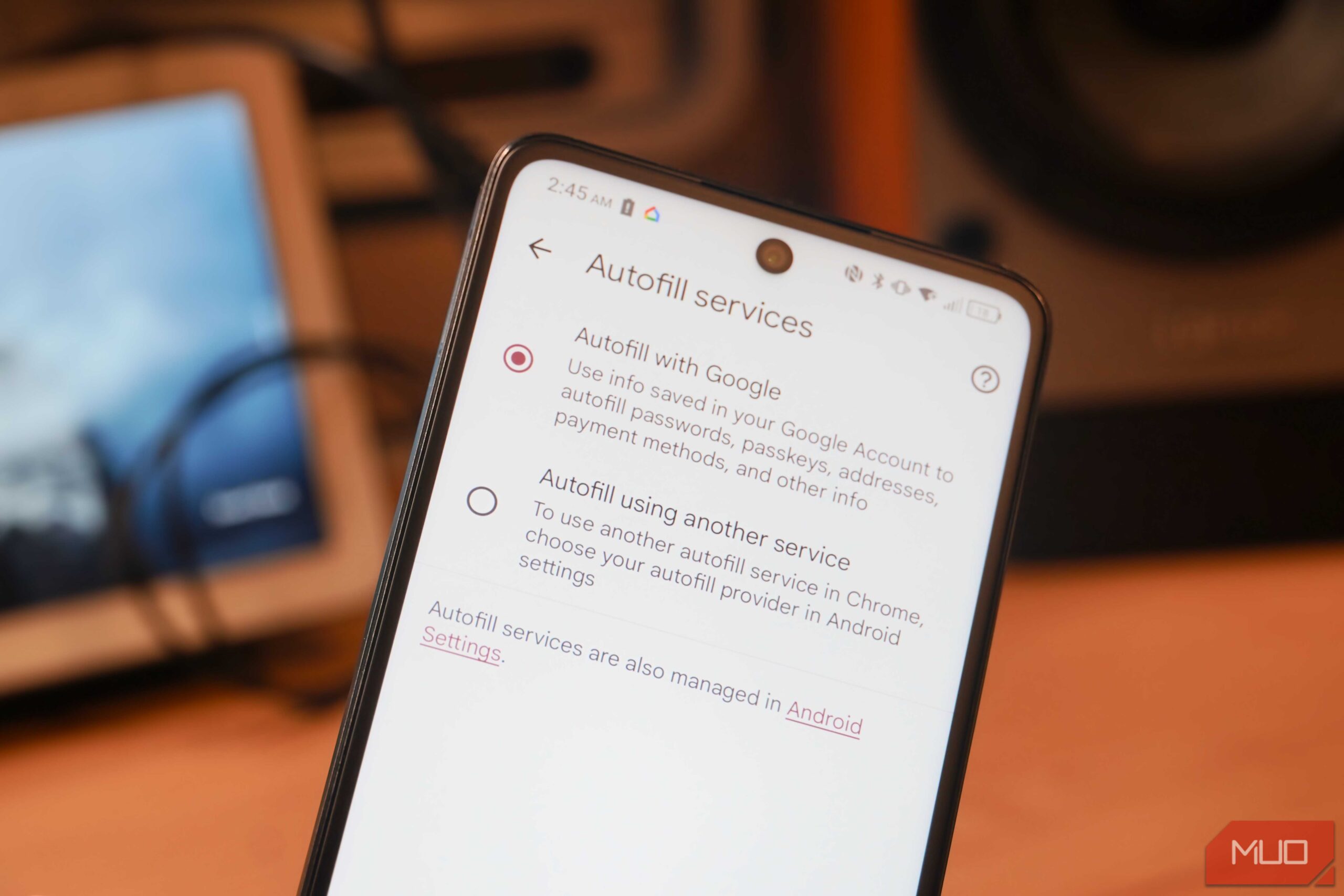

با مدیران رمز عبور داخلی، این فرض بر این است که وقتی تلفن شما باز میشود، شما کاربر معتبر باید باشید. پس از موفقیت Face ID یا Touch ID در iOS، پر کردن خودکار رمز عبور دریافت میکنید. پیادهسازی جداگانهای برای زمانسنجی مخزن یا رمز عبور اصلی وجود ندارد. در اندروید، احراز هویت اضافی وجود دارد. اما به طور پیشفرض، همچنان رفتار باز کردن دستگاه اعمال میشود.

این معماری در گوشیهای موبایل آن را برای استفاده در دنیای واقعی خطرناک میکند. اگر تلفن شما باز باشد و سپس دزدیده شود، مخزن شما بدون هیچ مانعی قابل دسترسی است. در برخی موارد، حفاظتهای جدید دستگاههای سرقتشده Apple مفید هستند، اما اینها به موقعیت و رفتار وابستهاند و مشکل را کاملاً حل نمیکنند.

یک مدیر رمز عبور اختصاصی معمولاً احراز هویت جداگانهای پس از باز کردن دستگاه دارد. این امر آن را برای موقعیتهای روزمره ایمنتر میکند.

انتقال و خروج از لحاظ فنی ممکن است، اما از نظر عملی خصمانه است

شما میتوانید ترک کنید، اما سیستم برای تشویق به این کار طراحی نشده است

در هر دو دستگاه اندروید و iOS میتوانید رمزهای ذخیرهشده را خروجی بگیرید. اما اگر واقعاً این کار را امتحان کرده باشید، متوجه میشوید که این فرایند پر از اصطکاک است. در iPhone باید به تنظیمات عمیق رفته، بخش رمز عبور را پیدا کنید و یک فایل CSV استخراج کنید. در اندروید، معمولاً به Google Takeout متکی هستید و این نیز واضح نیست.

اما حتی فایل CSV صادر شده خطرات امنیتی دارد زیرا رمزنگاری نشده است. برای حفظ سطحی از ایمنی، باید بهصورت دستی آنها را امن نگه دارید و پس از پایان فرایند حذف کنید. در این فرآیند ممکن است دادههای مهم متادیتا از دست بروند. علاوه بر این، وارد کردن دوباره این دادهها به یک مدیر اختصاصی نیاز به پاکسازی دستی دارد چون فرمت استانداردی برای خروجی وجود ندارد.

بدون در نظر گرفتن محدودیتها، شما باید تمام گزینهها را برای ایجاد نسخه پشتیبان از رمزهای عبور خود امتحان کنید.

سیگنالهای پیشرفته امنیتی حداقل یا واکنشی هستند

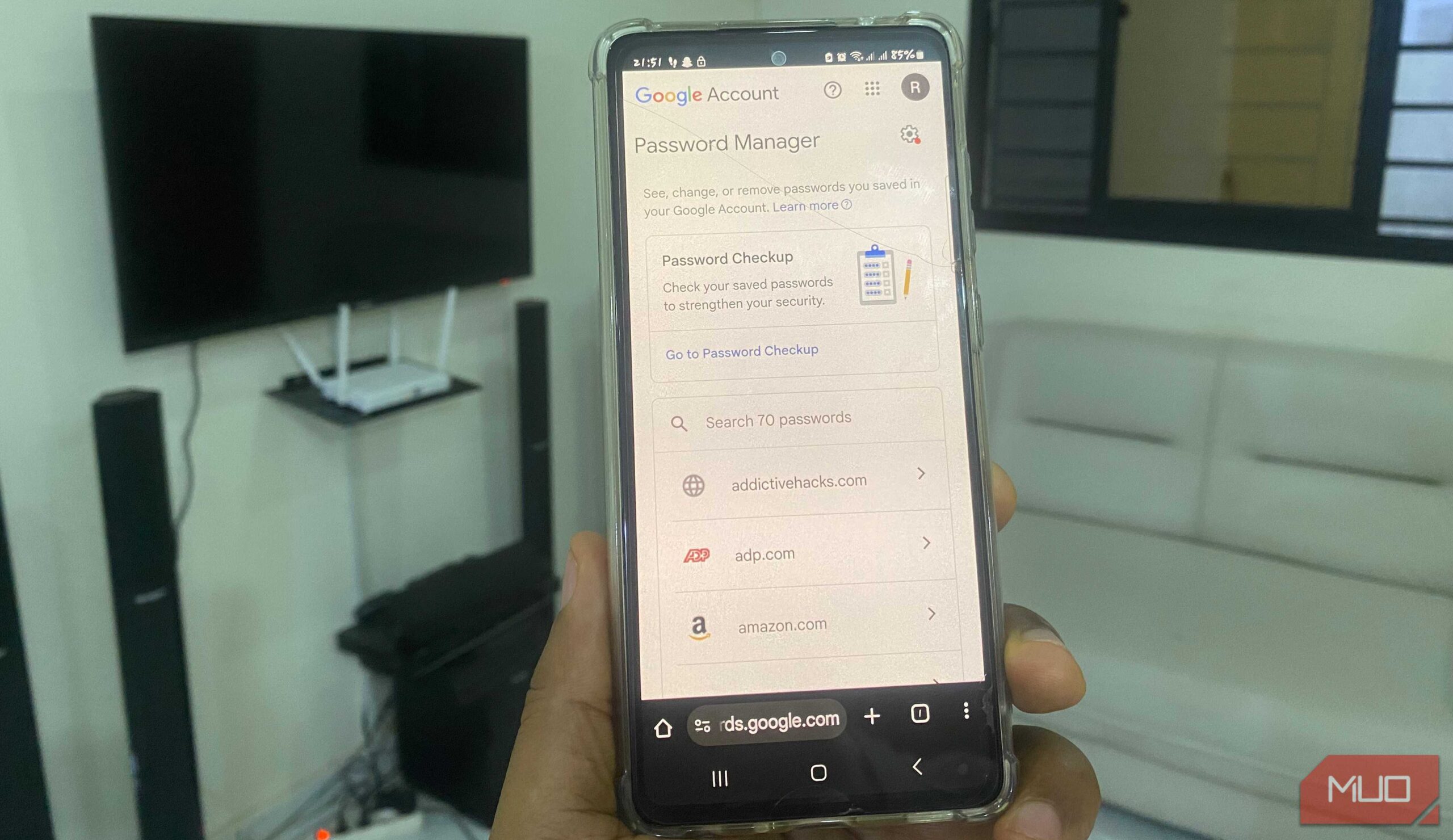

شما هشدارهای پایه دریافت میکنید، نه هوش پیشگیرانه اعتبارها

مدیران رمز عبور داخلی سیگنالهای امنیتی پایهای مانند هشدارهای استفاده مجدد از رمز عبور و هشدارهای مربوط به اعتبارهای در معرض نفوذ در نقض دادهها را ارائه میدهند. iOS از دادههای نفوذ خود Apple استفاده میکند و Google از Password Checkup برای ارائه نظارت مشابه بهره میگیرد.

آنچه مدیران رمز عبور تلفنهمراه ندارند، تحلیلی عمیق و پیشگیرانه است. بنابراین معمولاً پیگیری سن رمز عبور، ارزیابی قدرت یا شناسایی اعتبارهای قدیمی در دسترس نیست. همچنین، مدیران داخلی نشان نمیدهند کدام حسابهای بهدم شکست خورده بزرگترین تهدید را ایجاد میکنند. اگر سالها ورودهای ذخیرهشده داشته باشید، این امکانات غیرقابل چشمپوشی هستند.

این بسیار عقبتر از مدیران رمز عبور اختصاصی است که معمولاً نظارت بر تاریکوب و گزارشهای سلامت مستمر را ارائه میدهند. آنها حتی بینشهای قابل اقدام را از طریق ابزارهایی مانند Have I Been Pwned ارائه میدهند.

بهاشتراکگذاری و واگذاری امن بهصورت بنیادی کمتر فراهم شدهاند

زندگی دیجیتال مدرن به دسترسی مشترک نیاز دارد و ابزارهای داخلی برای آن ساخته نشدهاند

نیازهای حسابهای مدرن، بهاشتراکگذاری امن رمز عبور را بیش از یک نیاز خاص کرده است. زوجها مالیات مشترک را مدیریت میکنند و خانوادهها خدمات پخش را بهاشتراک میگذارند. اینها چیزهایی نیستند که مدیر رمز عبور داخلی تلفن شما بهخوبی انجام دهد.

برای پوشش شفاف و عملی مدیران رمز عبور مشترک شوید

در دستگاههای iOS، ما امکان بهاشتراکگذاری رمز عبور از طریق Family Sharing داریم و در Google Family برخی بهاشتراکگذاری محدود وجود دارد. اما در هر دو مورد، این ابزارها بهصورت کلی هستند. بهاشتراکگذاری میتواند همه یا هیچ باشد، معمولاً عدم دسترسی فقط‑خواندنی، محدودیتهای زمانی و لاگهای ممیزی را ندارند. این گزینهها به شما اجازه نمیدهند ببینید چه کسی به چه چیزی دسترسی داشته و راهی امن برای بهاشتراکگذاری با فردی خارج از اکوسیستم وجود ندارد.

بهاشتراکگذاری یک ویژگی پیشرفته در مدیران رمز عبور اختصاصی است و آنها اجازههای جزئی، حذف دسترسی، لاگهای دسترسی و بهاشتراکگذاری چندپلتفرمی را ارائه میدهند.

اگر مدیر رمز عبور شما درست کار نمیکند، برخی راهکارهای آسان و مفید وجود دارد که میتوانید امتحان کنید.

آیا راحتی واقعاً ارزش دارد؟

مدیران رمز عبور داخلی تلفن شما ناامن نیستند و نه بهصورت ضعیفی طراحی شدهاند. مشکل این است که آنها برای خدمت به یک اکوسیستم طراحی شدهاند. به همین دلیل برای مدیریت داده یا دسترسی روزانه به اعتبارها ایدهآل نیستند.

دلیل استفاده ما از مدیران رمز عبور اختصاصی این است که واقعیتهای روزمره ما فراتر از طراحی بر پایه راحتی شدهاند. آنها بهترین سرویس را ارائه میدهند، با در نظر گرفتن از دست رفتن دستگاه، قفل حساب، فشار و خطای انسانی. بهعنوان یک اقدام امنیتی، من اجازه دادم مرورگر رمزهای من را مدیریت نکند: زمان آن رسیده که همین کار را برای تلفنهایمان انجام دهیم.