یک مهلت خاص مرتبط با ویژگی Secure Boot در ویندوز در اواسط ۲۰۲۶ در حال نزدیک شدن است و ممکن است بر شما تأثیر بگذارد. پیش از بارگذاری ویندوز، Secure Boot فرایند راهاندازی سیستم را تأیید میکند. اما برای این کار، به گواهینامههای رمزنگاری متکی است و متأسفانه تعداد زیادی از این گواهینامههای قدیمی Secure Boot در ژوئن ۲۰۲۶ منقضی میشوند.

یک مهلت خاص مرتبط با ویژگی Secure Boot در ویندوز در اواسط ۲۰۲۶ نزدیک میشود و ممکن است بر شما تأثیر بگذارد. قبل از بارگذاری ویندوز، Secure Boot فرآیند شروع سیستم را بررسی میکند. اما برای انجام این کار، به گواهینامههای cryptographic بستگی دارد و متأسفانه بسیاری از این گواهینامههای قدیمی Secure Boot در ژوئن ۲۰۲۶ منقضی میشوند.

به این معناست که سیستمهایی که به موقع تغییر نکنند ممکن است نتوانند بهروزرسانیهای بُرداری آینده را بپذیرند. در رایانههایی که بهروزرسانیهای آیندهٔ firmware یا امنیتی به گواهینامههای جدیدتر Secure Boot وابسته هستند، برخی دستگاهها ممکن است به سادگی روشن نشوند. مایکروسافت قبلاً شروع به انتشار گواهینامههای جدید کرده است، بنابراین نیازی به وحشت نیست. با این حال، باید بفهمید همه اینها چگونه کار میکند تا از سورپرایزهای ناخوشایند جلوگیری کنید.

گواهینامههای Secure Boot در هنگام راهاندازی ویندوز چه کاری انجام میدهند

سیستم اعتماد که تصمیم میگیرد آیا رایانهٔ شما اجازهٔ بوت دارد یا نه

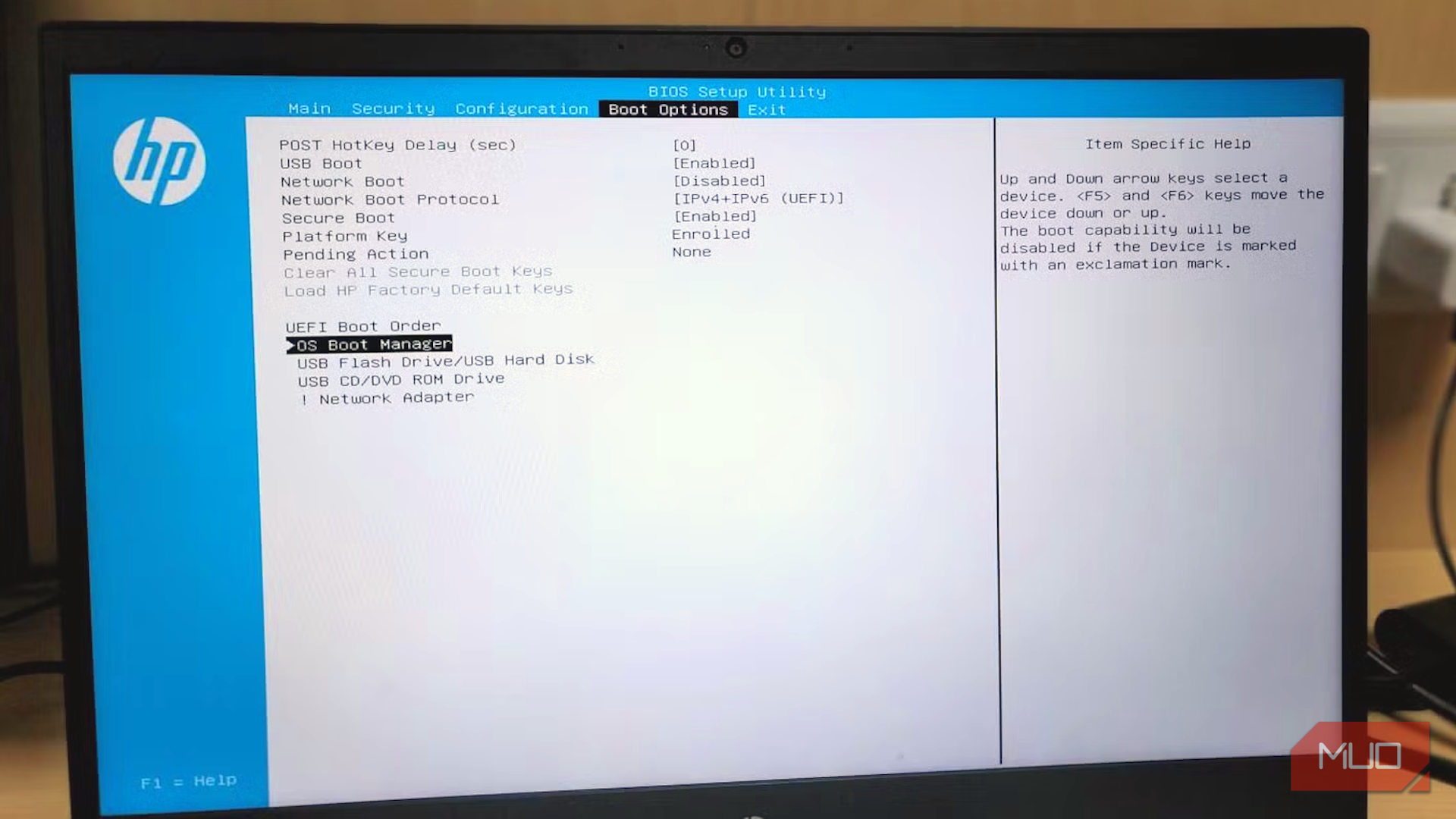

قبل از اینکه ویندوز، درایورها و نرمافزارهای آنتیویروس وارد عمل شوند، Secure Boot کار خود را انجام میدهد. هر بار که رایانه خود را روشن میکنید، firmware سیستم از مجموعهای از گواهینامههای مورد اعتماد که مستقیماً در firmware UEFI ذخیره شدهاند استفاده میکند تا تأیید کند که مؤلفههای مهم بوت، بهویژه Windows Boot Manager، توسط یک مرجع مورد اعتماد امضا شدهاند. اگر امضا نتواند نسبت به گواهینامهٔ مورد اعتماد تأیید شود، فرآیند بوت فوراً متوقف میشود.

این تأیید یک گام مهم در زنجیرهٔ اعتماد است. کلیدهای خصوصی مایکروسافت، مؤلفههای بوت ویندوز را امضا میکنند و گواهینامههای مربوطه در پایگاهدادهٔ DB firmware (پایگاهدادهٔ امضاهای مجاز) ذخیره میشوند؛ این گواهینامهها تعیین میکنند کدام بوتلودرها برای اجرا مورد اعتماد هستند. پایگاهدادهٔ KEK (کلید تبادل) تضمین میکند که فقط یک نهاد مورد اعتماد بتواند بوتلودرهای مجاز را با داشتن گواهینامههایی که کنترل میکند چه کسی میتواند DB را بهروزرسانی کند، تغییر دهد.

نکتهٔ مهم این است که گواهینامههای Secure Boot تاریخ انقضا دارند. پس از انقضا، firmware رایانهٔ شما نمیتواند به گواهینامههای منقضیشده بهعنوان پایگاه اعتمادی تکیه کند. این یک مکانیزم امنیتی عمدی برای محدود کردن مواجههٔ طولانیمدت با کلیدهای امضای خرابشده یا منقضیشده است.

کدام گواهینامهها منقضی میشوند

کلیدهای امضای قدیمی مایکروسافت که ویندوز بیش از یک دهه به آنها وابسته بوده است

بسیاری از گواهینامههای تحت تأثیر در سال ۲۰۱۱ ایجاد شدهاند و در زمانای در سال ۲۰۲۶ اعتبار خود را از دست خواهند داد. در زیر گواهینامههای حذفشده و جایگزین آنها آمده است:

|

پنجرهٔ انقضا |

گواهینامهٔ در حال حذف |

گواهینامهٔ (های) جایگزین |

چه چیز را این گواهینامه کنترل میکند |

|---|---|---|---|

|

ژوئن ۲۰۲۶ |

Microsoft Corporation KEK CA 2011 |

Microsoft Corporation KEK CA 2023 |

بهروزرسانیهای پایگاهدادههای اعتماد Secure Boot را مجاز میکند |

|

ژوئن ۲۰۲۶ |

Microsoft UEFI CA 2011 |

Microsoft UEFI CA 2023 and Microsoft Option ROM UEFI CA 2023 |

اجازه میدهد بوتلودرها، درایورها و ROMهای گزینه اجرا شوند |

|

اکتبر ۲۰۲۶ |

Microsoft Windows Production PCA 2011 |

Windows UEFI CA 2023 |

Windows boot manager و مؤلفههای اصلی بوت را امضا میکند |

از زمان ویندوز ۸، این سه گواهینامهٔ خروجی ستون فقرات Secure Boot در رایانههای ویندوز بودهاند. Microsoft UEFI CA 2011 با دو گواهینامه جایگزین شده تا جزئیات امنیتی بهبود یابد. اگرچه ممکن است انتظار نداشته باشید هر سیستمی که گواهینامههای جدیدتر را اتخاذ نکند ناگهان خراب شود، اما ممکن است از بهروزرسانیها یا حفاظتهای آیندهٔ Secure Boot مستثنی شوند.

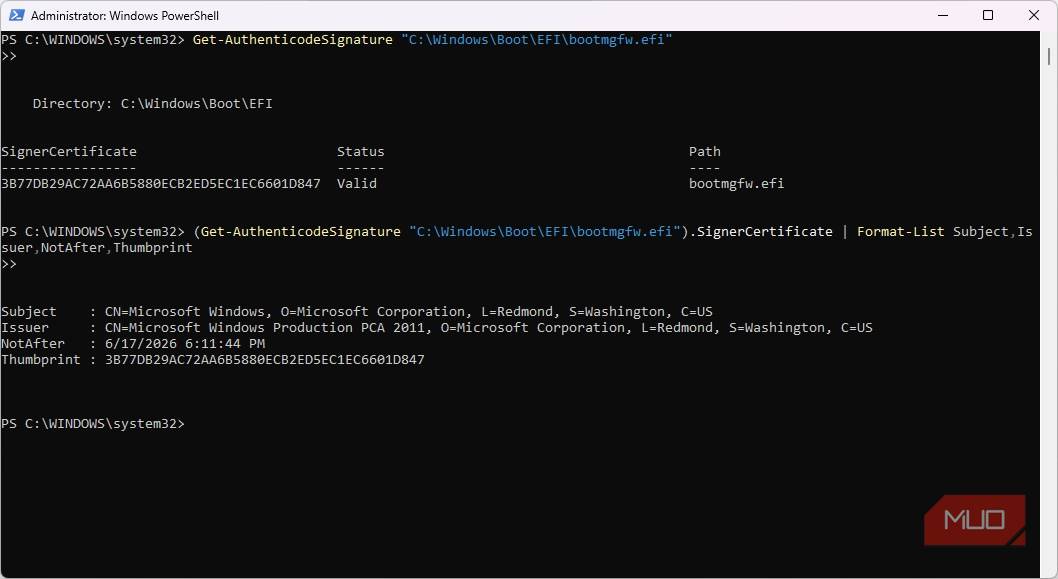

میتوانید گواهینامهٔ فعلی روی رایانهٔ خود را با اجرای این فرمان PowerShell مشاهده کنید: (Get-AuthenticodeSignature “C:\Windows\Boot\EFI\bootmgfw.efi”).SignerCertificate | Format-List Subject,Issuer,NotAfter,Thumbprint

چرا رایانههای تحت تأثیر ممکن است پس از یک بهروزرسانی بوت شدن را متوقف کنند

چگونه انتقال و لغو گواهینامهها میتواند اعتماد هنگام راهاندازی را بشکند

احتمالاً روزی که گواهینامههای شما منقضی شوند، با شکستهای Secure Boot مواجه نخواهید شد. اما یک بهروزرسانی firmware یا امنیتی میتواند روی آنچه رایانهٔ شما مایل به اعتماد است تأثیر بگذارد و در چنین مواردی، شکستها ممکن است شروع شوند. این رفتار پس از پاسخ مایکروسافت به bootkit UEFI BlackLotus مشاهده شد که اجازه میداد بوتلودرهای مخرب حتی بر روی سیستمهایی که Secure Boot را فعال کرده بودند، اجرا شوند.

پچ مایکروسافت برای این آسیبپذیری کافی نبود. بهعنوان یک بررسی دقیقتر، مایکروسافت شروع به لغو مؤلفههای بوت آسیبپذیر کرد. همچنین الزامات Secure Boot را سختتر کرد.

گواهینامههای جدید ۲۰۲۳ برای لغو و حفاظتهای آیندهٔ Secure Boot اساسی شدند. این به این معنی است که حتی اگر رایانهٔ شما بهنظر برسد کاملاً کار میکند، Secure Boot میتواند راهاندازی را مسدود کند اگر یک بهروزرسانی نیاز به اعتماد به گواهینامههای جدیدی داشته باشد که شما ندارید. در آن لحظه ممکن است گزینههای بازیابی محدودی برای شما باقی بماند.

چگونه مایکروسافت رایانهها را به گواهینامههای جدیدتر Secure Boot منتقل میکند

بهروزرسانیهای خودکار، قوانین صلاحیت، و دلیل پرش برخی دستگاهها

مایکروسافت یک دورهٔ انتشار مرحلهای، پیش از سال ۲۰۲۶، آغاز کرد که با آنچه بهعنوان سیستمهای با اطمینان بالا توصیف میکند، شروع میشود. این سیستمها دارای firmware مدرن، تاریخچهٔ بهروزرسانی پایدار و Secure Boot فعال هستند. سیستمهای واجد شرایط گواهینامهٔ جدید را از طریق Windows Updates دریافت میکنند اما فقط با همکاری firmware سیستم میتوانند آن را نصب کنند.

ماشینهای مجازی ویندوز (VM) که از UEFI Secure Boot استفاده میکنند، معمولاً به همان مدل اعتماد وابستهاند و گواهینامه را از طریق همان فرآیند مانند دستگاههای فیزیکی دریافت میکنند. این شامل VMهایی است که روی Hyper-V و Azure اجرا میشوند. هر VMی که گواهینامههای جدیدتر را نپذیرد، سرنوشت مشابهی با سختافزار فیزیکی خواهد داشت.

گزارش MUO: مشترک شوید و هرگز موارد مهم را از دست ندهید

بهروزرسانیهای ویندوز KB5074109 و KB5073455 در سال ۲۰۲۶ قبلاً شروع به استقرار این گواهینامهها کردهاند. با این حال، محدودیتهای firmware ممکن است به این معنی باشد که تنها اقدامات دستی بتوانند فرآیند استقرار را روی برخی دستگاهها تکمیل کنند.

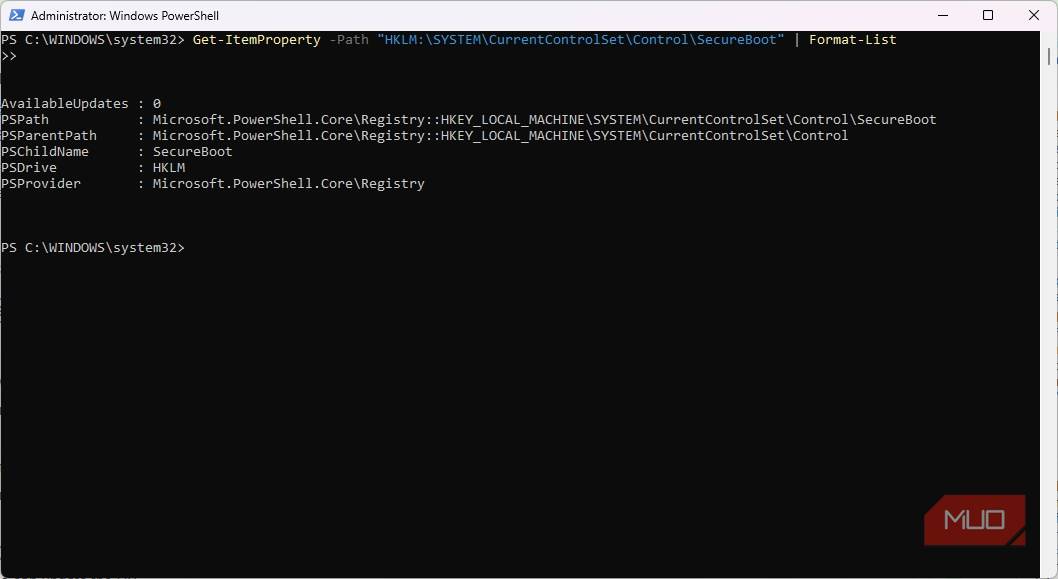

میتوانید این فرمان را در PowerShell اجرا کنید و مقدار غیرصفر برای AvailableUpdates تأیید میکند که رایانهٔ شما واجد شرایط دریافت بهروزرسانیهای گواهینامه است: Get-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Control\SecureBoot” | Format-List

نباید بتوانید در حالی که منتظر بوت شدن رایانهتان هستید، قهوه دم کنید.

چه کاری اکنون باید انجام دهید تا مطمئن شوید رایانهتان در سال ۲۰۲۶ همچنان بوت میشود

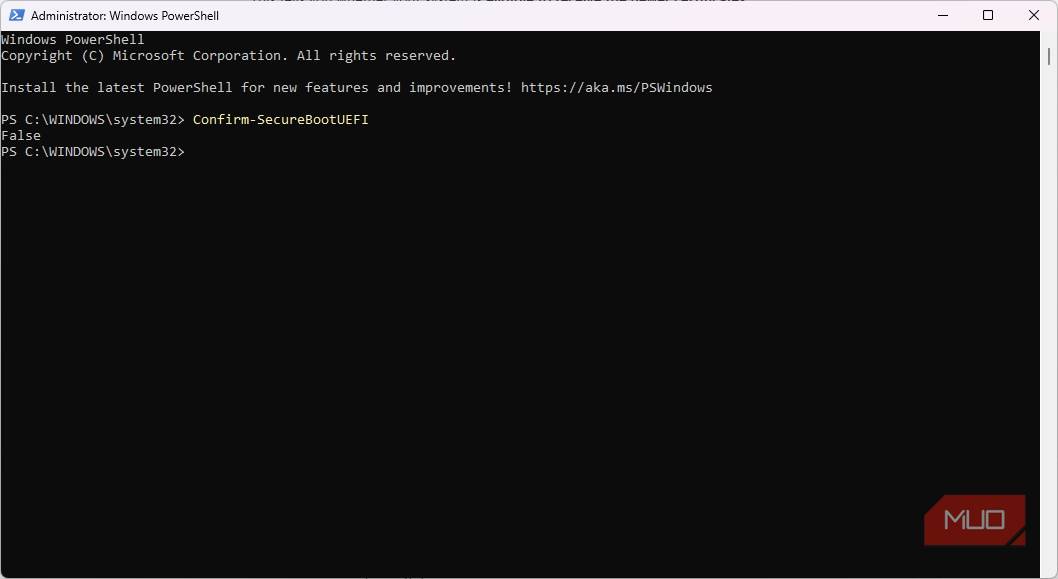

دو نکتهٔ مهم وجود دارد که اکنون باید انجام دهید: تأیید کنید Secure Boot فعال است و firmware سیستم شما بهروز شده است. ابزار Windows System Information میتواند نشان دهد آیا Secure Boot فعال است یا نه. با این حال، هر بهروزرسانی firmware باید از سازندهٔ رایانهٔ شما یا پلتفرمی که firmware مجازی را مدیریت میکند، دریافت شود.

اگر سیستم شما واجد شرایط باشد، بهروزرسانی معمولاً بهصورت ساکت در پسزمینه انجام میشود. باید به دستگاههایی که تنظیمات دو بوت دارند یا رایانههایی با بقایای بوت قدیمی دارند، بیشتر توجه کنید، زیرا احتمال دریافت استقرار خودکار برای آنها کمتر است. ممکن است مجبور شوید به مسیر رجیستری زیر بروید: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot و مقدار AvailableUpdates را به مقدار غیرصفر تنظیم کنید. میتوانید استفاده از یک ویرایشگر ایمنتر برای تغییر مقادیر رجیستری را در نظر بگیرید.