احراز هویت دو عاملی (2FA) یکی از بهترین روشها برای افزودن لایهٔ اضافی امنیتی به حسابهای آنلاین شما است. این کد مخفی از بسیاری از تلاشهای هکری جلوگیری میکند و این که افراد زیادی این روزها از آن استفاده میکنند، عالی است. با این حال، نحوه دریافت آن کد بسیار مهم است. اگر همانند من مدت طولانی از پیامک استفاده کردهاید، یک طلب بزرگ دارم — لطفاً آن را متوقف کنید.

احراز هویت دو عاملی (2FA) یکی از بهترین روشها برای افزودن یک لایه امنیتی اضافی به حسابهای آنلاین شما است. آن کد مخفی از بسیاری از تلاشهای هک جلوگیری میکند، و این عالی است که امروزه بسیاری از افراد از آن استفاده میکنند. اما چگونگی دریافت آن کد بسیار مهم است. اگر مدت طولانی از اساماس همانگونه که من استفاده میکردم، استفاده کردهاید، یک درخواست بزرگ دارم — لطفاً متوقف کنید.

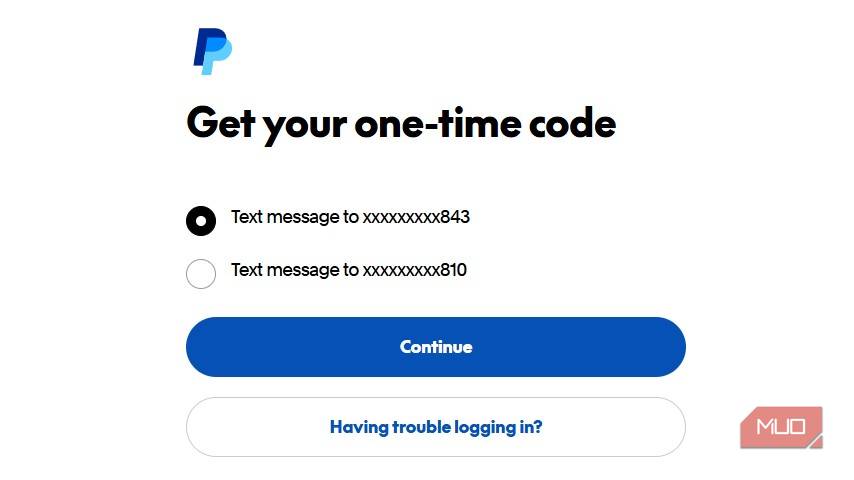

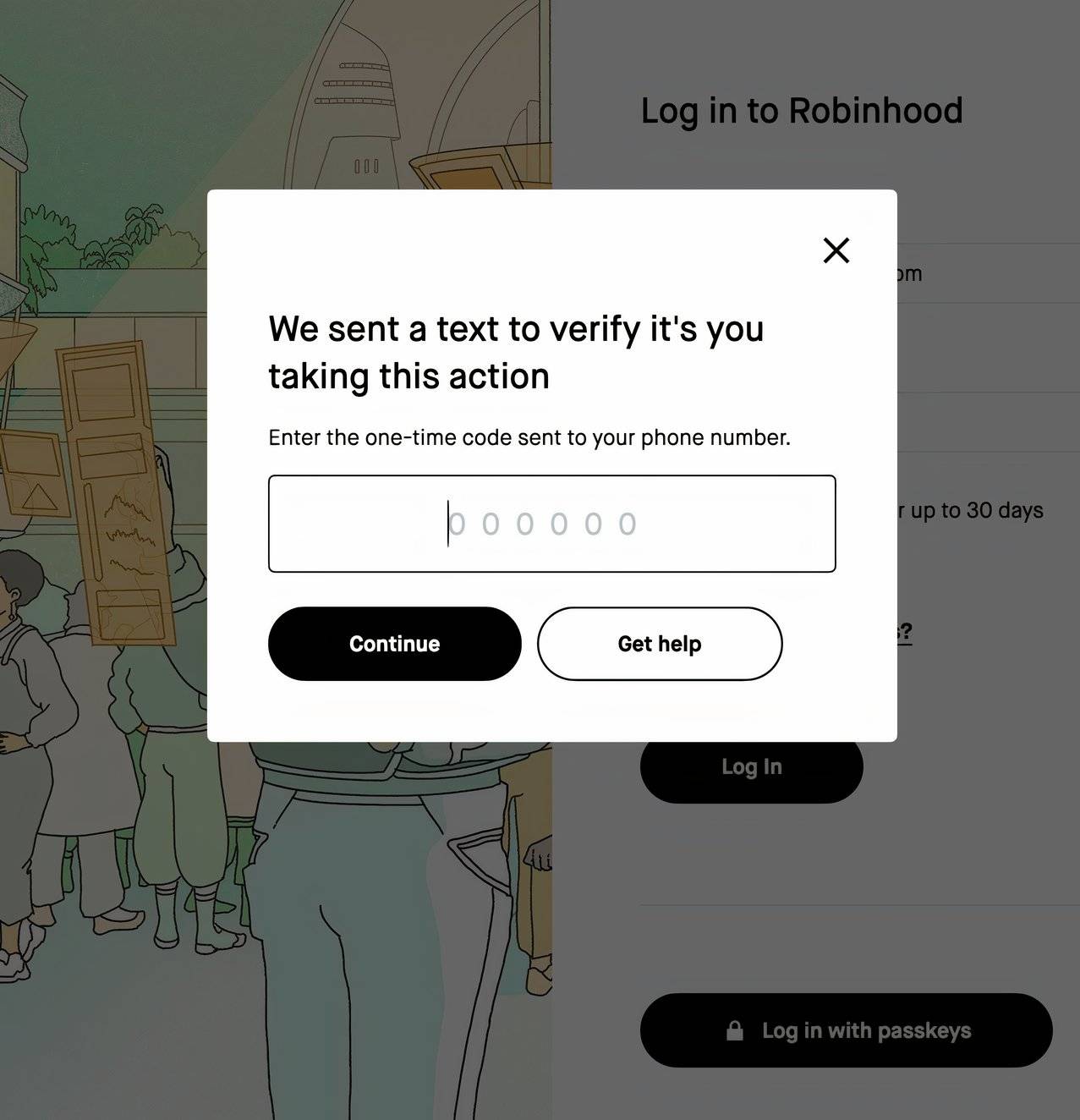

چه فیسبوک، آمازون یا پیپل باشد، بسیاری از ما برای احراز هویت دو عاملی از اسامس استفاده میکنیم. اما اسامس بدون در نظر گرفتن هیچ امنیتی طراحی شده است، به همین دلیل ضعیفترین روش برای دریافت آن کد مهم است. شما حتی میتوانید عامل تأیید هویت دیگری به جز کدهای اسامس انتخاب کنید. بیایید درباره آن صحبت کنیم.

اسامس سادهترین روش برای دریافت کد احراز هویت دو عاملی شما است

اما سادگی میتواند به معنای کمبود چیزی باشد

من جذابیت استفاده از اسامس بهعنوان روش 2FA مورد ترجیحتان را درک میکنم — راحتی بینظیری دارد. نیازی به دانلود برنامه نیست، تنظیمی برای مدیریت نیست، و نیازی به دانش فنی نیست. فقط شماره تلفن خود را میدهید و کد به دستگاهی که همیشه در اختیار دارید میرسد. نیازی به اتصال به اینترنت ندارد و حتی یک تلفن غیر هوشمند قدیمی میتواند اسامس دریافت کند.

با وجود راحتی، مفید بودن و فراگیری آن، اسامس دارای برخی خلأهای امنیتی است. بگذارید دو مشکل بزرگ را که میتوانند شبهای شما را بههم بزنند، بررسی کنم.

اسامس از یک پروتکل انتقال منسوخ استفاده میکند

بزرگترین مشکل استفاده از اسامس این است که فناوری پایهای آن منسوخ شده است. این فناوری نمیتواند نیازهای امنیتی مدرن را برآورده کند زیرا از یک پروتکل انتقال قدیمی به نام سیستم سیگنالینگ شماره ۷ (SS7) استفاده میکند که در اواخر دهه ۱۹۷۰ و ۱۹۸۰ توسعه یافته است. به دلیل توسعه در زمانهایی که دسترسی محدود بوده و همه کاربران قابل اعتماد بودند، سوءاستفاده از آن آسان است.

مشکل اصلی SS7 عدم وجود احراز هویت رمزی است. بهعبارت ساده، این پروتکل فرض میکند هر پیام در شبکه سیگنالینگ از منبع معتبر میآید، به این معنی که هکری که به آن دسترسی پیدا میکند — معمولاً از طریق یک اپراتور با امنیت ضعیف — میتواند دستورات مخربی ارسال کند که پیامها را ردیابی، تقلید و رهگیری میکند.

وضعیت بدتر میشود. پروتکل SS7 فاقد رمزگذاری انتها به انتهایی است که ما در برنامههایی مانند واتساپ و iMessage بهطور مسلم میپذیریم. پیامهای اسامس بهصورت متن ساده ارسال میشوند، به این معنی که هکرها میتوانند پیامهای حاوی کد 2FA را رهگیری و به راحتی بخوانند چرا که رمزگذاری نشدهاند.

علاوه بر مشاهده محتوای پیام، هکرها به متادیتا نیز دسترسی دارند. این بدان معناست که میتوانند اطلاعات دیگری مانند شمارههای تلفن، مکان و اطلاعات دستگاه پیوست به پیامها را ببینند.

تبادلات سیم کارت (SIM swapping) یک تهدید رو به رشد است

امروزه هکرها حتی نیازی به دسترسی به شبکه سیگنالینگ برای هک حساب شما ندارند. آنها میتوانند یکی از ضعیفترین حلقههای هر زنجیره امنیتی — انسانها — را مورد بهرهبرداری قرار دهند. هکرها میتوانند از فیشینگ استفاده کنند تا اپراتور شما را فریب دهند تا شماره تلفن شما را به یک سیم کارت که مال آنهاست منتقل کنند. پس از آن، میتوانند کدهای احراز هویت دو عاملی مخصوص شما را دریافت کنند و به حسابهای شما دسترسی یابند.

چند قدم ساده در روز، هکرها و مجرمان سایبری را دور نگه میدارند.

تهدید تبادل سیم کارت چقدر بزرگ است؟ بر اساس گزارش گزارش TransUnion، حدود ۲۷٪ از مدیران اجرایی مخابرات در ایالات متحده تبادل سیم کارت را بزرگترین تهدید نوظهور در تقلب مخابراتی میدانند. با این حال، تبادل سیم کارت در رتبه دوم قرار گرفت، در حالی که تقلب هویت سنتتیک (۳۰٪) اولین جایگاه و سرقت دستگاه (۲۰٪) سومین جایگاه را به خود اختصاص دادند.

چه چیزهایی میتوانید به جای اسامس برای احراز هویت دو عاملی استفاده کنید

عوامل دیگر تأیید هویت بهجز اسامس

یک مشکل دیگر اسامس که برایم آزاردهنده است، نه یک نقص امنیتی، بلکه این است که در مواقع نیاز میتواند شما را ناکام بگذارد. به یاد میآورم که سعی کردم به حساب آمازون خود از دستگاه دیگری وارد شوم و وقتی سعی کردم کد را از طریق اسامس ارسال کنم، هرگز نیامد. گاهی پس از ارسال مجدد کد میآید، اما پس از شکستهای مکرر تصمیم گرفتم که اسامس برای دریافت کدهای 2FA قابل اعتماد نیست. من مشکلات مشابهی را با پیپل و پایونیر نیز تجربه کردهام.

این تنظیمات میتواند ایمیل شما را از هک شدن نجات دهد.

در اینجا گزینههای امنتر و قابل اطمینانتری برای احراز هویت دو عاملی به جای اسامس وجود دارد:

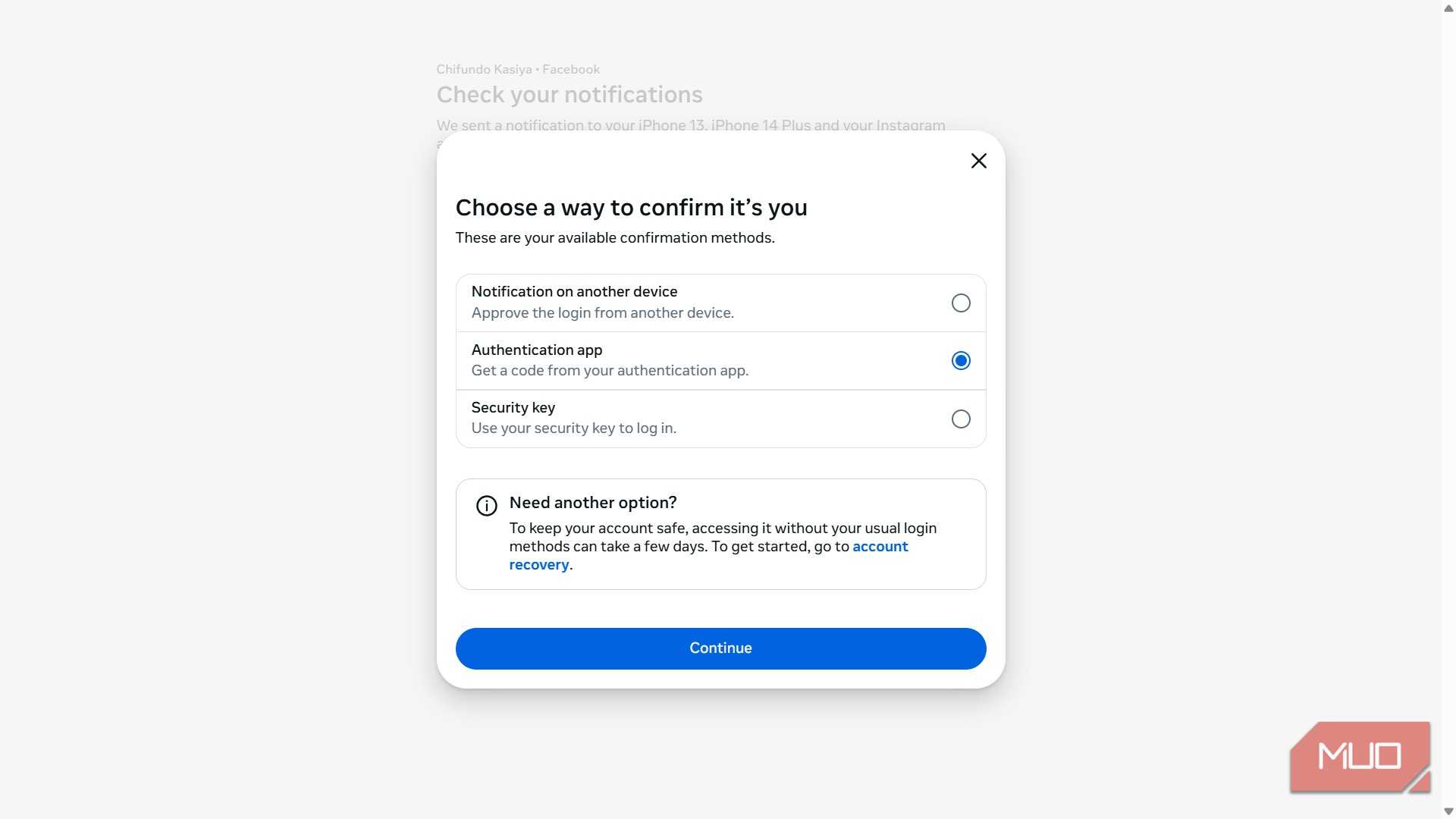

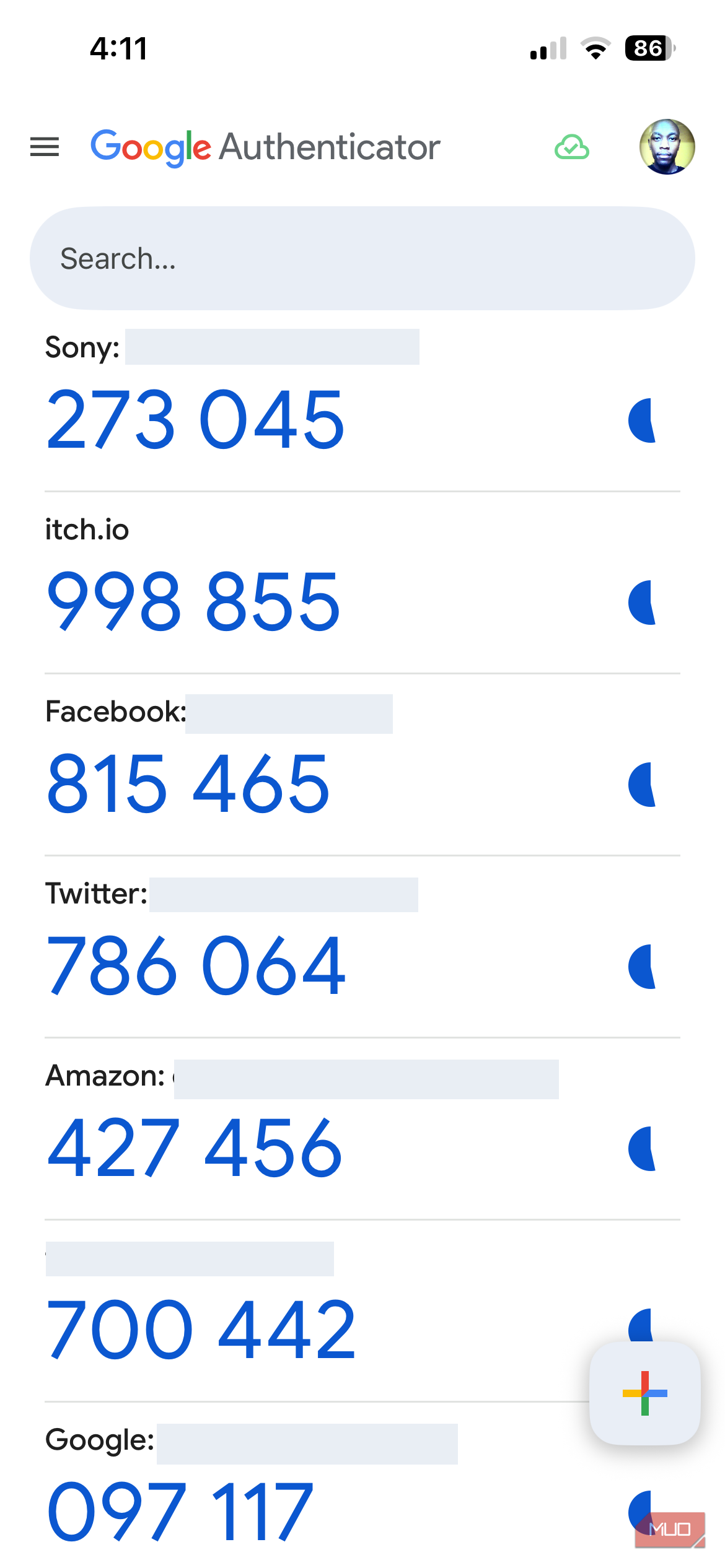

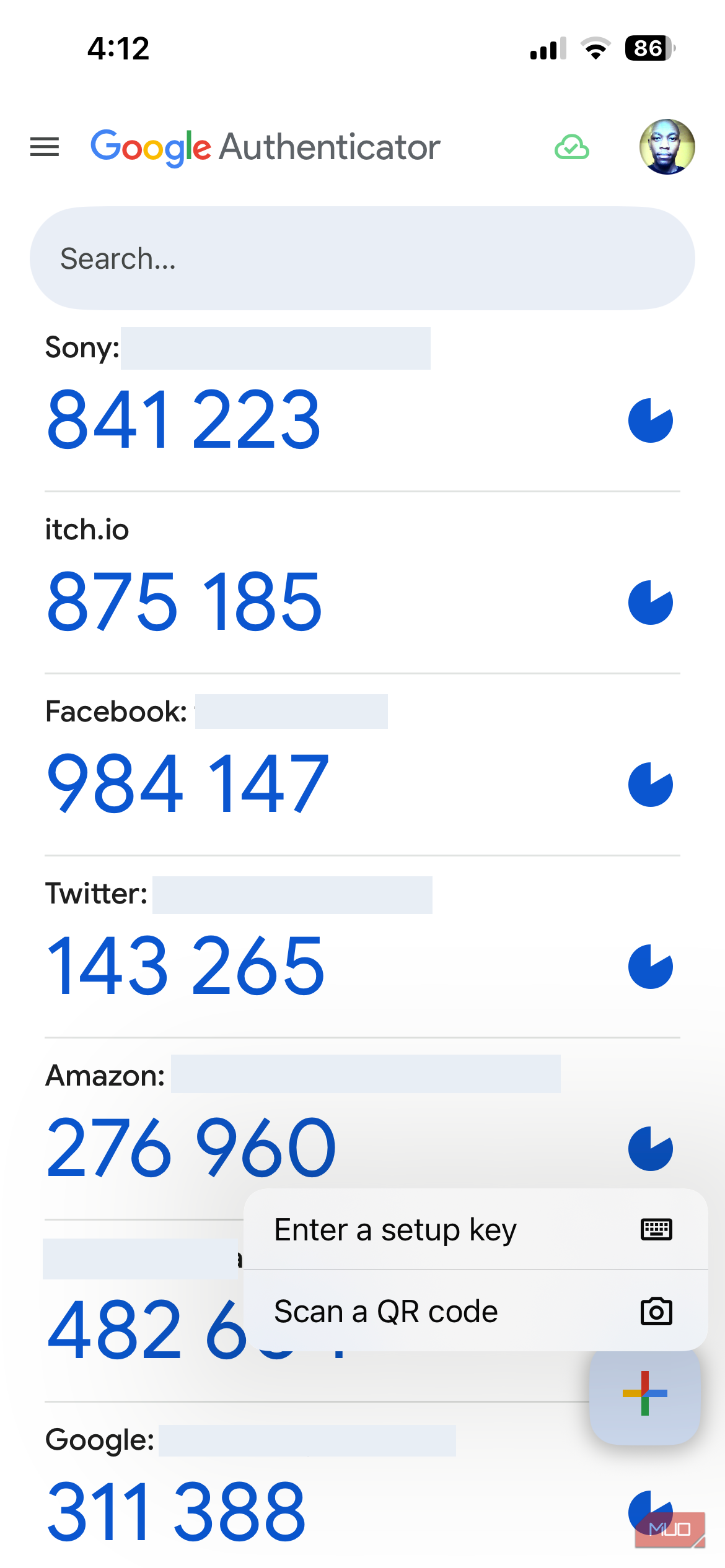

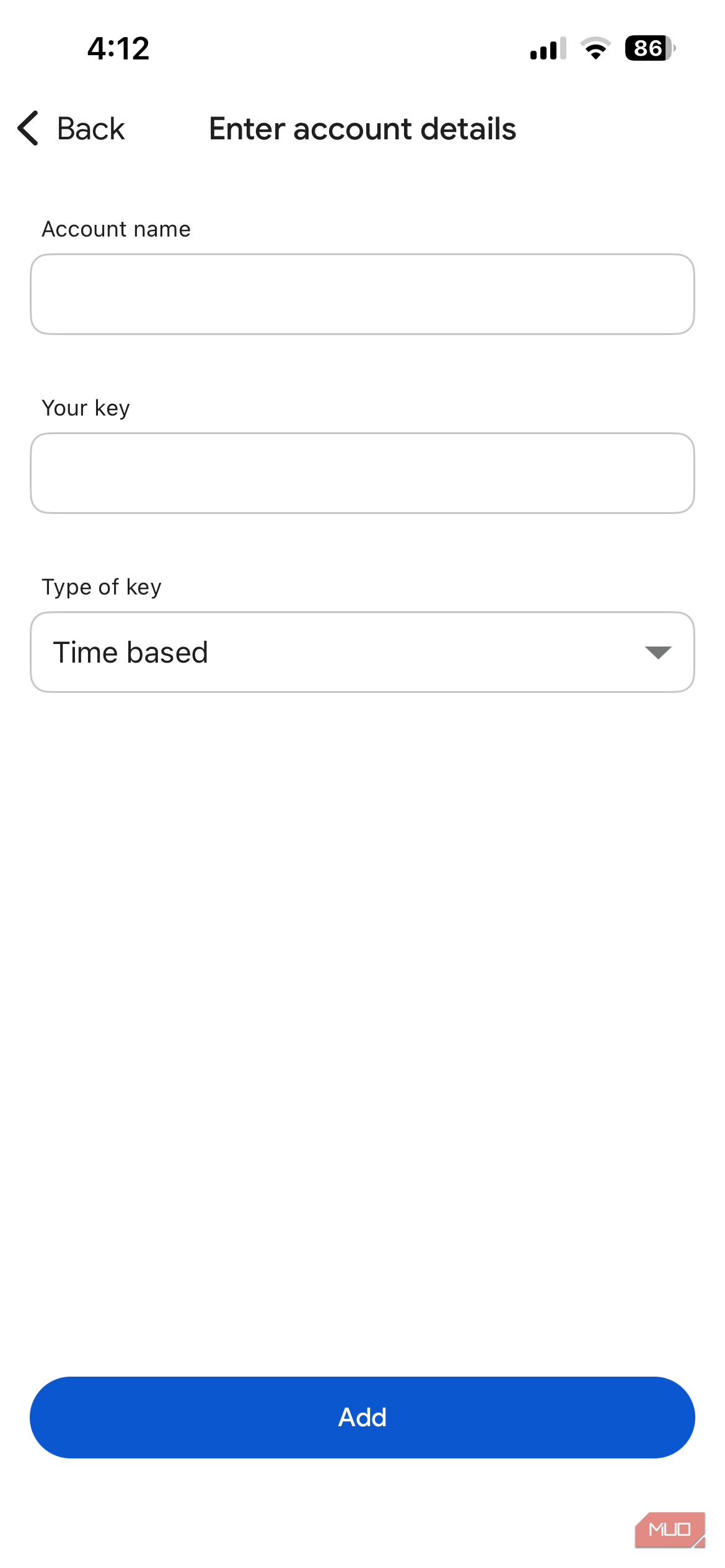

- برنامههای تأیید کننده: میتوانید از Google Authenticator، Microsoft Authenticator، Authy یا هر برنامه تأیید کننده دیگری که یک TOTP (رمز یکبار مصرف مبتنی بر زمان) تولید میکند، استفاده کنید. این یک کد موقت و یکبار مصرف است — بسیاری از حسابهای محبوب اجازه میدهند تا برنامههای تأیید کننده به آنها متصل شوند. این برنامهها هر ۳۰ ثانیه یک بار کد را بازنشانی میکنند و حتی بدون دسترسی به اینترنت کار میکنند. کدها ایمن هستند چون بهصورت محلی تولید میشوند نه از طریق شبکه ارسال میشوند.

- کلیدهای عبور (Passkeys): میتوانید از یک کلید عبور استفاده کنید که شبیه یک اعتبار دیجیتال است که روی دستگاه شما (مثلاً تلفن یا کامپیوتر) ذخیره میشود. هنگام ورود به حساب، سرور یک چالش به دستگاه شما میفرستد تا با استفاده از کلید خصوصی محلی امضا شود. پس از امضا، سرور امضا را با کلید عمومی تأیید میکند و در صورت صحت، دسترسی میدهند. بنابراین، مگر این که هکر فیزیکی تلفن شما را دزدیده و امنیت (رمز عبور، اثر انگشت یا تشخیص چهره) را عبور کند، نمیتواند به حساب دسترسی پیدا کند.

- کلیدهای امنیتی: میتوانید یک USB را به یک کلید امنیتی (مثلاً YubiKey) تبدیل کنید. این کار همانند کلید عبور است، اما چالش با کلید امنیتی امضا میشود. دوباره، برای هک حسابها، شخص باید فیزیکاً کلید امنیتی را به دست آورد. به دست آوردن فیزیکی کلید بسیار خطرناک است، به همین دلیل هکرها بیشتر به حملات از راه دور تکیه میکنند.

البته روشهای بیشتری وجود دارد. اینها فقط روشهایی هستند که نسبتاً آسان برای تنظیم هستند و امنیت بسیار بیشتری نسبت به اسامس فراهم میآورند.

اسامس حس کاذب امنیت را ایجاد میکند

استفاده از اسامس برای 2FA باعث خوشبینی افراد میشود زیرا فکر میکنند محافظت شدهاند. این کار کافی به نظر میرسد و همین کافی است تا آنها بدانند. اما تکیه بر فناوری که از دهه ۱۹۷۰ تغییر نکرده، ریسک امنیتی عظیمی است. ما در عصر دیجیتال زندگی میکنیم که تهدیدها به سرعت در حال تکامل هستند و این فناوری منسوخ، شکافهای امنیتی بیشتری ایجاد میکند. زمان آن رسیده که به راهحل بهتری روی آوریم.