اکثر افراد بر این باورند که امنیت وای‑فای با یک رمز عبور قوی شروع میشود و به همانجا پایان میپذیرد. البته این بخش مهمی از امنیت وای‑فای است، اما اجازه ندهید یک رشته طولانی و گیجکنندهٔ رمزنگاریشده شما را فریب دهد.

بسیاری باور دارند که امنیت وای‑فای با یک گذرواژه قوی شروع و تمام میشود. این بخش مهمی از امنیت وای‑فای است، اما اجازه ندهید یک رشته طولانی و پیچیدهٔ رمزی شما را فریب دهد.

روتر وای‑فای شما تنظیمات امنیتی متعددی دارد که باید به آنها توجه کنید، و یکی از آنها که باید مطمئن شوید خاموش باشد.

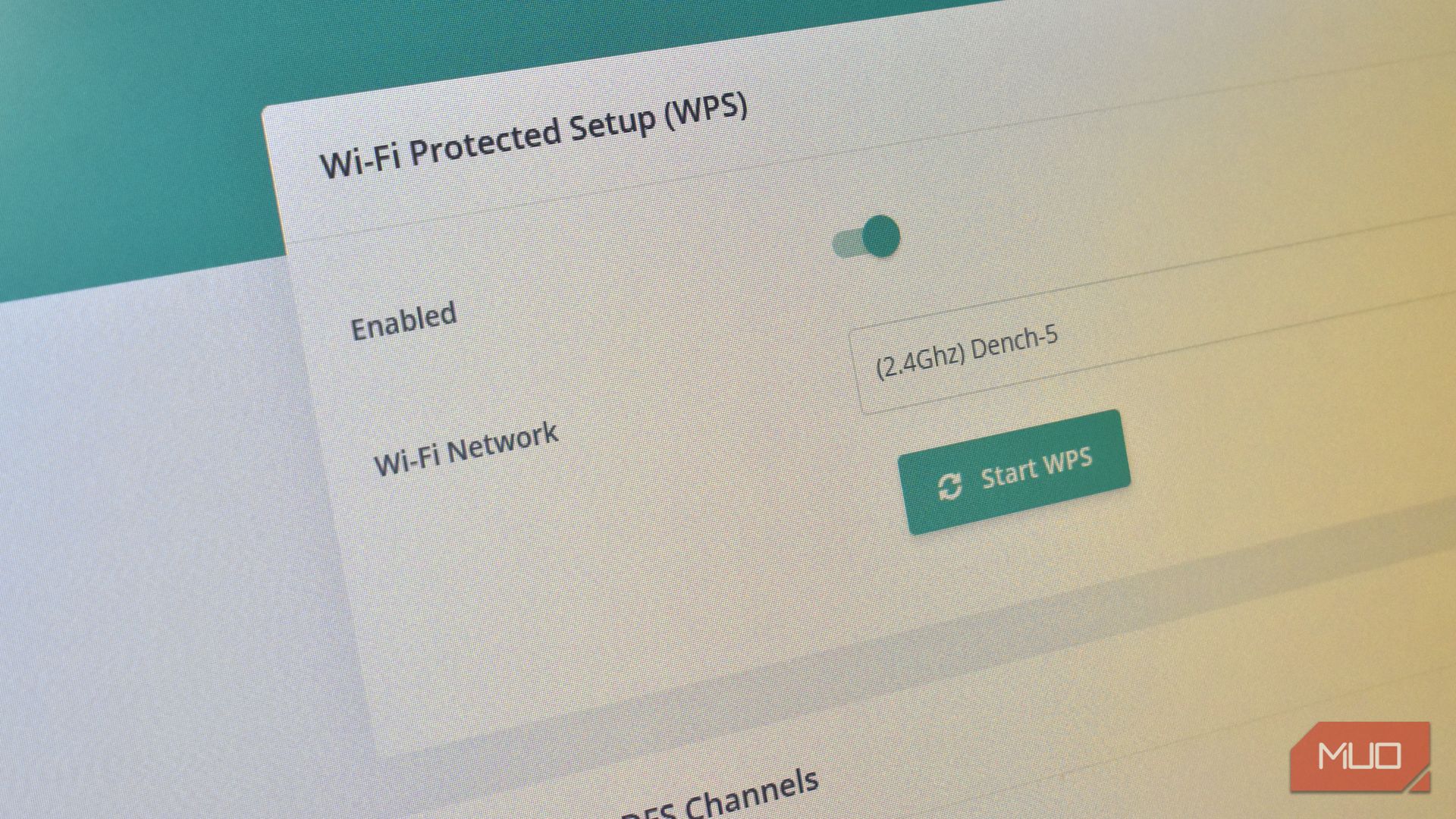

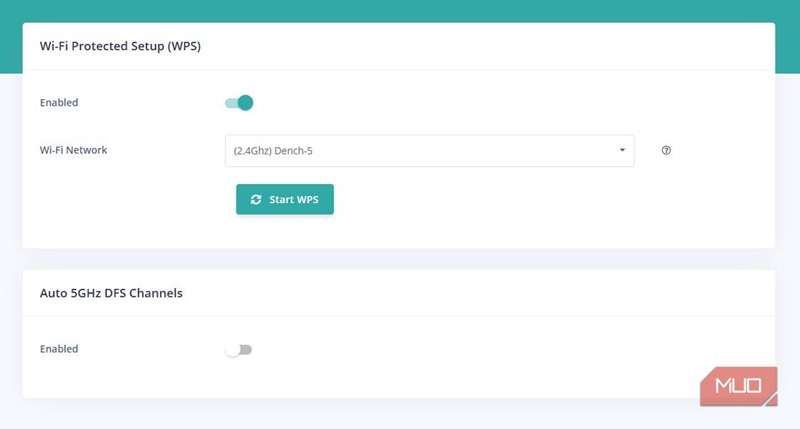

Wi‑Fi Protected Setup، که بهتر شناخته شده به عنوان WPS است، میتواند حتی قویترین گذرواژههای وای‑فای را نادیده بگیرد، و ممکن است روتر شما با فعال بودن این ویژگی عرضه شده باشد.

کاری که WPS قرار است انجام دهد

به صورت نظری، WPS بسیار مفید است

از نظر مفهومی، Wi‑Fi Protected Setup راهحل هوشمندانهای برای مشکل قدیمی به اشتراکگذاری جزئیات وای‑فای است. هیچکس دوست ندارد ساعتها گذرواژهٔ جدید وای‑فای را وارد کند، بهویژه اگر یک کاراکتر اشتباه باشد و مجبور به شروع دوباره شوید. کسی را که واقعاً از این فرایند لذت میبرد پیدا کنید، و من به شما دروغگو را نشان میدهم.

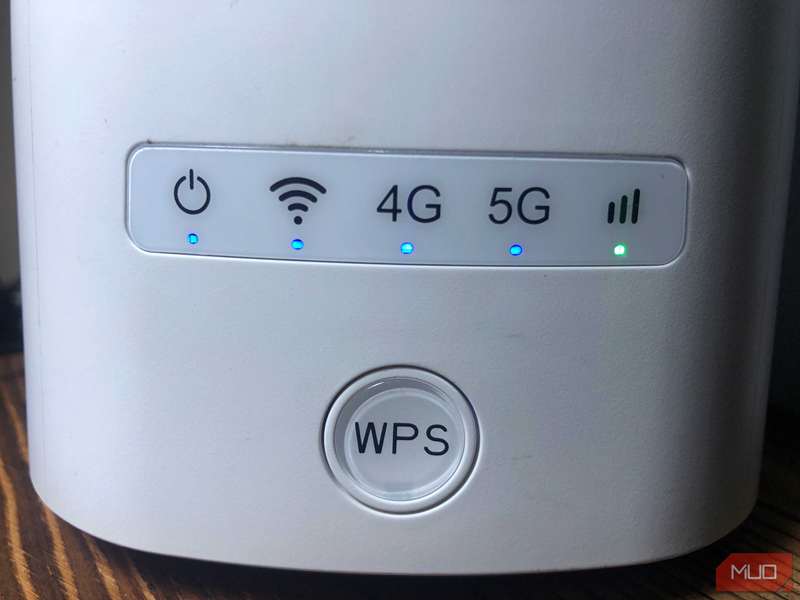

WPS به دستگاهها اجازه میدهد با فشار دادن دکمهای روی روتر، به وای‑فای شما متصل شوند و هر دستگاهی که در آن لحظه سعی در اتصال داشته باشد را احراز هویت میکند. این ایدهای عالی برای دستگاههایی با ورودیهای دشوار مانند اینترنت اشیا، حسگرها، جعبههای پخش و غیره است. و بهراستی، وقتی بخواهید کار میکند.

مشکل بزرگ WPS

گذرواژه؟ چه گذرواژهای؟

مسئلهٔ بزرگ این مفهوم این است که «هر کسی» دقیقا همان «هر کسی» است. اگر کسی بتواند آن دکمه را روی روتر شما فشار دهد، میتواند به شبکهٔ شما متصل شود.

رایجترین روش WPS از یک PIN هشت رقمی استفاده میکند و نکتهٔ مهم این است که بهصورت یکباره بررسی نمیشود. روتر PIN را به دو نیمه اعتبارسنجی میکند که بهطور قابل توجهی تعداد تلاشهای لازم برای حملهٔ زورگویی را کاهش میدهد. بهعبارت دیگر، این کار میتواند ساعتها طول بکشد نه سالها — حتی در شبکههای محافظتشده با گذرواژههای قوی WPA2 یا WPA3.

بهمحض شکسته شدن PIN، مهاجم بهصورت خودکار گذرواژهٔ وای‑فای شما را بهدست میآورد. طول یا پیچیدگی آن مهم نیست؛ WPS آن را میدهد. بدتر از آن این است که بسیاری از روترها تکرار تلاشها را بهدرستی مسدود نمیکنند. حتی وقتی ادعا میکنند پس از شکستها WPS را غیرفعال میکنند، محافظت اغلب نامطمئن یا بهسادگی قابل عبور است.

برخی از روترها فقط از WPS با «دکمه فشار» پشتیبانی میکنند که کمی ایمنتر است. اما همچنان پس از فشار دادن، WPS فعال میشود و هر کسی در نزدیکی میتواند به روتر متصل شود.

تردید بزرگ دیگری دربارهٔ WPS این است که یک گذرواژهٔ قوی وای‑فای میتواند در برابر این نوع حمله محافظت کند. متأسفانه اینطور نیست. WPS کنار رمزگذاری شما عمل میکند، نه داخل آن. اگر WPS فعال باشد، WPA3 شما را نجات نمیدهد. مهاجم نه به رمزگذاری شما حمله میکند، بلکه از یک ویژگی راحتیگرای قدیمی که روتر هنوز به آن اعتماد دارد، سوءاستفاده میکند.

ممکن است باقاطعترین گذرواژهٔ ممکن را داشته باشید، اما WPS بههر حال کلیدها را میدهد. به همین دلیل غیرفعالسازی WPS روی روتر شما ضروری است.

خوشبختانه، روترهای مدرن در حال دور شدن از WPS هستند

زمان آن فرا رسیده است

اکثر روترهای مدرن هنوز از WPS پشتیبانی میکنند. اما خبر خوب این است که این ویژگی یک مشکل امنیتی شناختهشده است، بنابراین بسیاری از تولیدکنندگان روتر تصمیم میگیرند دکمهٔ فیزیکی WPS را حذف کنند و روترها را پیشفرض با WPS غیرفعال تحویل دهند.

این یک گام عالی است چون به این معنی است که مگر اینکه واقعاً بخواهید از WPS استفاده کنید (و برخی کاربردهای آن وجود دارد)، نیازی به نگرانی درباره به خطر افتادن امنیتتان توسط این ویژگی ندارید.

گزارش MUO

گزارش MUO

علاوه بر این، بسیاری از تولیدکنندگان روتر بهطور خاص بر روی WPS مبتنی بر PIN تمرکز دارند، گزینه را کاملاً از رابط کاربری حذف میکنند، PINها را مخفی میسازند و بهطور کلی سعی میکنند از این فناوری کهنه دوری کنند. روتر جدیدی که در سال 2025 هنگام ارتقاء اینترنت دریافت کردم، اولین روتری است که دکمهٔ WPS نداشت و واقعاً بهیادم نمیآید که گزینهٔ آن را در تنظیمات روتر دیده باشم.

این نشانهای واضح از تغییر زمانهاست.

WPS تنها آسیبپذیری روتر نیست

روشهای بیشتری برای تخریب شبکهٔ شما وجود دارد

حدس بزنید چه خبر؟ این آسیبپذیری قدیمی WPS تنها عاملی نیست که روتر و شبکهٔ خانگی شما را در معرض خطر میگذارد! تنظیمات پیشفرض دیگری نیز وجود دارد که اگر دستنخورده بمانند میتوانند شبکهٔ شما را به خطر اندازند.

|

حالتهای WPA قدیمی |

برخی روترها هنوز برای سازگاری با دستگاههای قدیمی، WPA یا WPA‑TKIP را اجازه میدهند. در این موارد، مهاجمان بهجای هدفگیری گذرواژه، به پروتکل ضعیفترین موجود روی روتر حمله میکنند. حتی اگر گذرواژهتان طولانی و پیچیده باشد، اگر روش رمزنگاری قابل عبور یا کاهشسطح باشد، محافظت کمی دارد. |

|---|---|

|

شبکهٔ مهمان |

یک شبکهٔ مهمان بهدرستی پیکربندی نشده میتواند دروازهای پنهان ایجاد کند. اگر دسترسی مهمان از شبکهٔ اصلی بهدرستی ایزوله نشود، هر کسی که گذرواژهٔ مهمان را داشته باشد میتواند به دستگاههای داخلی، صفحات مدیر، یا آسیبپذیریهای دیگر دسترسی پیدا کند. در آن زمان، قدرت گذرواژهٔ اصلیتان تقریباً بیاهمیت میشود. |

|

اعتبارهای پیشفرض روتر |

اگر رابط مدیریت روتر از طریق شبکهٔ وای‑فای یا حتی از اینترنت در دسترس باشد و هنوز از گذرواژهٔ پیشفرض یا ضعیف استفاده کند، مهاجم نیازی به دسترسی به اطلاعات وای‑فای شما ندارد. دسترسی مدیر به او اجازه میدهد گذرواژه را تغییر دهد، رمزنگاری را غیرفعال کند یا کل شبکه را باز کند. این موضوع بهویژه در روترهای ارائهشده توسط ISP که بهسازماندهی آسان ترجیح میدهند، رایج است. |

واقعیت این است که همه این موارد جمع میشوند و شایستگی جدی گرفتن دارد. امنیت وای‑فای فقط دربارهٔ چیزی که یک بار وارد میکنید نیست. بلکه دربارهٔ میانبرهایی است که روتر شما بهصورت پنهان هنوز اجازه میدهد.