سالهاست که بخشهای فناوری اطلاعات قانون تغییر رمز عبور هر ۹۰ روز را به ما زدهاند و بیشتر ما هرگز به آن سؤال نکردهایم. منطق این قانون زمانی منطقی به نظر میرسید که قدرت محاسباتی محدودتر بود و شکستن یک هش رمز عبور زمان قابلتوجهی میبرد. قانون این بود که بهطور منظم رمز عبور خود را تغییر دهید و ایمن بمانید. با این حال، کارشناسان امنیتی، از جمله NIST، دیگر به این توصیه تکیه نمیکنند و جایگزینهای مدرن مانند کلیدهای عبوری، رمزهای عبور را منسوخ میسازند.

برای سالها، بخشهای فناوری اطلاعات قانون تغییر رمز عبور هر ۹۰ روز را به ما یاد دادند و اکثر ما هرگز آن را زیر سؤال نگرفتیم. منطق آن زمانی منطقی به نظر میرسید که قدرت محاسباتی محدودتر بود و شکستن هش رمز عبور زمانبر بود. این قانون میگفت رمز عبور را بهطور منظم تغییر دهید و امن بمانید. اما متخصصان امنیت، از جمله NIST، از این توصیه عبور کردند و گزینههای مدرن مانند کلیدهای عبور در حال منسوخ کردن رمزهای عبور هستند.

اجبار به تغییر مکرر رمز عبور اغلب اثر برعکس دارد و افراد را به سمت رمزهای عبور ضعیفتر و الگوهای قابل پیشبینی سوق میدهد. مهاجمان مدرن بهصورت آهسته به هش رمز عبور شما نمیپردازند؛ بلکه از فیشینگ، پر کردن اعتبارها و مهندسی اجتماعی استفاده میکنند. اگر هنوز هر چند ماه یکبار رمز عبور را تغییر میدهید چون کسی به شما گفته، زمان آن رسیده که این عادت را بازنگری کنید.

ایمنتر کردن حسابهای شما کار دشواری نیست. فقط کمی برنامهریزی پیشاپیش نیاز دارد.

تغییر مکرر رمز عبور امنیت شما را تضعیف میکند

خستگی از رمز عبور افراد را به اتخاذ راهحلهای کوتاه و الگوهای پیشبینیپذیر سوق میدهد

نکته جالب این است که سیاستی که برای محافظت از شما طراحی شده بود اغلب عکس عمل را انجام میدهد. وقتی افراد مجبور میشوند رمزهای عبور را بهصورت مداوم تغییر دهند، راهحلهای کوتاه را اتخاذ میکنند. احتمالاً خودتان این کار را انجام دادهاید: Password1 به Password2 تبدیل میشود، سپس Password3. یا شاید «Summer2024!» به «Fall2024!» تبدیل شود. این الگوها قابل پیشبینیاند و اسکریپتهای حملهٔ جستجوی نیروخور مدرن برای تشخیص این تغییرات افزایشی دقیق برنامهریزی شدهاند.

خستگی از رمز عبور واقعیت دارد. مدیریت دوجینها رمزهای عبور چرخشی خستهکننده است، بنابراین افراد بهطور پیشفرض رمزهای عبور را در حسابهای مختلف بازاستفاده میکنند یا تنها تغییرات جزئی در آنها اعمال مینمایند. مطالعات این را تأیید میکنند — کاربران هنگام دانستن اینکه تغییر اجباری دیگری بهزودی خواهد آمد، رمزهای ضعیفتری ایجاد میکنند.

من این را بهطور مستقیم دیدهام. افراد رمزهای عبور را روی برچسبهای چسبدار مینویسند، در فایلهای متنی رمزنگارینشده ذخیره میکنند یا برای برآورده کردن الزامات پیچیدگی یک نقطهی تعجب اضافه میکنند. چرخش مداوم امنیت را بهبود نمیبخشد؛ فقط افراد را آموزش میدهد تا سیستم را دور بزنند. وقتی هدف تبدیل به «پاس کردن آزمون رمز عبور» میشود بهجای «ایمن ماندن»، چیزی اشتباه است.

NIST اکنون رویکرد متفاوتی را توصیه میکند

طول بر پیچیدگی پیروز میشود و چرخش منقضی شد

NIST، موسسه ملی استانداردها و فناوری، راهنماییهای خود را در Special Publication 800-63B بهروزرسانی کرد و توصیه واضح است. این سازمان توصیه میکند که تغییرهای اجباری دورهای رمز عبور متوقف شود. رمزهای عبور باید فقط زمانی که شواهد واقعی از نفوذ وجود دارد تغییر یابد، نه بر اساس برنامهای دلخواه. رمزهای عبور باید حداقل ۱۵ کاراکتر برای احراز هویت تکعاملی داشته باشند و ۸ کاراکتر ممکن است قابل قبول باشد اگر احراز هویت دو عاملی قوی استفاده شود.

دستورالعملهای بهروزشده همچنین تمرکز را از پیچیدگی به طول منتقل میکنند. یک عبارت عبور ۱۶ کاراکتری مانند «purple-mountain-coffee-rain» بسیار قویتر از «P@ssw0rd!» است و بهطور نامحدود آسانتر به یاد میماند. آن الزامات پیچیدگی — حروف بزرگ، حروف کوچک، اعداد و نمادها — اغلب به جایگزینیهای پیشبینیپذیر منجر میشوند که مهاجمان میتوانند استنتاج کنند.

NIST همچنین توصیه میکند که رمزهای عبور جدید را در مقابل پایگاههای دادهای از اعتبارهای درز شده شناختهشده بررسی کنید. اگر کسی سعی کند «123456» یا «password123» را بهعنوان رمز عبور خود تنظیم کند، سیستم باید بلافاصله آن را رد کند. این رویکرد به نقاط ضعف واقعی میپردازد بدون اینکه با ایجاد نارضایتی کاربر، نقاط ضعف جدیدی ایجاد کند. تأکید بر این است که رمزهای عبور را از ابتدا قوی کنید، سپس مگر اینکه مشکلی پیش آید، آنها را دستنخورده بگذارید.

زمانی که واقعاً باید رمز عبور خود را تغییر دهید

دلایل مشروعی وجود دارد، اما هیچیک از آنها به تقویم مربوط نمیشوند

این به این معنی نیست که هرگز نباید رمز عبور را تغییر داد. دلایل مشروعی برای بهروزرسانی اعتبارها وجود دارد، اما آنها به تقویم وابسته نیستند.

پس از یک نفوذ داده تأیید شده، بلافاصله رمز عبور خود را تغییر دهید. سایتهایی مانند «Have I Been Pwned» به شما امکان میدهند بررسی کنید آیا دادههای شما در نشتهای شناختهشده ظاهر شدهاند. اگر سرویسی که استفاده میکنید دچار نفوذ شد، منتظر نمانید تا آنها یک بازنشانی را اجبار کنند — خودتان این کار را انجام دهید.

هشدارهای ورود ناخواسته از مکانهای ناشناخته، ایمیلهای بازنشانی رمز عبوری که درخواست نکردهاید، یا تنظیمات حساب که بهطور خودکار تغییر کردهاند، همه علائم هشدار هستند. این موارد مستلزم تغییر فوری رمز عبور و همچنین بازبینی هر حساب دیگری که از اعتبارهای مشابه استفاده میکند.

همچنین باید رمزهایی که با شخصی که دیگر نیازی به دسترسی ندارد به اشتراک گذاشتهاید، بهروزرسانی کنید. و اگر هنوز از یک رمز عبور ضعیف که سالها پیش قبل از اینکه بهتر بدانید ایجاد کردهاید استفاده میکنید، الآن زمان اصلاح آن است.

امنیت مدرن بیش از رمزهای عبور نیاز دارد

۲FA، مدیران رمز عبور و کلیدهای عبور کاری انجام میدهند که چرخش هرگز نمیتوانست

حتی یک رمز عبور قوی دیگر بهتنهایی کافی نیست. احراز هویت دو عاملی یک لایهٔ دوم اضافه میکند که اعتبارهای سرقتشده را بسیار کمتر مفید میسازد. اگر کسی رمز عبور شما را به دست آورد، هنوز بدون آن عامل دوم نمیتواند به حساب شما دسترسی پیدا کند — چه کدی از برنامهٔ احراز هویت باشد یا کلید امنیتی سختافزاری.

گزارش MUO: اشتراک کنید و هیچگاه مهمترین مطالب را از دست ندهید

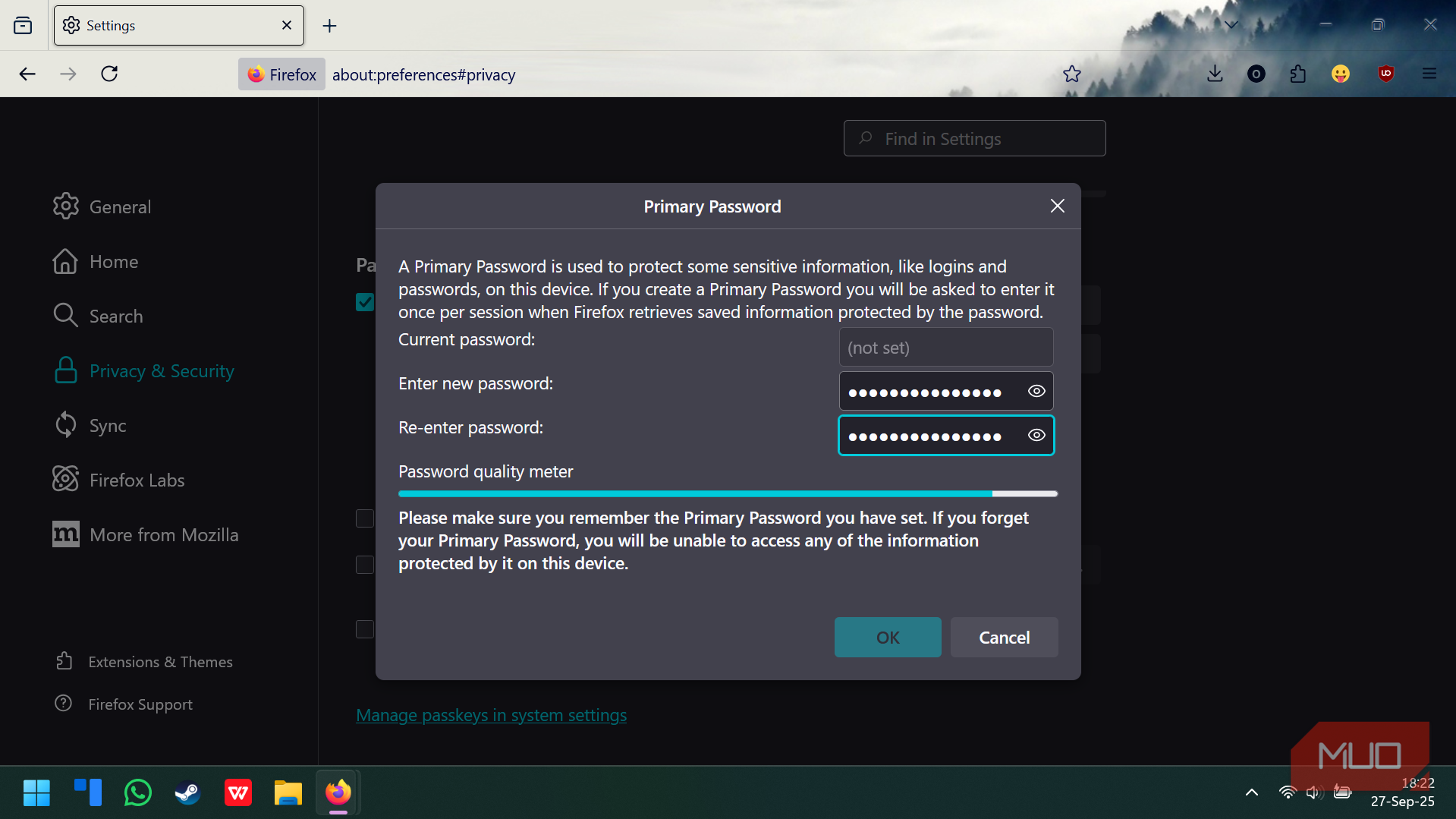

مدیران رمز عبور مشکل حافظه را حل میکنند و برای هر حساب رمزهای عبور طولانی و تصادفی تولید مینمایند و بهصورت امن ذخیره میکنند. شما یک رمز عبور اصلی قوی را بهخاطر میسپارید؛ مدیر بقیه را مدیریت میکند. بیشتر آنها هنگام ورود یک رمز عبور ذخیرهشده بهپایگاه دادهٔ نفوذ شده، هشدار میدهند.

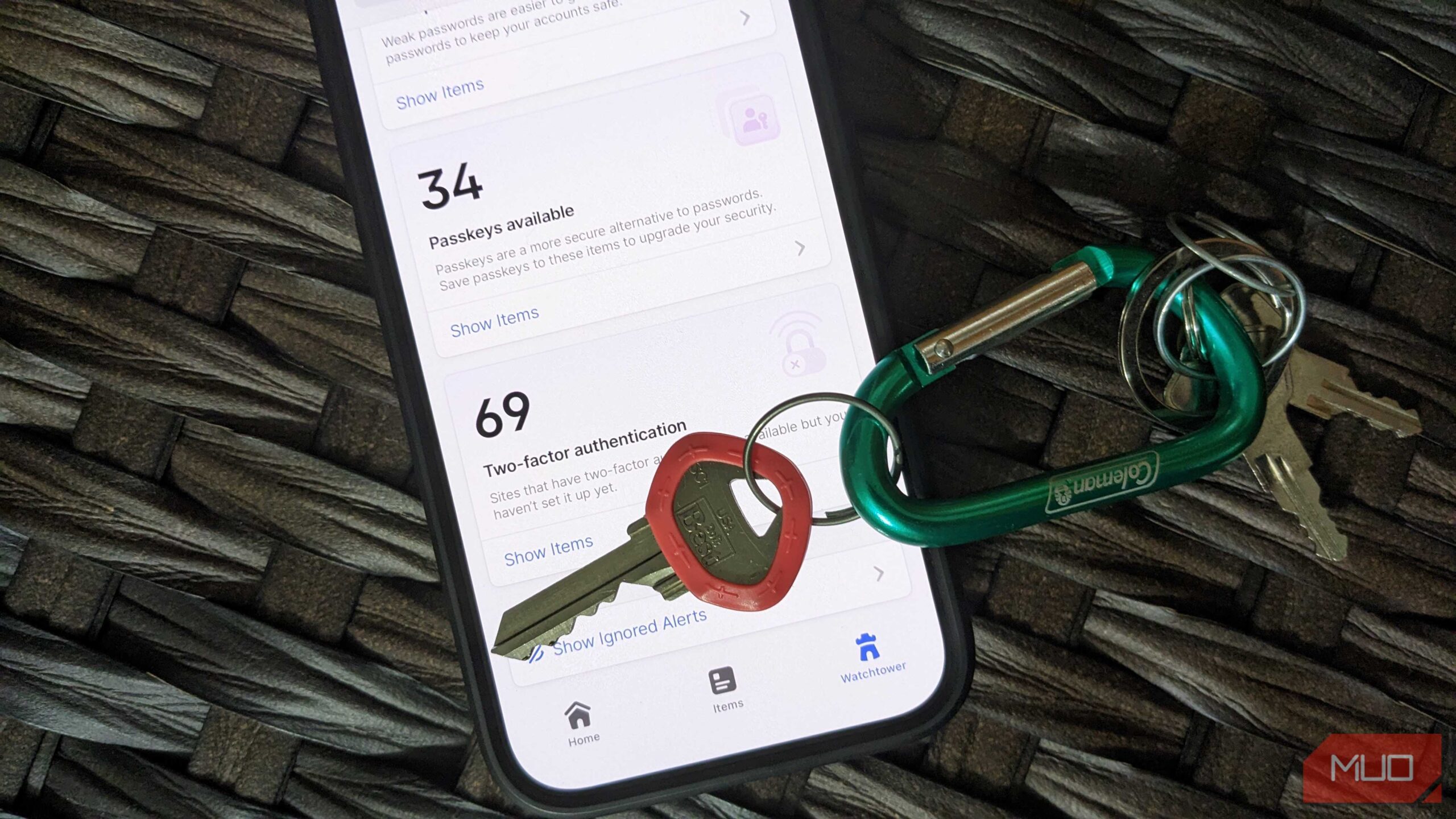

کلیدهای عبور نیز شایستگی توجه دارند. آنها رمزهای عبور سنتی را با کلیدهای رمزی که بر روی دستگاه شما ذخیره میشوند جایگزین میکنند و از طریق بیومتریک یا PIN تأیید میشوند. گوگل، اپل و مایکروسافت همگی از آنها پشتیبانی میکنند. چون رمز عبوری برای سرقت وجود ندارد، حملات فیشینگ بیفایده میشوند.

هدف این نیست که رمزهای عبور را بهصورت بیپایان چرخش دهید، بلکه این است که رمزها را از ابتدا سختتر برای بهدستآوردن کنید. ۲FA را در هر جایی که موجود است فعال کنید، از یک مدیر رمز عبور استفاده کنید و در صورت امکان کلیدهای عبور را در نظر بگیرید.

انرژی شما بهتر است در جای دیگری صرف شود

چرخش را متوقف کنید، ایمنسازی را شروع کنید

قانون ۹۰ روزی باید در گذشته بماند. بهجای زمانبندی تغییر رمز عبور بعدی، انرژی خود را برای بررسی استفادهٔ مجدد رمزهای فعلی و فعالسازی ۲FA در حسابهایی که هنوز ندارند صرف کنید. همچنین بررسی کنید آیا اعتبارهای شما پیش از این نشت کردهاند یا نه. امنیت دربارهٔ پیروی از آیینها نیست — بلکه دربارهٔ رسیدگی به خطرات واقعی است. یک مدیر رمز عبور کمتر از بهخاطر سپردن پنجمین تغییر سال جاری تلاش میطلبد و کلیدهای عبور ممکن است مشکل را در چند سال آینده رفع کنند.