میانبرها (فایلهای LNK) در ویندوز با پیکانهای خمیده نشان داده میشوند. ما اغلب آنها را بهعنوان نویز پسزمینه میپنداریم و بهجز باز کردن برنامهها، به آنچه واقعاً انجام میدهند توجه نمیکنیم. در واقع، اختلاف بزرگی بین آنچه فکر میکنید میانبرها انجام میدهند و قابلیتهای واقعی آنها در پشت صحنه وجود دارد.

میانبرها (فایلهای LNK) در ویندوز با پیکانهای منحنی نشان داده میشوند. ما اغلب آنها را به عنوان نویز پسزمینه در نظر میگیریم و به این نکته که دقیقاً چه کاری انجام میدهند جز باز کردن برنامهها فکر نمیکنیم. در واقع، فاصلهٔ عظیمی بین آنچه فکر میکنید میانبرها انجام میدهند و تواناییهایشان در پشت صحنه وجود دارد.

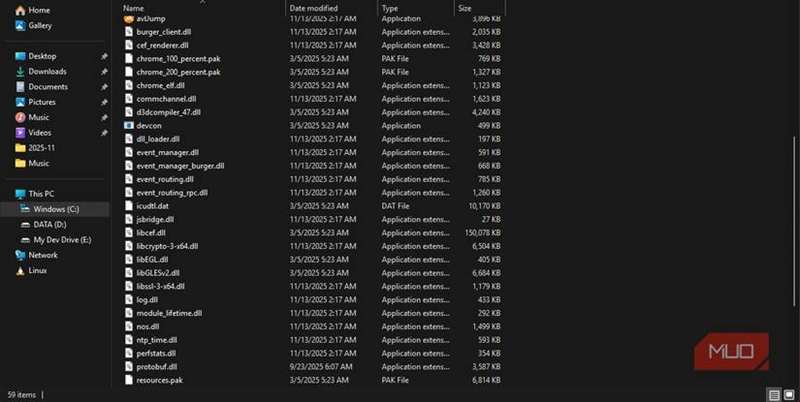

آنها میتوانند بسیار قدرتمند باشند. میانبرها میتوانند دستورات را اجرا کنند، DLLهای خارجی را بارگذاری کنند، و اسکریپتهای مخفی را اجرا کنند — همه اینها بدون اینکه کاربر متوجه شود. این انعطافپذیری همان چیزی است که باعث میشود آنها یک ابزار مفید اما خطرناک برای برخی از حملات مداوم و آسان بر روی ویندوز باشد.

چرا فایلهای LNK بیش از صرفاً میانبر هستند

چگونه یک “میانبر” میتواند دستورات مخفی را فعال کند

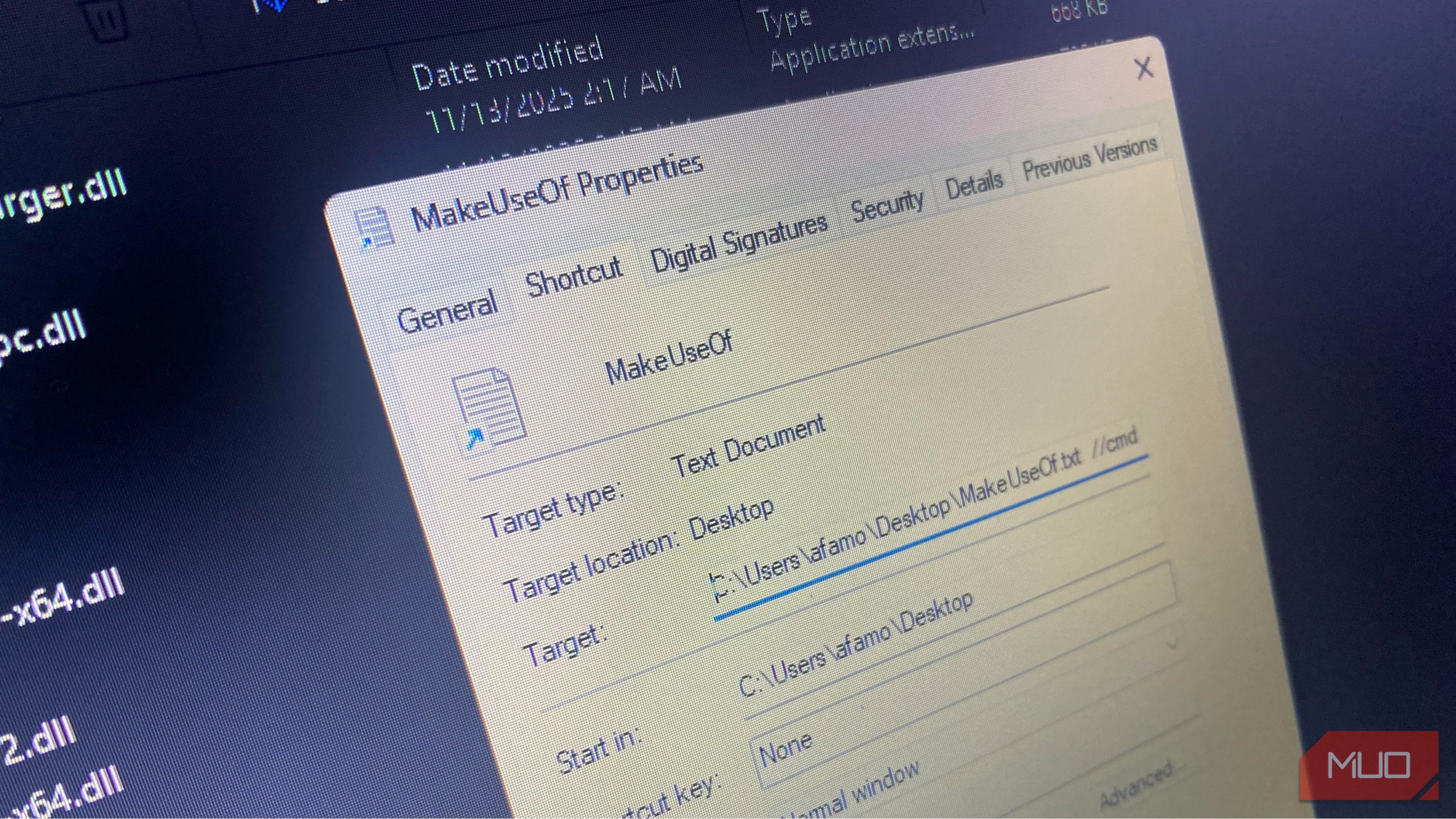

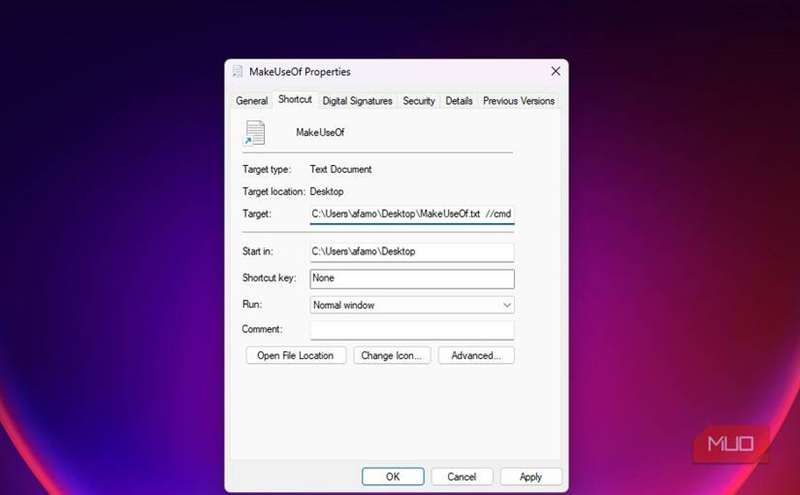

اگرچه یک فایل LNK معمولاً مسیر یک برنامه را شامل میشود، میتواند همچنین آرگومانهای خط فرمان را در‑درونی کند، برنامههای قابل اجرا را مشخص کند، و ابزارهای سیستمی مانند PowerShell یا cmd.exe را فراخوانی کند.

حجماهان میتوانند آیکونهای آشنا را انتخاب کنند، به آنها نامهایی مانند «Report.pdf.lnk» بدهند، و در برخی موارد، بخشهای مضر را از نمایش در ویژگیهای فایل با اضافه کردن فاصلههای سفید به رشتههای دستور جلوگیری کنند. این به این معنی است که حتی وقتی با یک حملهٔ مخفی مواجه میشوید، ممکن است فکر کنید که فقط یک سند بیخطر را باز میکنید.

پنجرهٔ ویژگیهای فایل همواره دستورات کامل را نشان نمیدهد. فقط بخشی از مسیر هدف را نمایش میدهد — معمولاً تا ۲۵۵ کاراکتر — حتی اگر یک فایل LNK بتواند مقدار بسیار بیشتری (تا ۴۰۹۶ کاراکتر) را نگه دارد. این امر شناسایی آرگومانهای مخرب را برای افراد عادی دشوارتر میکند. این توانایی برای پنهان کردن اجرا، دلیل این است که فایلهای LNK یک بردار شگفتانگیز قدرتمند برای مهاجمان هستند.

چرا این آسیبپذیری توجه جدی را جلب کرده است

مقیاس و دامنهٔ واقعی جهان

CVE-2025-9491 یک آسیبپذیری است که در فایلهای LNK یافت شده و به مهاجمان امکان میدهد دستورات را در فایل میانبر مخفی کنند. این تکنیک از سال ۲۰۱۷ توسط چندین گروه تهدید پیشرفته و مداوم (APT) مورد بهرهبرداری قرار گرفته است. CIRT.GY گزارش میدهد حدود ۱۰۰۰ فایل LNK مخرب ساخته شده برای سوءاستفاده از این آسیبپذیری وجود دارد.

این بیش از یک هک تخصصی یا مشکل نظری است. همانطور که Cyber Insider گزارش میکند، این ابزار تبدیل به یک ابزار واقعی، دولتیپشتیبان شده شده است که گروههایی از ایران، روسیه، کرهٔ شمالی و چین برای سرقت داده و جاسوسی از آن بهره میبرند. حتی با اینکه این آسیبپذیری سالها فعال بوده است، مایکروسافت هنوز آن را برطرف نکرده است.

چگونه مهاجمان از سوءاستفادههای LNK در جاسوسی سایبری مدرن استفاده میکنند

از فیشینگ هدفمند تا اجرای صفر کلیک

یک سوءاستفادهٔ قابل توجه LNK که توسط Cyber Press گزارش شده بود، توسط گروه XDSpy انجام شد. آنها حملات فیشینگ بزرگمقیاس با فایلهای LNK علیه نهادهای دولتی در اروپای شرقی انجام دادند. آنها دستورات PowerShell را با فاصلههای سفید پر کردند؛ این دستورات به محض فعال شدن میانبر اجرا میشدند.

این سوءاستفادهها جدی بودند زیرا فایل LNK تنها یک فایل را اجرا نکرد، بلکه یک اجرایی قانونی امضاشده توسط مایکروسافت را فعال کرد. در نتیجه، اجرایی قانونی یک DLL مخرب را سایدلود کرد که بارگذاری XDigo را نصب کرد؛ این بارگذاری اسکرینشات گرفت، کلیدهای زدهشده را ضبط کرد و دادهها را سرقت کرد.

همچنین عامل تهدید UNC6384 وجود دارد که طبق گزارش Cybersecurity News هدفگیری دیپلماتهای اروپایی را دارد. این حمله نیز دستورات PowerShell را با فاصلههای سفید پر میکند، آنها را از شناسایی مخفی میسازد و تروجان دسترسی از راه دور PlugX را تحویل میدهد.

تمام این حملات نشان میدهند که سوءاستفاده از LNK یک روش بالغ و بهطور گسترده ای سوءاستفادهشده برای تحویل نرمافزارهای مخفی با دسترسی مداوم است.

چرا مایکروسافت هنوز مشکل را بهطور کامل برطرف نکرده است

پچها علائم را برطرف میکنند، اما طراحی همچنان خطرناک باقی میماند

در حالی که این آسیبپذیری LNK به نظر میرسد تهدید جدی باشد، مایکروسافت هنوز آن را بهطور کامل برطرف نکرده است. در واقع، بر اساس گزارش Help Net Security، مایکروسافت تصمیم گرفته است که این آسیبپذیری «معیار سرویسدهی را برآورده نکرده است».

با این حال، مهم است که توجه داشته باشید که میانبرها بخش جدایی ناپذیر سیستمعامل هستند و بهعمق در ویندوز تعبیه شدهاند. نحوهٔ اجرای برنامهها با آرگومانها بخشی طبیعی از رفتار سیستمعامل است و پچ کردن این فرآیند بدون خراب کردن عملکرد بسیار دشوار خواهد بود.

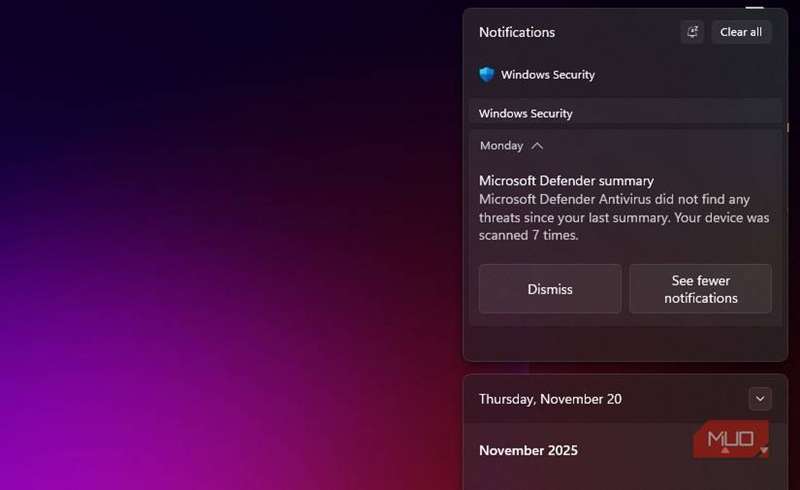

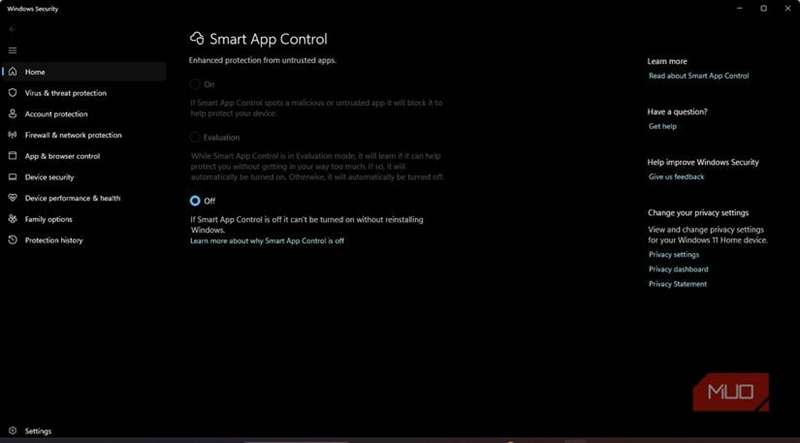

مایکروسافت به جای تغییر کامل کد، به کشف تهدیدها تکیه دارد. بر اساس گزارش Forbes، موضع مایکروسافت این است که Microsoft Defender میتواند این میانبرهای مخرب را علامتگذاری کند و Smart App Control میتواند آنها را مسدود کند. اما باید به اطمینان داشته باشید که کشف ۱۰۰٪ قابل اطمینان است، و این رویکرد نیز وابستگی بالایی به رفتار کاربر دارد.

آنچه ثابت میماند این است که این آسیبپذیری یک باگ ساده نیست که بتوان به سادگی آن را پچ کرد، بلکه یک خطر است که بخشی از طراحی سیستمعامل است و تا زمانی که فایلهای LNK میتوانند دستورات مخفی داشته باشند، از بین نخواهد رفت.

چه کاری میتوانید الان انجام دهید تا از خود محافظت کنید

گامهای عملی برای کاربران و سازمانها

اگر مایکروسافت این نقص را بهطور کامل رفع نکند، باید تا حد امکان خودتان اقدامات حفاظتی انجام دهید. ترکیبی از هوشیاری و پیکربندی بهترین راه شماست. باید نسبت به فایلهای LNK محتاط باشید، بهویژه زمانی که منبع آنها غیرقابل اعتماد باشد یا وقتی که بهصورت پیوستهای ZIP یا از طریق لینکها/پیوستهای ایمیل میآیند. «لینکها یا فایلها را باز نکنید اگر آنها را انتظار ندارید» — این همان امنیت ایمیل ۱۰۱ است.

یک اقدام دوم محدود کردن زمان اجرای فایلهای LNK روی دستگاه شماست. در محیطهای سازمانی، تیمهای امنیتی ممکن است AppLocker، Group Policy یا ابزارهای پیشرفتهٔ نقطهٔ انتهایی را پیکربندی کنند تا مانع اجرای میانبرها برای راهاندازی PowerShell یا برنامههای مشابه شوند. با این حال، افراد باید به آنتیویروس بهروز متکی باشند. Windows Security از این تهدید آگاه است و باید کافی باشد.

اما شما باید گامی اضافی بردارید و ویژگیهای فایل را با دقت بیشتری بررسی کنید. فیلد target را فراتر از بخش قابل مشاهدهٔ آن بررسی کنید (به دنبال فاصلههای انتهایی یا آرگومانهای اضافی بگردید). سیستمعامل خود را بهروز کنید، اما فرض نکنید که بهروزرسانی بهصورت خودکار این تهدید را رفع میکند.

لایههای امنیتی اضافه شده برای هیچ چیز.

تهدیدی که نسبت به ظاهر آن راحتتر میتوان فریب داد

این هدف ایجاد ترس نیست. نکتهٔ اصلی شفافیت است. مهاجمان تنها به دلیل اینکه اکثر افراد به این فایلها پرسش نمیپرسند، از فایلهای LNK بهخوبی استفاده میکنند. تنها درک این که میانبرها چه مواردی میتوانند حمل کنند، شما را ترغیب میکند تا رفتار متفاوتی با آنها داشته باشید و یک گام جلوتر باشید.

اگرچه مایکروسافت این خطر را بهطور کامل از میان نمیبرد، فقط کافی است نسبت به فایلهای عجیب کنجکاوتر باشید و کمتر به آنها اعتماد کنید تا ایمن بمانید.