تأیید هویت صوتی به نظر میرسید راحت باشد—تا وقتی هوش مصنوعی آن را به فاجعهای امنیتی تبدیل کرد. روشی که پیش از این هم نقصدار بود، اکنون بهطوری خطرناک ناقابل اعتماد شده و اکثر افراد متوجه نمیشوند که چقدر در معرض خطر قرار گرفتهاند.

احراز هویت صوتی بهنظر راحت میآمد—تا زمانی که هوش مصنوعی آن را به فاجعهای امنیتی تبدیل کرد. روشی که قبلاً نقصهای امنیتی داشت، بهطرز خطرناکی نامطمئن شد و اکثر مردم متوجه نیستند که چقدر آسیبپذیر شدهاند.

صدایمان بهآنگونه که فکر میکنیم منحصر بهفرد نیست

بله، صدای ما بهمانند اثر انگشت بهقدری متمایز نیست. سیستمهای تشخیص صدا در حقیقت امضای صوتی منحصر بهفرد شما را شناسایی نمیکنند—بلکه الگوهایی در فرکانس، پچ و ریتم گفتار را مقایسه مینمایند. این الگوها به طور مداوم بر پایهٔ دهها متغیر تغییر میکنند.

اگر سرما خوردید، احراز هویت صوتی شما ممکن است شکست بخورد. حتی چیزی ساده مانند صحبت کردن سریعتر از حالت عادی نیز میتواند گاهی الگوریتم را به اشتباه بیندازد.

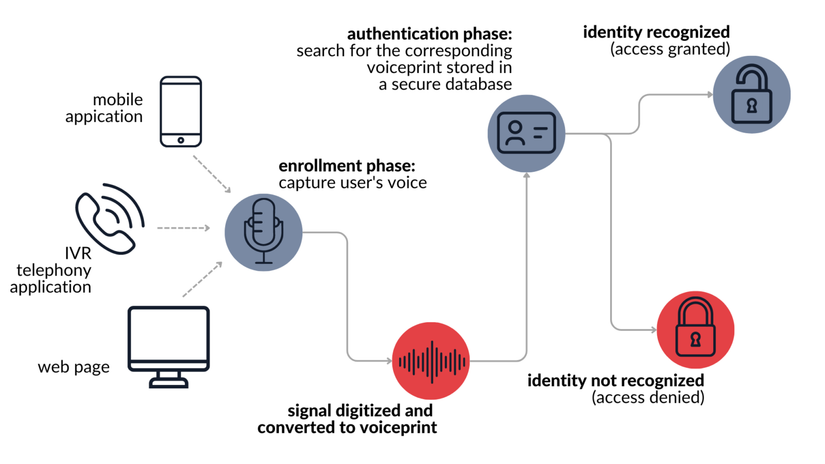

علاوه بر این، نویز پسزمینه همه چیز را بدتر میکند. صداهای ترافیک یا حتی کیفیت ضعیف صدا در تلفن میتواند نمونهٔ صوتی را خراب کند. فناوری در مواجهه با این شرایط واقعی که روزانه با آن مواجه میشویم، مشکلی دارد. نمودار زیر فرآیند احراز هویت صوتی را نشان میدهد.

از همه مهمتر، سیستمهای صوتی میتوانند نتایج مثبت و منفی کذب تولید کنند. به همین دلیل ممکن است از حساب خود قفل شوید، در حالی که شخصی با الگوی صوتی مشابه بتواند وارد شود. برخی سیستمها حتی ضبطهای صوتی شما که از طریق بلندگوها پخش میشوند را میپذیرند.

مسائل دقت زمانی که بهراحتی میتوانید صدای هوش مصنوعی را شناسایی کنید و از فریبخوردن جلوگیری کنید، حتی نگرانکنندهتر میشود. با این حال، سیستمهای احراز هویت صوتی نمیتوانند این تمایز را بهطور قابل اعتماد انجام دهند.

صدای ما همچنین با سن، بیماری و احساسات تغییر میکند. بنابراین، تکیه بر چنین عنصری که متغیر است برای امنیت، بهطور اساسی ناقص است.

کلونینگ صوتی هوش مصنوعی، احراز هویت صوتی را به کابوسی امنیتی تبدیل کرده است

در حالی که بهصورت صحبت با فدرال رزرو، سام آلتمان بر ضرورت توقف استفاده از احراز هویت صوتی تأکید کرد و نشان داد چگونه خلافکاران میتوانند از صداهای تولید شده توسط هوش مصنوعی برای عبور از سیستمهای احراز هویتی که بانکها و مؤسسات مالی هنوز به آنها تکیه دارند، استفاده کنند. مدیرعامل OpenAI دقیقاً میداند این فناوری چقدر خطرناک شده است.

ابزارهای کلونینگ صوتی هوش مصنوعی میتوانند صدای هر کسی را تنها با چند ثانیه صوتی تکثیر کنند. شما میتوانید بهطور واقعی یک صدای هوش مصنوعی که شبیه شماست با ElevenLabs با استفاده از یک ضبط صوتی واحد ایجاد کنید. این برای سیستمهای امنیتی مبتنی بر صدا وحشتبار است.

بدترین بخش این است که کیفیت صدا نیازی به کامل بودن ندارد. سیستمهای احراز هویت صوتی برای تحمل، بهگونهای طراحی شدهاند که کیفیت خطوط تلفنی و نویز پسزمینه را در نظر بگیرند. همین تحمل باعث میشود آنها در برابر صداهای تولید شده توسط هوش مصنوعی که ممکن است برای گوش انسان کمی متفاوت بهنظر برسند، آسیبپذیر شوند.

همچنین، کلاهبرداری خانوادههای کلون صوتی هوش مصنوعی نشان میدهد که جنایتکاران در حال بهرهبرداری از این فناوری هستند. آنها فقط بانکها را هدف نمیگیرند—بلکه به افراد و خانوادههایشان نیز حمله میکنند.

هوش مصنوعی مدرن کلونینگ صوتی میتواند الگوهای گفتار، لهجهها و حتی تنوعات احساسی را ضبط کند. احراز هویت صوتی از پیش مشکلی داشت. هوش مصنوعی آن را بهطور کامل غیرقابلاعتماد کرده است.

جایگزینهای بهتر احراز هویت که باید بهجای آنها استفاده کنید

گزینههای امنتری نسبت به احراز هویت صوتی وجود دارد. تأیید هویت دو عاملی (2FA) با برنامههای تأییدکننده گزینهٔ اصلی من است. برنامههایی مانند Google Authenticator کدهای مبتنی بر زمان تولید میکنند که هر ۳۰ ثانیه تغییر مییابند.

با این حال، باید بهکارگیری یک جایگزین امنتر برای Google Authenticator را در نظر بگیرید، چرا که هنوز بهطور انتها‑به‑انتها رمزنگاری نشده است. میتوانید از Proton Authenticator یا Bitwarden استفاده کنید. هر دو رایگان و امنتر هستند. بنابراین، حتی اگر کسی رمز عبور شما را بدزدد، بدون کد چرخشی نمیتواند به حساب شما دسترسی پیدا کند.

بهطور مشابه، احراز هویت بیومتریک کامل نیست، اما اثر انگشتها بهمراتب امنتر از صدا هستند. علاوه بر این، استفاده از کلیدهای امنیتی سختافزاری برای حسابهای با ارزش بالا مانند بانکداری، پرتفوی سرمایهگذاری و سیستمهای کاری را بهعنوان یک اقدام امنیتی اضافه درنظر بگیرید. این دستگاههای فیزیکی به کامپیوتر شما وصل میشوند یا از طریق بلوتوث متصل میشوند. بهدلیل اینکه احراز هویت در خود دستگاه انجام میشود، تقریباً غیرممکن است بهصورت راه دور هک شوند.

رمزهای عبور قوی و یکتا همچنان اساسی هستند. من از یک مدیر رمز عبور مانند Proton Pass برای تولید و ذخیرهٔ رمزهای پیچیده برای هر حساب استفاده میکنم. این کار از حملات پر کردن اعتبار جلوگیری میکند که هکرها برای نفوذ به حسابهای بانکی بهکار میبرند.

احراز هویت صوتی ممکن است در موقعیتهای کمپیچیدگی کار کند

من نمیگویم احراز هویت صوتی کاملاً بیارزش است، اما اصلاً در محیطهای امنیتی بالا جایگاهی ندارد.

دستگاههای هوشمند منزل احتمالاً مشکلی ندارند. اگر کسی احراز هویت صوتی شما را دور بزند تا چراغهای اتاق نشیمن را روشن کند، این کار آزاردهنده است اما فاجعهای نیست. عامل راحتی برای کنترل موسیقی، تنظیم زمانسنجها یا بررسی آب و هوا منطقی است.

برخی از سیستمهای خدمات مشتری از احراز هویت صوتی برای اطلاعات پایهٔ حساب استفاده میکنند، اما این مورد مطلوب نیست. بهطور مشابه، بررسی موجودی حساب یا تراکنشهای اخیر نیز خطراتی به همراه دارد.

کلید مسئله درک میزان خطر است. احراز هویت صوتی بهعنوان یک ویژگی راحتی کار میکند، نه بهعنوان یک اقدام امنیتی. حتی در این سناریوهای کمریسک، من در صورت امکان روشهای جایگزین را ترجیح میدهم. فناوری بهقدر کافی قابل اعتماد نیست تا بههر چیز مهمی اعتماد شود و هوش مصنوعی خطرات امنیتی را بهصورت نمایی تشدید کرده است.

احراز هویت صوتی لحظهٔ خود را داشت، اما آن لحظه به پایان رسیده است. هوش مصنوعی آن را سریعتر از انتظار نابود کرد. در حالی که برخی هنوز به روشهای منسوخ چسبیدهاند، باید به سمت احراز هویت مؤثر پیش بروید. کلید این است که این روشها را لایهبندی کنید. هیچ عامل احراز هویت واحدی نمیتواند کاملاً ایمن باشد، اما ترکیب آنها موانع امنیتی مورد نیاز را ایجاد میکند.