فیلترهای هرزنامه ایمیل، صندوق ورودی شما را از تقلبها، بدافزارها و سایر مخربها پاک نگه میدارند— اما تقلبکنندگان همیشه سازگار میشوند. یک تکنیک جدید تقلبی ایمیلی به نام «نمکدار کردن ایمیل» به مهاجمان کمک میکند تا حفاظت ایمیل شما را دور بزنند، اما چند راه برای ایمن نگه داشتن صندوق ورودی شما وجود دارد.

پیوندهای پرش

فیلترهای هرزنامه ایمیل، صندوق ورودی شما را از کلاهبرداریها، بدافزارها و سایر موارد ناخوشایند پاک نگه میدارند — اما تقلبکنندگان همیشه سازگار میشوند. تکنیک جدیدی به نام نمکگذاری ایمیل به مهاجمان کمک میکند تا از حفاظت ایمیل شما عبور کنند، اما چند راه وجود دارد تا صندوق ورودی خود را ایمن نگه دارید.

چگونگی کارکرد نمکگذاری ایمیل

نمکگذاری ایمیل یک تاکتیک ناخوشایند است که در آن تقلبکنندگان محتویات یک ایمیل را (معمولاً با تغییر کد HTML زیرین) دستکاری میکنند تا فیلترهای هرزنامه را فریب دهند. مرورگر شما کد HTML را به آنچه روی صفحه میبینید ترجمه میکند و با استفاده از ترفندهای مختلف، یک تقلبکننده میتواند زبالهای به کد اضافه کند، فیلتر را دور بزند در حالی که متن معمولی بر روی صفحه نمایش داده میشود.

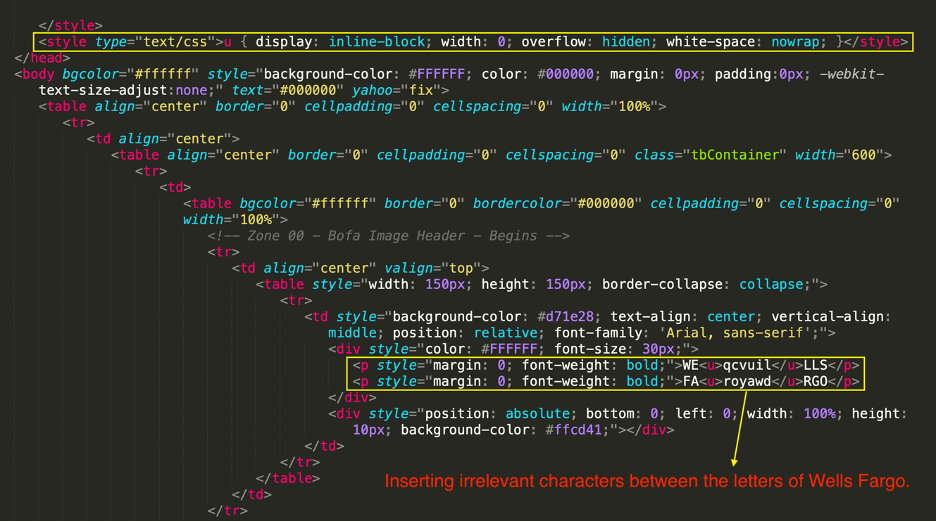

به عنوان مثال، میتوان کاراکترهای فضای صفر عرض و عدم اتصال صفر عرض را به کد HTML افزود. به زبان ساده، ایمیلی نمایش میدهد کلمهای که اغلب فیلترهای هرزنامه را فعال میکند در حالی که کد زیرین پر از کاراکترهای پرکننده است.

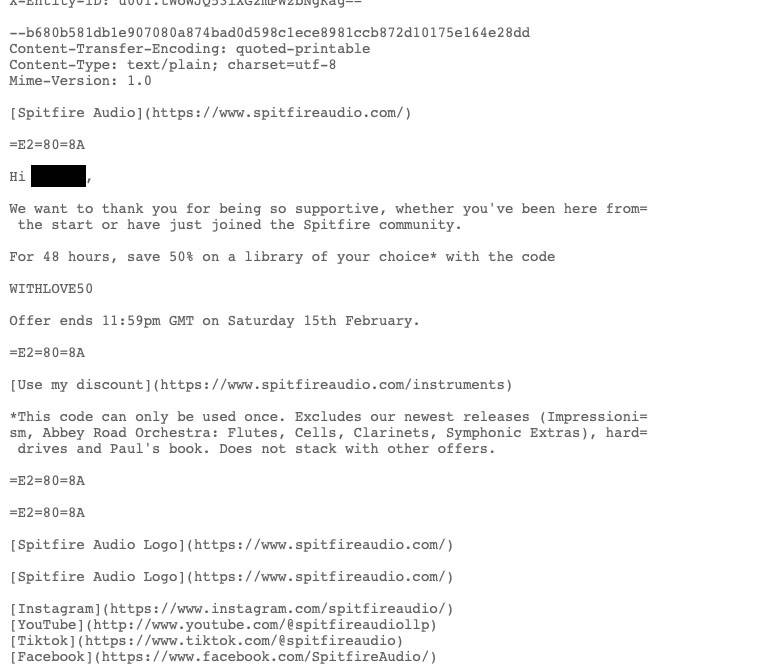

یک مثال خوب کلمه «WELLS FARGO» است. با نمکگذاری ایمیل، عبارت صحیح نمایش داده میشود، اما با نگاه دقیق به HTML، رشتهٔ واقعی کاراکترها چیزی شبیه «WEqcvuilLLS FAroyawdRGO» خواهد بود.

![]()

یک ترفند مخفی به ایمیلهای مخرب اجازه میدهد تا فیلتر هرزنامه شما را دور بزنند.

این تنها راه انجام این کار نیست. یک تکنیک بسیار سادهتر، مانند حملات هموفیلوگ، میتواند به همان اندازه مخرب باشد. این روش شامل جایگزین کردن برخی کاراکترها با کاراکترهای مشابه ولی کدگذاری متفاوت است. یک مثال خوب جایگزینی «o» معمولی با یکی از الفبای سیریلیک است چون آنها تقریباً یکسان به نظر میرسند اما یونیکد متفاوتی دارند.

نه تنها ممکن است این کار فیلترهای هرزنامه را فریب دهد، بلکه برای شما نیز به اندازهٔ کافی قانعکننده است که گمان کنید فرستنده معتبر است.

یک تصویر به اندازهٔ هزار کلمه ارزش دارد، به همین دلیل مجبور شدم چند هموفیلوگ بسازم. ساده شروع میکنم:

- بانک آمریکا

- بانک of آمریکا

من به سادگی «o» را با یک کاراکتر مشابه جایگزین کردم، و اگرچه واضح به نظر میرسد، گفتم که ساده میکنم. حالا یک مورد پیچیدهتر را امتحان میکنیم:

- بانک آمریکا

- بانک оf آمریکا

تقریباً غیرقابل تمایز و به راحتی میتوان با تعویض الفبای سیریلیک این ترفند را انجام داد (مثال دوم «نمکگذاری» شده است).

راه دیگری که تقلبکنندگان میتوانند فیلترهای شما را دور بزنند، استفاده از تصاویر به جای متن است. این روش برای اکثر افراد واضح است چون هیچ سرویس معتبری متن را با تصویر جایگزین نمیکند، بهویژه وقتی در حال هشدار دادن به شما دربارهٔ یک نفوذ داده یا فیشینگ هستند.

چگونه یک حمله نمکگذاری ایمیل را شناسایی کنیم

پاسخ کوتاه: نه.

اگرچه افراد مشکوک الآن از هوش مصنوعی برای ساخت ایمیلهای فیشینگ مؤثرتر استفاده میکنند، این کلاهبرداری همچنان به راحتی قابل شناسایی است اگر با نشانههای اصلیش آشنا باشید. فیلتر هرزنامهٔ خود را فقط بهعنوان اولین خط دفاع در برابر فیشینگ در نظر بگیرید، بنابراین اگر ایمیلی تقلبی بهگونهای عبور کند، پایان جهان نیست.

کلاهبردارها از هوش مصنوعی برای ساخت حملات قانعکنندهتر استفاده میکنند، اما هنوز نشانههای واضحی وجود دارد.

برای تشخیص سریع وضعیت مشکوک ایمیل، نگاهی دقیق به کل پیام بیندازید.

اکثریت فیشینگها بهمحض اینکه بپرسید چرا یک کسبوکار معتبر میخواهد شما فوراً اقدام کنید، از طریق ارجاع به سایت جدید یا دانلود فوری پیوست، از بین میروند. کلاهبردارها از ترفندهای تدارک مهندسی اجتماعی برای شما فشار میآورند تا سریع عمل کنید، اما اگر یک لحظه دست بکشید، احتمالاً میتوانید فریب را بکشید.

حتی اگر ایمیل واقعی به نظر برسد، جزئیات شخصیای که شرکت باید داشته باشد کم خواهد بود. بهعنوان مثال، ممکن است شما را «مشتری گرامی» صدا کنند.

اگرچه هموفیلوگها میتوانند تشخیص را دشوارتر کنند، آدرس ایمیلی که کلاهبردارها استفاده میکنند ممکن است اشتباه باشد. ممکن است دامنهای متفاوت از نسخهٔ رسمی آن یا حتی یک حساب Gmail عادی که هیچ کسبوکار معتبر استفاده نمیکند، ببینید.

اما اگر این نشانهها را در ایمیلی که دریافت کردهاید تشخیص ندهید—آیا هنوز باید دستورالعملهای آن را دنبال کنید؟

نمایش منبع بهترین دوست شماست

برای بررسی اینکه آیا ایمیل نمکگذاری شده است یا نه، باید نگاهی به کد HTML از طریق نمایش منبع بیندازید. اکثر کلاینتهای ایمیل این گزینه را دارند، اما من در اینجا از Gmail استفاده میکنم.

روی سه نقطهٔ بالا‑راست ایمیل کلیک کنید و «نمایش منبع» را در منوی کشویی انتخاب کنید. میتوانید کارکرد داخلی ایمیل را ببینید.

مشخص است که بدنهٔ پیام کاملاً دستنخورده و دقیقاً همانطور که در بخش جلویی ایمیل نمایش داده میشود، است: بدون کاراکترهای تصادفی که کلمات را شکستهاند، بدون کد مخفی.

به یاد مثال «Wells Fargo» که پیشتر گفتیم بیایید. کد HTML تصویری واضح ارائه میدهد. در اینجا کاراکترهای بیربطی بین کلمات «Wells» و «Fargo» وارد شدهاند.

متأسفانه یافتن یک ایمیل نمکگذاری شده تقریباً غیرممکن بود، اما این مثال تقریباً همان چیزی است که در نمایش منبع وقتی کد ایمیل دستکاری شده باشد میبینید.

حملات هموفیلوگ چیست؟

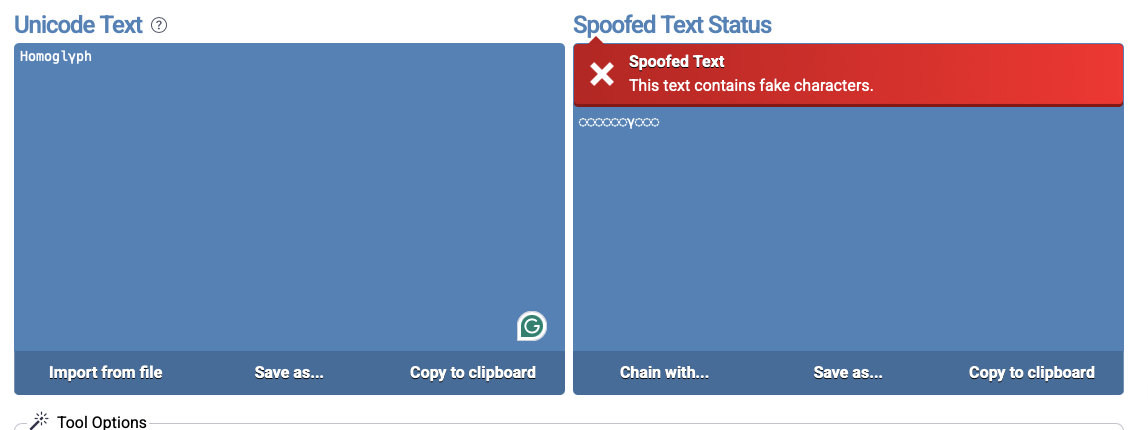

حملات نمکگذاری ایمیل مشابه حملات هموفیلوگ هستند. اگر ایمیل بهنظر معتبر بیاید اما هنوز احساس عجیبی داشته باشید، هوشمندانه است که عینک بررسیگری خود را بزنید و به دنبال کاراکترهای مشکوک بگردید.

به دقت نگاه کنید، بهسرعت میتوانید تشخیص دهید کدام کاراکتر اشتباه است:

- Homoglγph

اگر «γ» را حدس زدید، درست است. این کاراکتر مانند انگشت شست در میان دیگران میدرخشد اگر بدانید چه بهدنبال آن باشید.

اگرچه من معتقدم همه باید بینش دقیقی برای تشخیص تقلب داشته باشند، ابزارهای آنلاین زیادی برای شناسایی هموفیلوگ وجود دارد که میتوانید استفاده کنید. Spoofed Unicode Checker مورد علاقه من است: کافیست متن را در پنجره سمت چپ کپی کنید، ابزار کاراکترهای تقلبی را نشان میدهد.

با این دانش و مجموعهای جدید از ابزارها در اختیار، میتوانید خود را بهطرز مؤثری در برابر فیشینگ محافظت کنید اگر ایمیلی از فیلتر هرزنامهتان عبور کند. اگرچه کلاهبرداریها بهواسطهٔ هوش مصنوعی پیشرفتهتر شدهاند، بهکارگیری خرد و شناسا��ن نشانههای اصلی فیشینگ میتواند شما را از افتادن در تلهٔ این ترفندها دور نگه دارد.