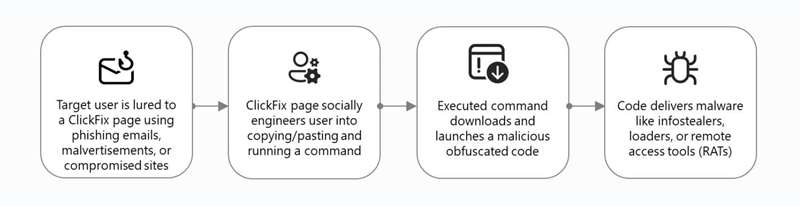

تصور کنید یک صفحه وب که شبیه یک CAPTCHA قانونی، “بهروزرسانی مرورگر”، یا یک دیالوگ مفید “درست‑کردن” باشد. صفحه بهصورت ساکت بخشی از متن یا کد را به کلیپبورد شما کپی میکند، سپس میگوید که Run, Terminal یا File Explorer را باز کنید و آن را در آنجا بچسبانید تا صفحه را “تأیید” یا “اصلاح” کنید.

تصور کنید صفحهای وب که شبیه CAPTCHA معتبر، «بهروزرسانی مرورگر» یا یک گفتوگوی مفید برای اصلاح است. این صفحه بهصورت خاموش قسمتی از متن یا کد را در کلیپبورد شما کپی میکند، سپس شما را راهنمایی میکند تا Run، Terminal یا File Explorer را باز کنید و آن را در آنجا برای «تأیید» یا «اصلاح» صفحه بچسبانید.

هنگامی که آن را میچسبانید و Enter را میزنید، دقیقاً آنچه مهاجم در کلیپبورد شما گذاشته را اجرا کردهاید—معمولاً یک دستور PowerShell یا شل که بدافزار اضافی را دانلود و اجرا میکند. آن عمل ساده کاربر، کنجکاوی را به نفوذ تبدیل میکند.

خب، این کاملاً واقعی است: اینگونه است که حملات مهندسی اجتماعی ClickFix (و بهطور گستردهتر FileFix) کار میکنند، چرا این حملات اینقدر خطرناک هستند و چرا به زودی از بین نمیروند.

این بدافزار شما را خودتان آلوده میکند

همه چیز درباره مهندسی اجتماعی است

ClickFix برای اولین بار در سال ۲۰۲۴ ظاهر شد و از آن زمان به دهها تنوع تبدیل شده است. پیشفرض آن بهنظر وحشیانه و غیرعادی میآید، اما وقتی متوجه میشوید چقدر برخی جنبههای آن قانعکننده هستند، منطقیتر بهنظر میرسد. شما اولین شخصی نخواهید شد که بگوید: «بههیچوجه نمیخواهم چیزی را در رایانهام کپی‑پیست کنم»، و حق با شماست. اما همانند بسیاری از کلاهبرداریها، ممکن است شما هدف اصلی نباشید؛ افراد آسیبپذیری که از کامپیوترها استفاده میکنند را در نظر بگیرید، و درک بهتری از اینکه چرا این یک مشکل بزرگ است، به دست میآورید.

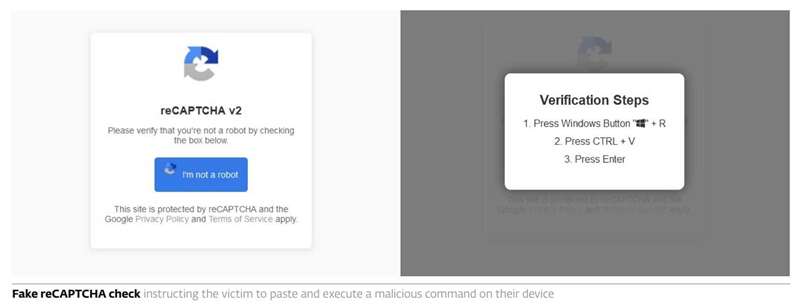

- تصور کنید به صفحهای وب میرسید که شبیه CAPTCHA معتبر، بهروزرسانی مرورگر یا اعلان تعمیر سیستم است. این صفحه ادعا میکند که مشکلی پیش آمده و به شما میگوید تا با چسباندن یک فرمان کوتاه در گفتوگوی Run یا پنجره PowerShell «آن را اصلاح کنید».

- بدون اینکه کاربر متوجه شود و در پشت صحنه، مهاجم با استفاده از JavaScript کد مخربی را به کلیپبورد میبرد که حاوی دستورهای مخفی برای دانلود بدافزارهای اضافی است.

- به قربانی توصیه میشود گفتوگوی Run را باز کند، CTRL + V را فشار دهد و سپس Enter را بزند—در نتیجه فرمان مخرب اجرا شده و بدافزارهای بیشتری دانلود میشود.

پس از اجرای فرمان، هر چیزی میتواند رخ دهد. قربانی نمیداند چه چیزی در رایانهاش قرار است اتفاق بیفتد و نتیجه میتواند شامل سرقتکنندگان اطلاعات، باجافزارها، تروجانهای دسترسی از راه دور و غیره باشد که همه بهصورت مستقیم به دستگاه شما دانلود میشوند.

همانطور که انتظار میرود، اکثر حملات ClickFix بر کاربران ویندوز متمرکز هستند، همانطور که بیشینهٔ بدافزارهای جهان نیز همینطور است. با این حال، کاربران macOS نیز در معرض خطر نیستند. شرکتهای امنیتی مانند Emsisoft و Fortinet هر دو حملات ClickFix را که بر macOS متمرکز هستند مستند کردهاند و تأکید کردهاند که macOS از بدافزارها مصون نیست.

چگونه ClickFix آغاز میشود

ClickFix از کجا میآید؟

همانطور که با اکثر بدافزارها اتفاق میافتد، یک حمله ClickFix معمولاً با ایمیلهای فیشینگ و وبسایتهای بهسوءاستفاده آغاز میشود. پژوهشگران کمپینهایی را ردیابی کردهاند که بهظاهر GitHub، Booking.com و حتی صفحات تأیید Cloudflare هستند. صفحات تقلبی اغلب از طریق موارد زیر عرضه میشوند:

- ایمیلهای فیشینگ که به صفحات «تأیید اصلاح» یا «اعتبارسنجی حساب» لینک میدهند

- تبلیغات مخرب (Malvertising) و بهروزرسانیهای تقلبی مرورگر که از طریق شبکههای تبلیغاتی سرو میشوند

- تغییر مسیر (Redirect) از وبسایتهای معتبر اما هک شده

- لینکهای شبکههای اجتماعی که دستورالعملهای “پچ” تقلبی را فرو میفروشند

پس از دانلود بدافزار از طریق یکی از روشهای فوق، قربانیان دستوراتی برای حذف ویروس از سیستمهای خود دریافت میکنند. اما این دستورالعملها در واقع بدافزارهای بیشتری را دانلود میکنند که اغلب بسیار خطرناکتر از آلودهسازی اولیه هستند.

در این زمینه، ClickFix در واقع نوعی بدافزار نیست؛ بلکه روش تحویل است. به همین دلیل ClickFix به عنوان حمله مهندسی اجتماعی شناخته میشود: به قربانیان قانع میکند کاری خطرناک انجام دهند. این همین سبب کارایی بالای آن است؛ چون قربانی دستورات را اجرا میکند، از اکثر محافظتهای داخلی ویندوز عبور میکند، زیرا شما بهطور خاص درخواست و اجرای دانلود بدافزار را انجام میدهید.

FileFix با استفاده از File Explorer بدافزار را دانلود میکند

علاوه بر این، نسخهای جدیدتر از ClickFix که به نام FileFix شناخته میشود وجود دارد.

اولین بار در ژوئن ۲۰۲۵ توسط پژوهشگر امنیتی mr.d0x منتشر شد و این حمله از File Explorer در ویندوز برای اجرای همان دستورات مخرب جهت دانلود بدافزار استفاده میکند.

بنابراین، بهجای اینکه مجبور باشید گفتوگوی Run یا PowerShell را باز کنید، حمله قربانی را به باز کردن File Explorer هدایت میکند. از آنجا، قربانی اسکریپت مخرب را در نوار آدرس File Explorer کپی میکند و Enter را میفشارد، بهطور مؤثری فرمان را اجرا میکند.

از این نقطه، نتایج مشابه ClickFix است. بدافزارهای بیشتری دانلود میشود که دستگاه شما را بیشتر آلوده میکند.

ClickFix در جایی رفته نمیشود

اعداد دروغ نمیگویند

مشکل ClickFix فقط بدجنسی آن نیست. بلکه یکی از سریعترین رشدهای تهدیدها است و هیچ علامتی از کاهش سرعت نشان نمیدهد. گزارش تهدیدهای H1 2025 ایست (ESET) یک افزایش شگفتانگیز ۵۰۰ درصدی در حملات ClickFix در طول یک سال پیدا کرد.

آنچه این تکنیک جدید مهندسی اجتماعی را مؤثر میکند این است که بهقدر کافی ساده است تا قربانی بتواند دستورالعملها را دنبال کند، بهاندازهٔ قابلاعتماد به نظر میرسد که میتواند یک مشکل ساختگی را برطرف کند، و از این احتمال سوءاستفاده میکند که قربانیان بهدقت به دستورات دقیق که از آنها خواسته شده است بچسبانند و اجرا کنند — دوشان لاچیکا، مهندس ارشد تشخیص ESET

به طور مشابه، یک گزارش مایکروسافت دهها هزار مورد از افرادی که کد مخرب را اجرا کردهاند شناسایی کرد.

متأسفانه، ClickFix تمام ویژگیهای یک حملهٔ مکرر را دارد. و چرا اینطور نباشد؟ مهاجمان به وضوح موفقیت عظیمی با آن میبینند، بنابراین چرا کاری که کار میکند را تغییر دهند؟

چند دلیل دیگر نیز وجود دارد که چرا این حمله تبدیل به گزینهٔ اصلی شده است:

- محافظتهای مرورگر را دور میزند چون هیچ دانلود مستقیم برای پرچمگذاری وجود ندارد

- به اعتماد انسانی متکی است، نه به بهرهبرداری از سیستم، بنابراین بهروزرسانیها به تنهایی آن را اصلاح نمیکنند

- بهصورت نامحدود قابل استفاده مجدد است — هر گروه میتواند نسخهٔ خود را در عرض چند دقیقه بسازد

- بهدلیل صفحات تقلبی صیقلی و لوگوهای برند، معتبر به نظر میرسد

- ارزان و آسان برای استقرار از طریق زیرساخت فیشینگ موجود

این ترکیبی قدرتمند برای توزیع بدافزار است.

چند راه برای اجتناب از حملهٔ ClickFix وجود دارد

هرگز دستورات تصادفی را نچسبانید، این قطعاً درست است

در حالی که بهنظر میرسد شناسایی یک حملهٔ ClickFix دشوار است، اما غیرممکن نیست.

- اطمینان حاصل کنید که میدانید چگونه علائم کلاسیک ایمیل فیشینگ را شناسایی کنید، زیرا این یکی از روشهای اصلی شروع یک حمله ClickFix است.

- هرگز دستورات ناشناخته را در Run، PowerShell یا File Explorer نچسبانید. هیچ وبسایت معتبر هرگز از شما این کار را نخواهد خواست.

- صفحات «اصلاح» یا «تأیید» ناخواسته را با مشکوکیت رفتار کنید. اگر چیزی غیرعادی بهنظر میرسد، تب را ببندید و سرویس را مستقیم دسترسی پیدا کنید.

- ویژگیهای امنیتی مرورگر و سیستمعامل خود را فعال نگه دارید. Windows SmartScreen، Defender و Safe Browsing مرورگر Chrome هنوز میتوانند بار نهایی را مسدود کنند. بهعنوان گزینهٔ دیگر، یک ابزار امنیتی شخص ثالث مانند Malwarebytes Premium نصب کنید.

- از محافظت لحظهای و مجموعهٔ آنتیویروس بهروز که فعالیت PowerShell را پایش میکند استفاده کنید.

- در مواجهه با URLهای کوتاهشده و پیوستهای ایمیل محتاط باشید. بسیاری از کمپینهای ClickFix از زنجیرهٔ تغییر مسیر کوتاهشده آغاز میشوند.

- اگر قبلاً دستوری را چسباندید، بلافاصله از اینترنت قطع شوید و یک اسکن کامل بدافزار اجرا کنید. احتمالاً دستگاه شما و حتی اعتبارهای شما قبلاً به خطر افتادهاند.

یادگیری نحوه شناسایی ایمیلهای فیشینگ و ایجاد رویکردی اجتنابازریسک بهامنیت، بهراحتی بهترین راه برای ایمن ماندن است. شما با این کار یک حملهٔ احتمالی ClickFix را پیش از شروع آن متوقف میکنید.